User-Profil Management mit FSLogix Konfiguration

Optimiere dein User-Profil-Management mit FSLogix für Azure Virtual Desktop und steigere die Effizienz deiner virtuellen Umgebung.

Azure Virtual Desktop Teil 3 – User-Profil Management mit FSLogix Konfiguration

Nachdem wir uns im zweiten Teil unsere Azure-Virtual-Desktop-Serie mit Konzeption, Idee und Installation von FSLogix - Microsofts Lösung zur Benutzerprofilwanderung in nicht persistenten Windows-Umgebungen - beschäftigt haben, geht es in diesem Teil um die nicht eben triviale Konfiguration von FSLogix.

Zur kompletten Azure Virtual Desktop Beitragsreihe:

Teil 2 - Azure Virtual Desktop: User-Profil Management mit FSLogix Basics

FSLogix Konfigurationsmethoden

FSLogix unterstützt mehrere Methoden der Konfiguration, wie z. B. das Konsolenregistrierungstool für Windows, den Registrierungs-Editor (Regedit), das Bearbeiten von Registrierungsdateien, die PowerShell oder eine Desired State Configuration. Für große Umgebungen mit einem gewissen Automatisierungsanspruch bietet sich Gruppenrichtlinien (wenn dein Identitätsspeicher auf ADDS basiert) oder Intune in AAD-basierten Umgebungen. Über die geeignete Konfiguration erfährt der FSLogix-Agent auf den Sitzungshost beispielsweise, wo die Profil-Disks liegen oder von welchem Typ Diese sind. Wir zeigen dir in diesem Beitrag drei der in Frage kommenden Methoden etwas ausführlicher:

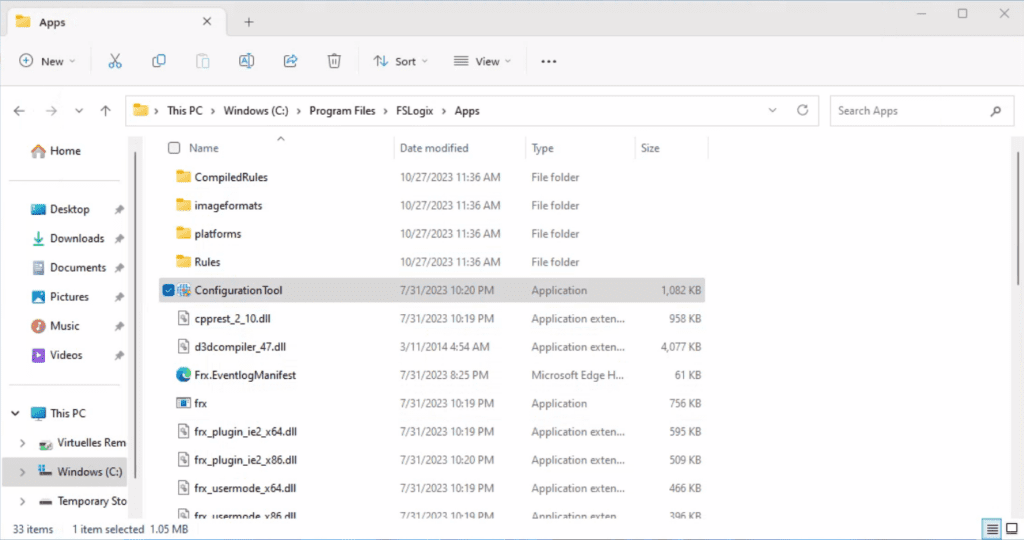

Vorher solltest du aber sicherstellen, dass FSLogix erfolgreich installiert wurde. Du findest die Software wie im ersten Teil dieses Beitrages beschrieben zunächst als „App“ in den Windows10/11-Apps. Außerdem findest du sämtliche zu FSlogix gehörenden Komponenten unter C:\Program Files\FSLogix\Apps., darunter auch das „frxtray“ mit dem du ein Systray in der Taskleiste verankern kannst, um den jederzeit den Status deine Profildisks abrufen zu können.

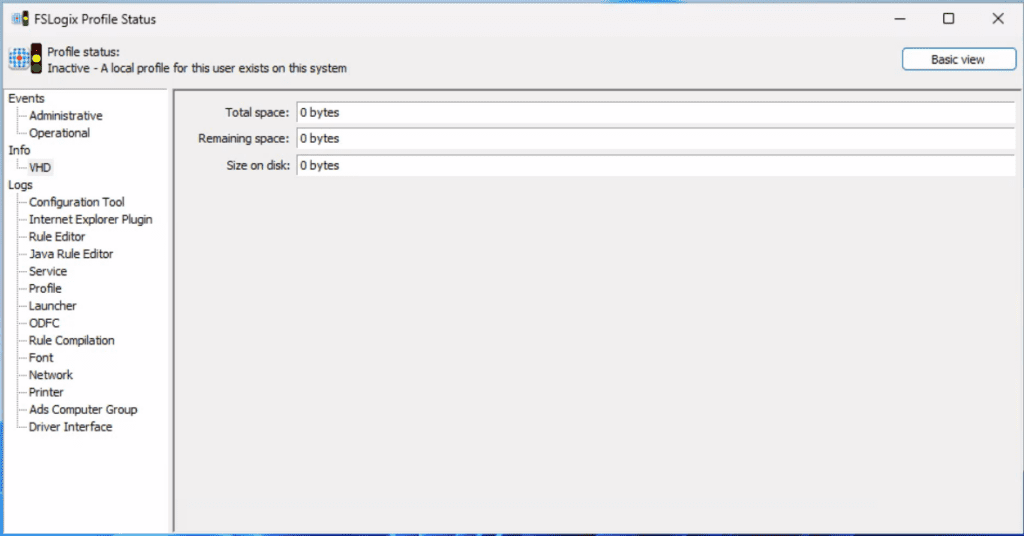

FSLogix ist generell installiert aber noch nicht passend konfiguriert

FSLogix ist generell installiert aber noch nicht passend konfiguriert

Ohne weitere Konfiguration von FSLogix, bzw. solange noch lokale Benutzerprofile vorhanden sind, wird der Status allerdings „Inactive“ sein.

FSLogix manuelle Konfiguration

Verbinde dich nun mit dem lokalen Administratorkonto auf deinem Session-Host und navigiere zu

C:\Program Files\FSLogix\Apps. Hier startest du das Werkzeug „ConfigurationTool“ per Doppelklick:

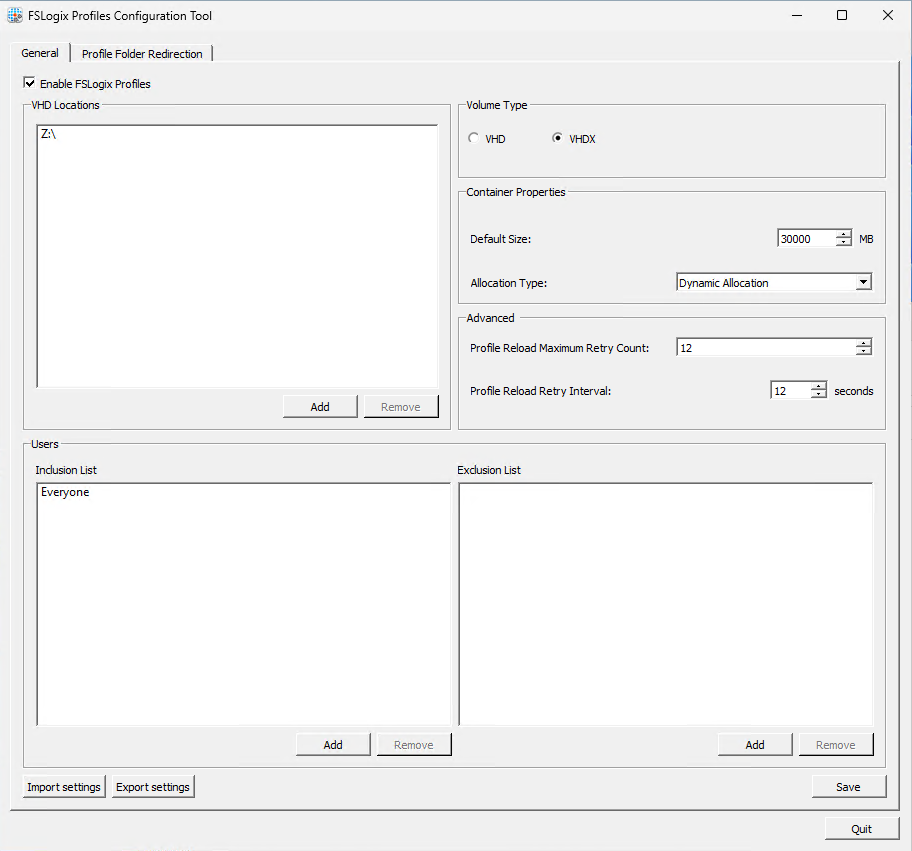

Das mitgelieferte Konfigurationswerkzeug

Das mitgelieferte Konfigurationswerkzeug

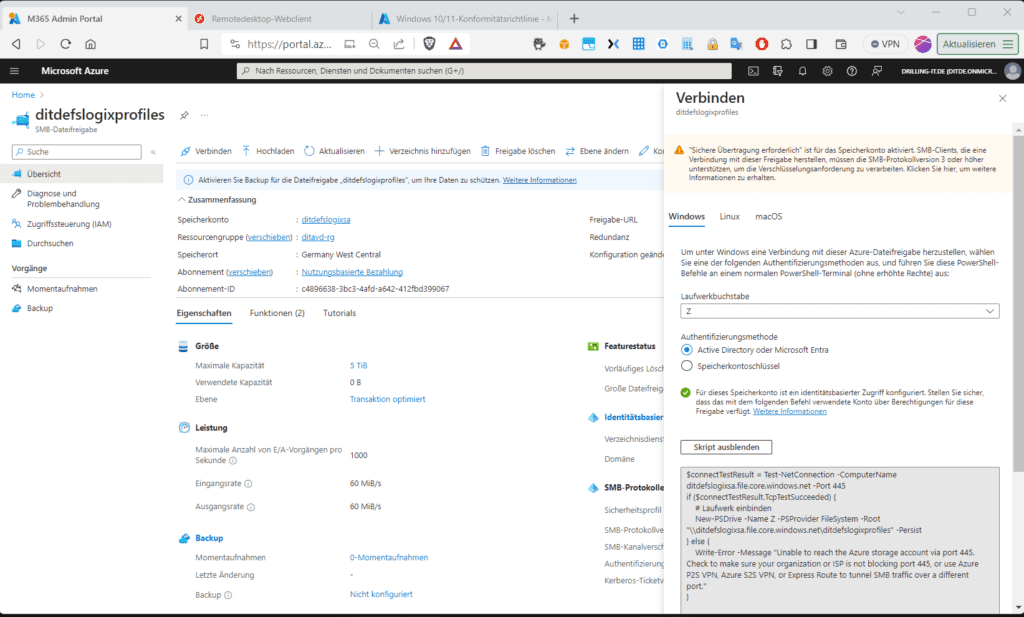

Hier sollte per Default im Reiter „General“ die Option „Enable FSLogixProfiles“ aktiviert sein. Anschließend kannst du mit „Add“ „VHD Locations“ hinzufügen. Hier öffnet sich dann der Windows-Explorer. Denke bei Azure Dateifreigaben daran, dass du diese zuvor auf dem Session-Host eingebunden hast. Im Azure-Speicherkonto kannst du automatisch ein Mount-Skript für die gewählte Authentifizierungsmethode generieren und anzeigen lassen:

Das Skript für das Einbinden einer Azure-Dateifreigabe mit identitätsbasierter Authentifizierung

Das Skript für das Einbinden einer Azure-Dateifreigabe mit identitätsbasierter Authentifizierung

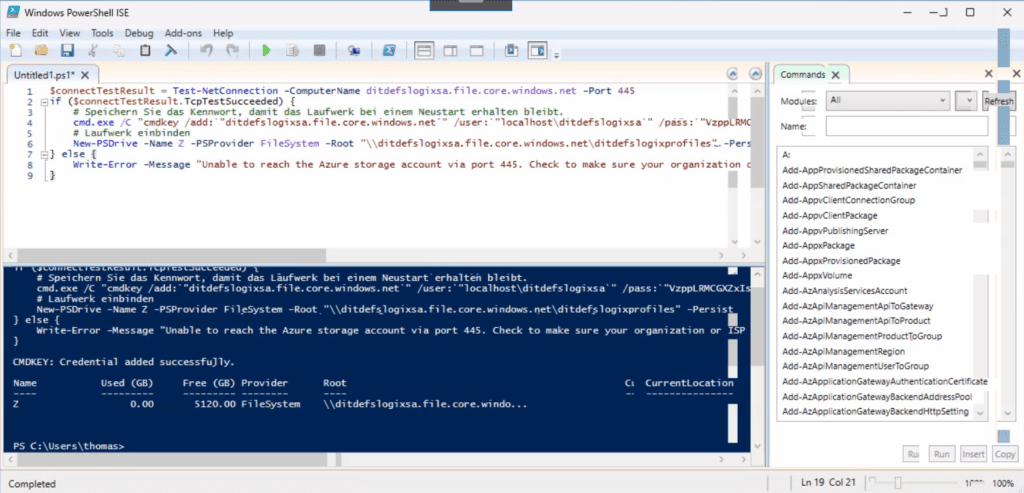

Dieses musst du dann auf dem Sessionhost ausführen. Das kannst du wahlweise im Azure-Portal sozusagen „von außen“ über den Azure-VM-Agenten tun oder aus der VM heraus, wie in folgender Abbildung zu sehen.

Das Einbinden der Dateifreigabe für die Profil-Container

Das Einbinden der Dateifreigabe für die Profil-Container

Hat bisher hier alles funktioniert, solltest du den passenden Laufwerksbuchstaben auswählen können.

Stelle dazu vorher sicher, dass du für die Azure-Dateifreigabe den identitätsbasierten Zugriff via AzureAD mit Kerberos konfiguriert hast, wie in https://incas-training.de/blog/cloud-basiertes-nas-mit-azure-files-und-kerberos-authentifizierung-fuer-hybrid-identitaeten/ diesem Artikel beschrieben.

Du kannst den Mount-Vorgang dann auch nur mit einem hybriden Benutzerkonto durchführen, wie im Teil 1 beschreiben, ohne „Sichtverbindung“ zu deinem lokalen Domain-Controller. Mit eingebundenem „Laufwerk Z“ kannst du die Azure-Dateifreigabe jetzt auch als „VHD Location“ in die FSLogix-Konfiguration einfügen:

Das mitgelieferte Konfigurationswerkzeug

Das mitgelieferte Konfigurationswerkzeug

Ferner solltest du rechts oben den Volume-Typ auf „VHDX“ einstellen und unten bei „Users“ mit Hilfe von „Add“ bei „Inclusion List“ und „Exclusion ist“ die gewünschten Zielgruppen einschränken. Im Reiter „Profile Folder Redirection“ kannst du ggf. bestimme Standard-Ordner aus deinem Profil ausschließen.

FSLogix Konfiguration mit Hilfe des Registrierungseditors

Alternativ kannst du die FSLogix-Konfiguration auch mithilfe des Registrierungseditors direkt auf dem betreffenden Sitzungshost vornehmen, also „mit Gewalt durchdrücken“.

Hierzu musst du für eine Standardkonfiguration mindestens folgende Konfigurationselemente einrichten und die folgenden Registrierungseinstellungen mit Hilfe von „Regedit“ auf jeden betroffenen Sitzungshost in die Registrierungsdatenbank eintragen:

Konfigurationselemente (Quelle: https://learn.microsoft.com/en-us/fslogix/concepts-configuration-examples)

Elemente | Erklärung |

Einzelner VHD-Speicherort | Die Einstellung VHDLocations enthält einen einzelnen UNC-Pfad zu einer SMB-Dateifreigabe. |

Einzelner Container | Für den Benutzer wird ein einzelner Profilcontainer erstellt. Der ODFC-Container ist nicht konfiguriert. |

Keine gleichzeitigen Verbindungen | Die ProfileType-Einstellung ist auf 0 oder nicht konfiguriert. Das Profil eines Benutzers kann nur innerhalb einer einzelnen Verbindung eingebunden werden. |

Keine benutzerdefinierten Profilumleitungen | Keine Verwendung von redirections.xml-Datei. |

Registrierungseinstellungen (Quelle: https://learn.microsoft.com/en-us/fslogix/concepts-configuration-examples)

Schlüsselname | Datentyp | Wert | Erklärung |

Aktiviert | DWORD | 1 | ERFORDERLICH |

DeleteLocalProfileWhenVHDShouldApply | DWORD | 1 | Empfohlen |

FlipFlopProfileDirectoryName | DWORD | 1 | Empfohlen |

LockedRetryCount | DWORD | 3 | Empfohlen |

LockedRetryInterval | DWORD | 15 | Empfohlen |

ProfileType | DWORD | 0 | Standard |

ReAttachIntervalSeconds | DWORD | 15 | Empfohlen |

ReAttachRetryCount | DWORD | 3 | Empfohlen |

SizeInMBs | DWORD | 30.000 | Standard |

VHDLocations | MULTI_SZ or REG_SZ | \<storage-account-name>.file.core.windows.net\<share-name> | Beispiel |

VolumeType | REG_SZ | VHDX | Empfohlen |

Konfiguration via Intune und ADMX-Import

Da unser Session-Host Azure-AD-Joined ist, können wir die Konfiguration aber auch über Intune durchführen. Die Vorgehensweise dazu erfordert zum gegenwärtigen Zeitpunkt noch etwas „Kreativität. Derzeit stehen hier zwei Varianten zur Verfügung:

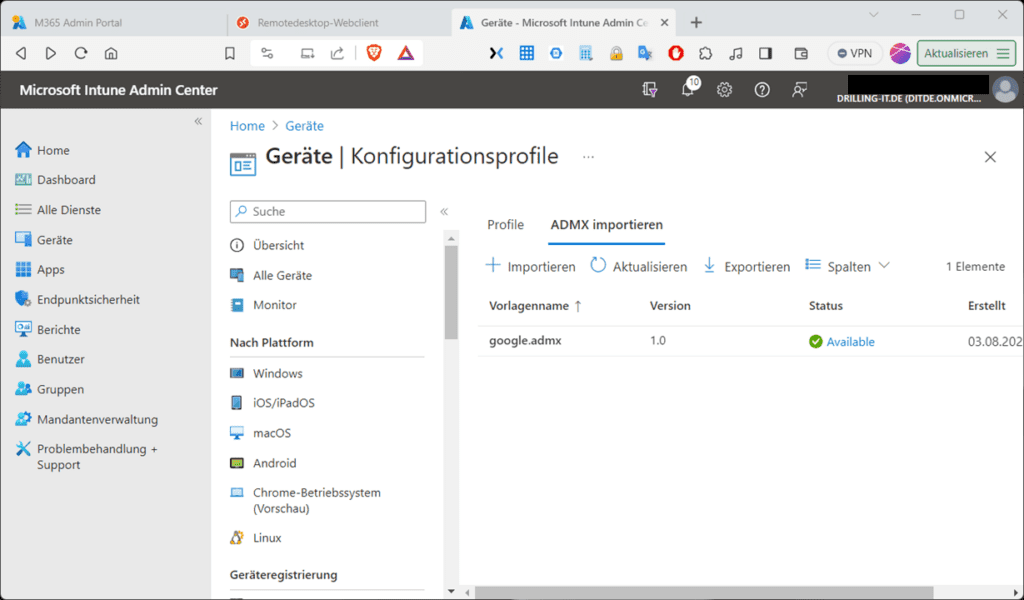

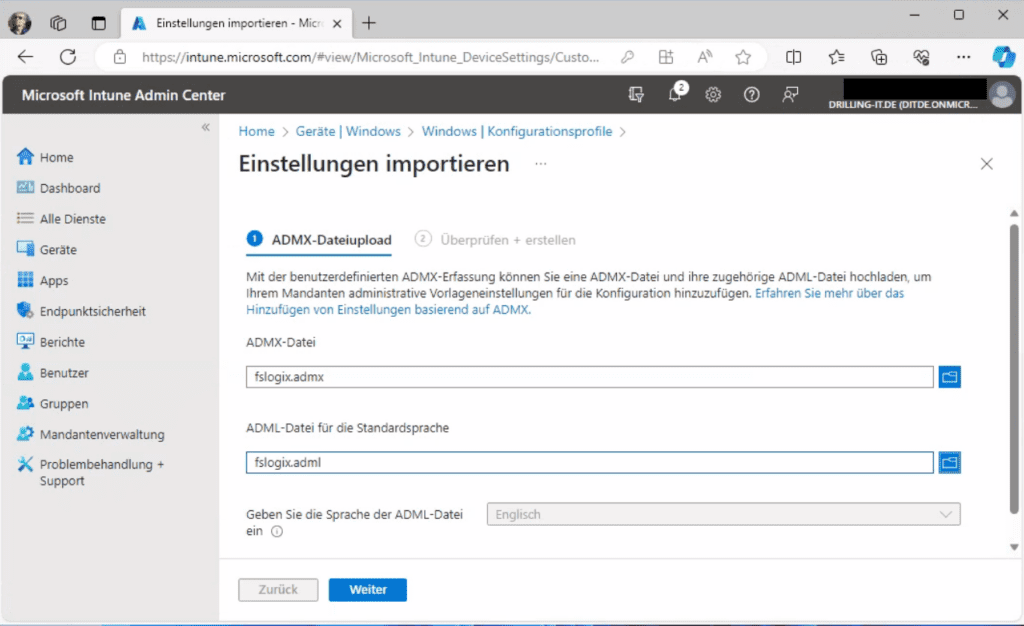

Die erste Option, die FSLogix-Konfiguration über Intune vorzunehmen, besteht darin, dass du die neue ADMX-Importfunktion verwendest. Diese ist aber noch „Preview“. Hierzu navigierst du in Intune unter „Konfigurationsprofile“ auf den Tab „ADMX importieren“ und klickst auf „+ Importieren“.

Intune unterstützt das Importieren von administrativen Vorlagen

Intune unterstützt das Importieren von administrativen Vorlagen  Wählen die zugehörigen GPO-Templates zum Upload aus

Wählen die zugehörigen GPO-Templates zum Upload aus

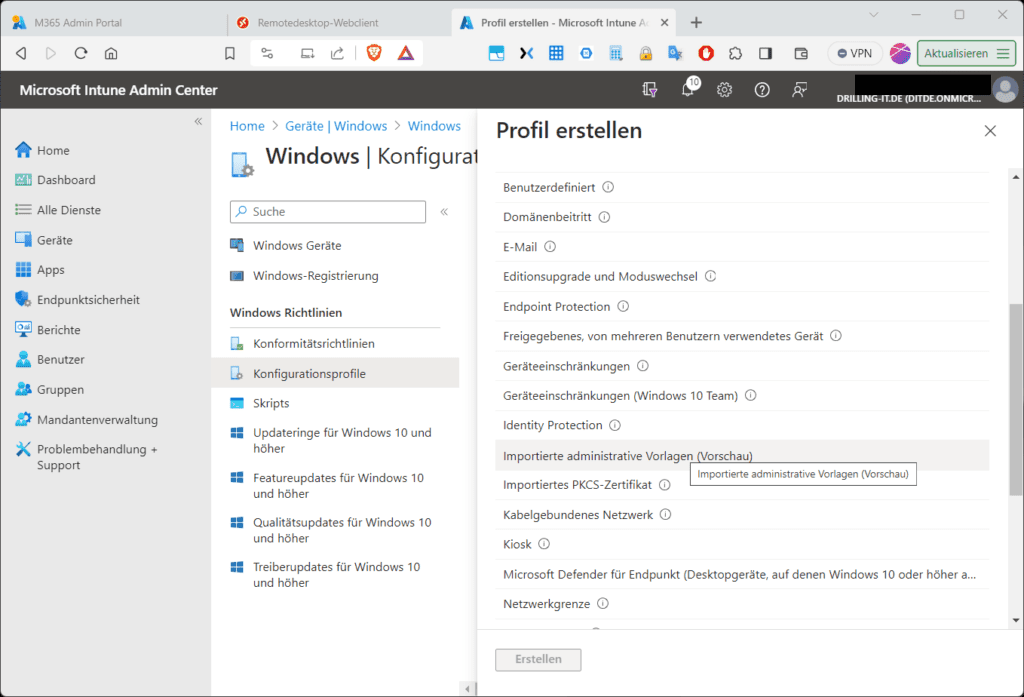

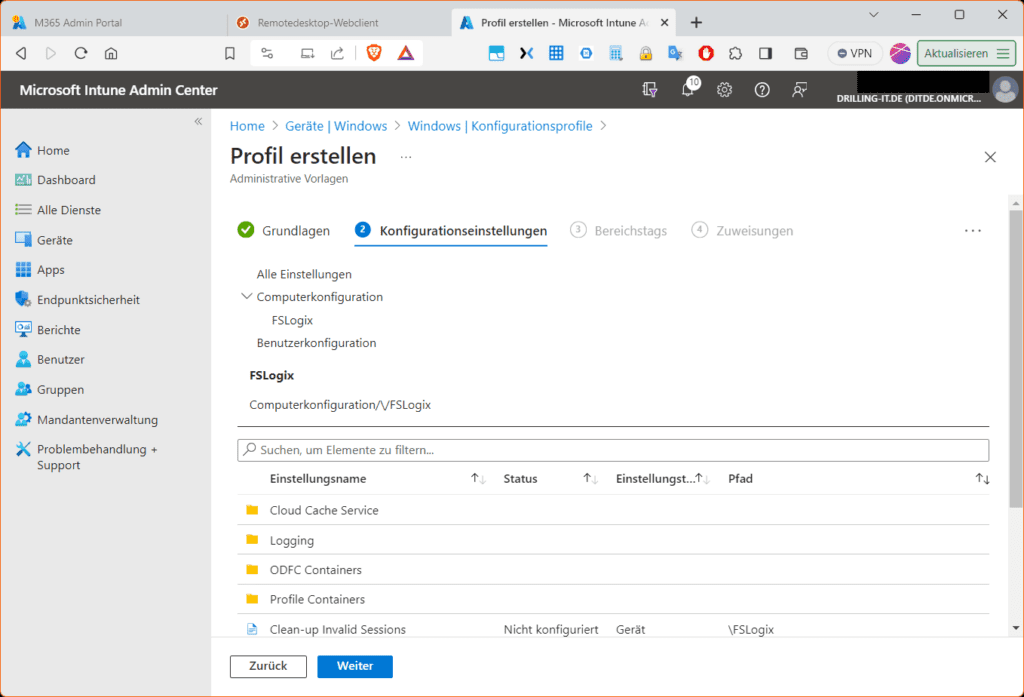

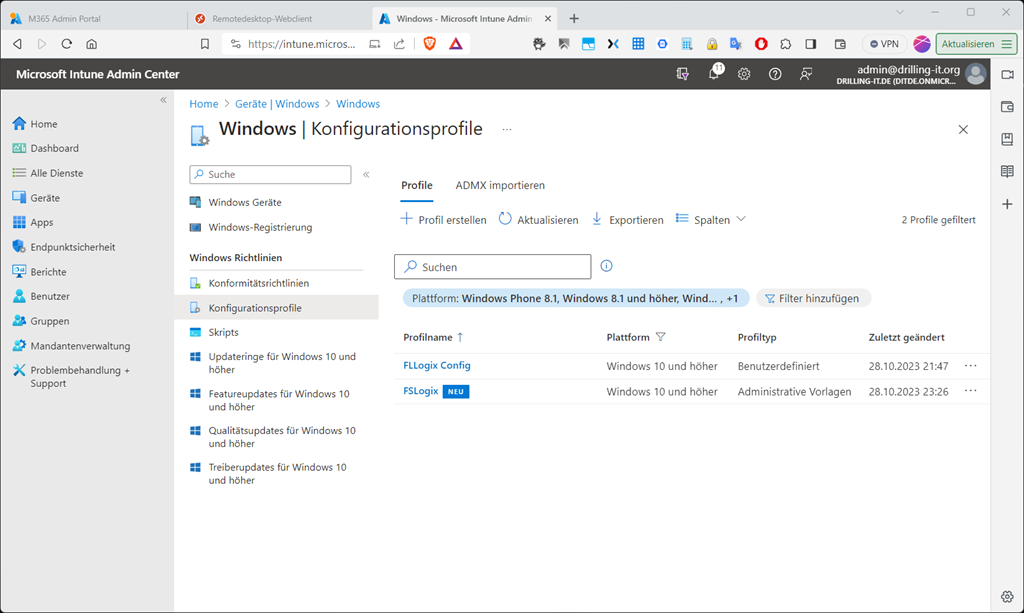

Nun kannst du auf dieser Basis in Intune unter „Windows / Konfigurationsprofile“ mit „+ Profil erstellen“ ein neues Profil für die Plattform „Windows 10 und höher“ erstellen, indem du bei „Profiltyp“ den Eintrag „Vorlagen“ auswählst und den Eintrag „Importierte administrative Vorlagen (Vorschau)“

Als Basis für ein neues Konfigurationsprofil dient dann die importierte ADMX-Vorlage

Als Basis für ein neues Konfigurationsprofil dient dann die importierte ADMX-Vorlage

Danach kannst du FSLogix im Tab „Konfigurationseinstellungen“ vollumfänglich so konfigurieren, wie du es auch via GPO in einer hybriden Umgebung tun würdest.

Das Aktivieren von FSLogix über Intine-Profile

Das Aktivieren von FSLogix über Intine-Profile

Du kannst dich für den Anfang nicht mit allen Einstellungen vertraut machen, zwingend für unser Szenario ist aber beispielsweise der Pfad zu den deinen Profil-Containern (Option: VHDLocations). In unserem Fall mit einem Speicherkonto als SMB-Share wäre die passende Syntax hier:

\\<storage-account-name>.file.core.windows.net\<share-name> Entscheidend ist der Pfad zur Profil-Location, hier ein Azure-Speicherkonto

Entscheidend ist der Pfad zur Profil-Location, hier ein Azure-Speicherkonto

Ebenfalls empfehlenswert ist die Einstellung “Volume Type“ (VHD or VHDX) im Konfigurations-Ast „FSLogix/\/Profile Containers/\/Container and Directory Naming“: Diese setzen wir auf „VHDX“:

Der Profildisk-Typ VHDX ist robuster und performanter als VHD

Der Profildisk-Typ VHDX ist robuster und performanter als VHD

Schließlich musst du das Profil im Tab „Zuweisungen“ den gewünschten Benutzern oder Gruppen zuweisen und dadurch bereitstellen.

Konfiguration via Intune und ADMX-Ingestion

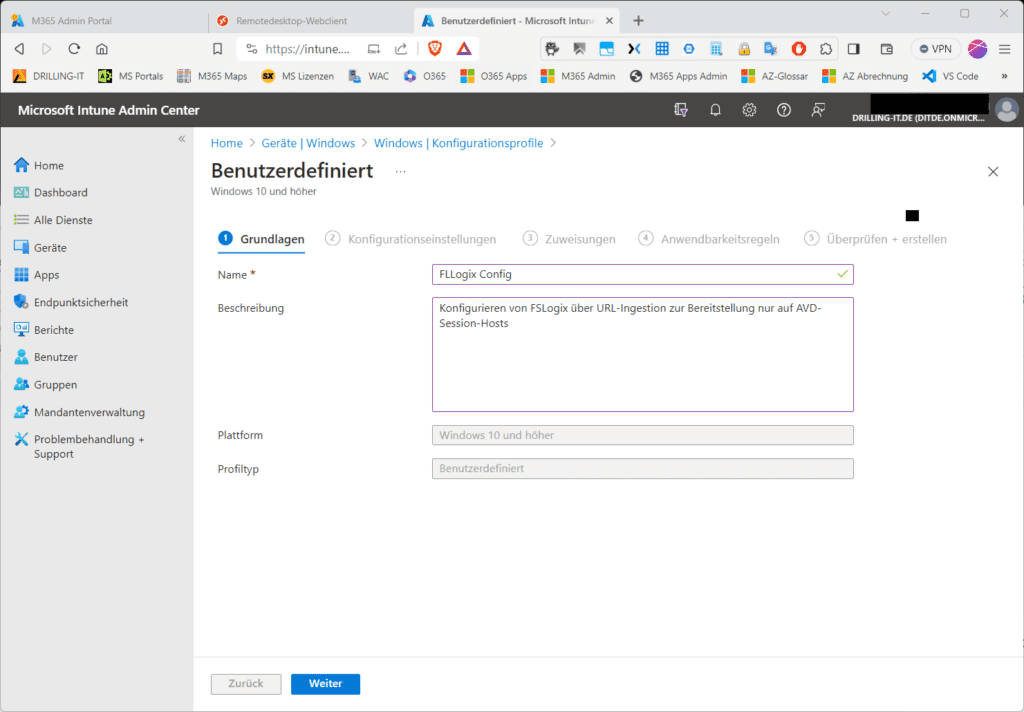

Die zweite auf Intune basierende Variante besteht darin, in Intune eine „ADMX-Ingestion“ zu konfigurieren. Du musst dazu in Intune ein neues „Konfigurationsprofil“ manuell erstellen:

Ein neues Konfigurationsprofil in Intune

Ein neues Konfigurationsprofil in Intune

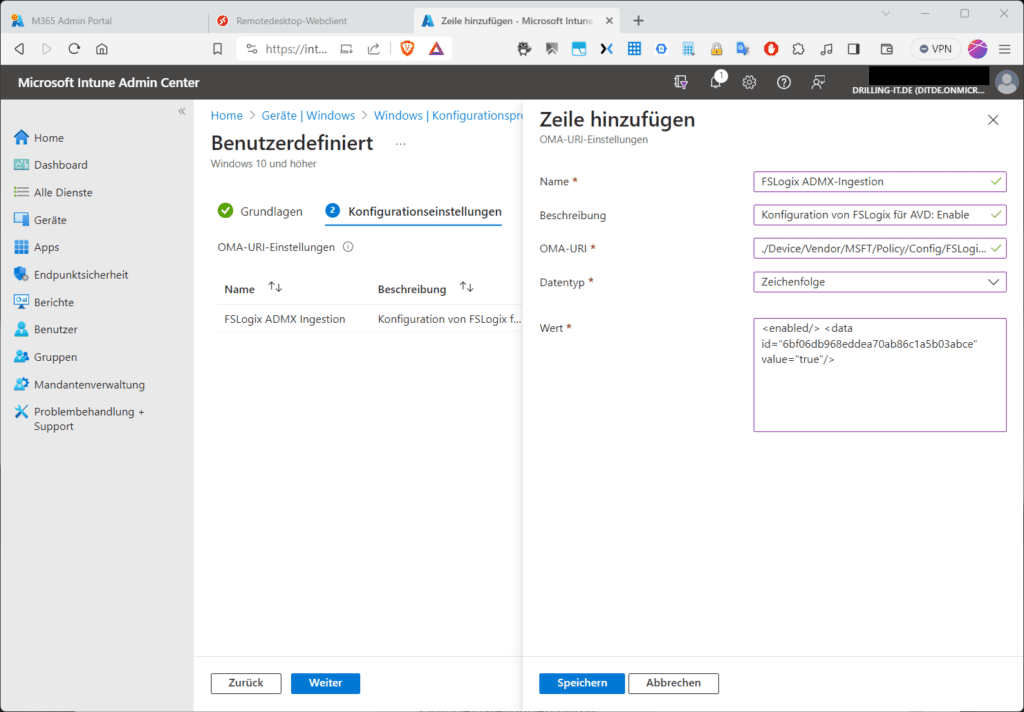

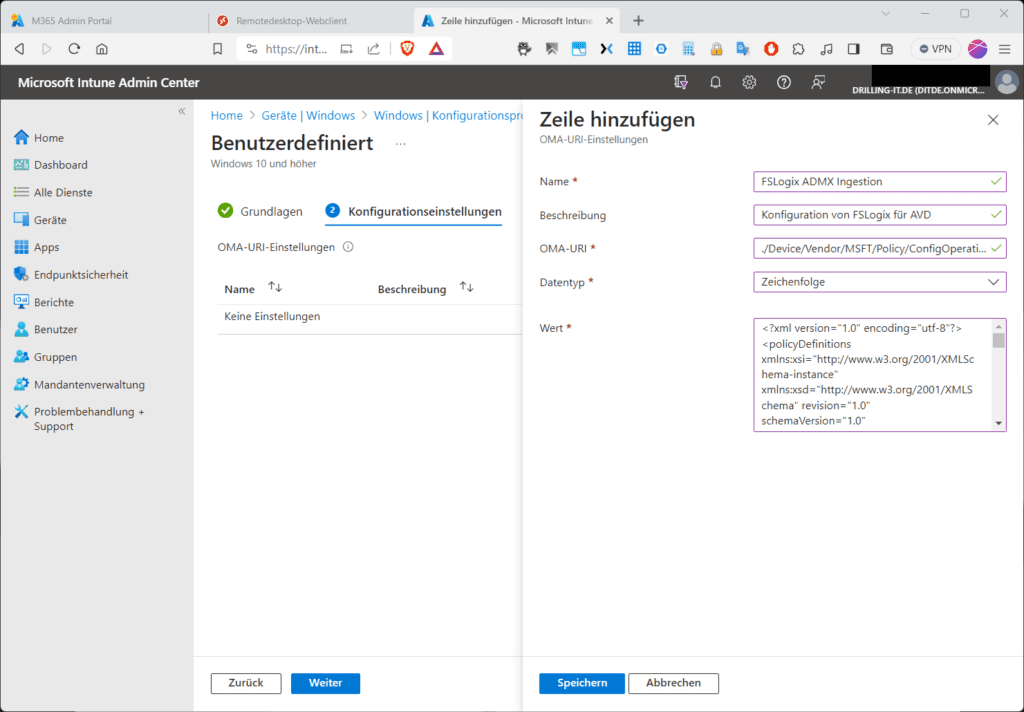

Der nächste Schritt besteht darin, im Tab „Konfigurationseinstellungen“ die ADMX-Vorlage mit „Hinzufügen“ zu injizieren. Dazu fügst du einen Namen und eine Beschreibung hinzu und gibst bei der so genannten OMA-URI Folgendes ein:

./Device/Vendor/MSFT/Policy/ConfigOperations/ADMXInstall/FSLogix/Policy/FSLogixAdmx;Achtung: Auch dazu musst du natürlich vorher, die passenden admx/adml-Dateien auf deinen Domain-Controller oder in Deinem GPO-Central-Store Deines Sysvols kopiert haben.

Bei „Dateityp“ wählst du „Zeichenfolge“ und bei „Wert“ kopierst du den Inhalt der zugehörigen ADMX-Datei hinein:

Die IMA-UR-Einstellungen

Die IMA-UR-Einstellungen

Hinweis: Das Erklären von so genannten Configurationsanbietern (CSP) im Kontext von Configuration Manager und Intune würde ebenfalls den Rahmen des Beitrags sprengen. Hier nur so viel: bei der OMA-URI handelt es sich um eine Zeichenfolge, die eine benutzerdefinierte Konfiguration für ein Windows 10/11-basiertes Gerät darstellt. Die Syntax wird durch die CSPs auf dem Client bestimmt. Hast du eine benutzerdefinierte Richtlinie erstellt und den entsprechenden Clientgeräten zugewiesen, wird Intune zum Übermitteln der OMA-URIs an diese Windows-Clients verwendet. Intune nutzt dazu das OMA-DM-Protokoll (Open Mobile Alliance Geräteverwaltung), ein vordefinierter Standard, der XML-basiertes SyncML verwendet, um die Informationen an den Client zu pushen. Haben die OMA-URIs den Client erreicht, „liest“ der CSP sie vor und konfiguriert die Windows-Plattform entsprechend, normalerweise durch Hinzufügen, Lesen oder Ändern von Registrierungswerten.

Microsoft selbst drückt den Zusammenhang so aus: „Der OMA-URI ist die Nutzlast, die benutzerdefinierte Richtlinie ist der Container, Intune der Übermittlungsmechanismus für diesen Container, OMA-DM ist das Protokoll, das für die Übermittlung verwendet wird und der Windows-CSP liest und wendet die Einstellungen an, die in der OMA-URI-Nutzlast konfiguriert sind.

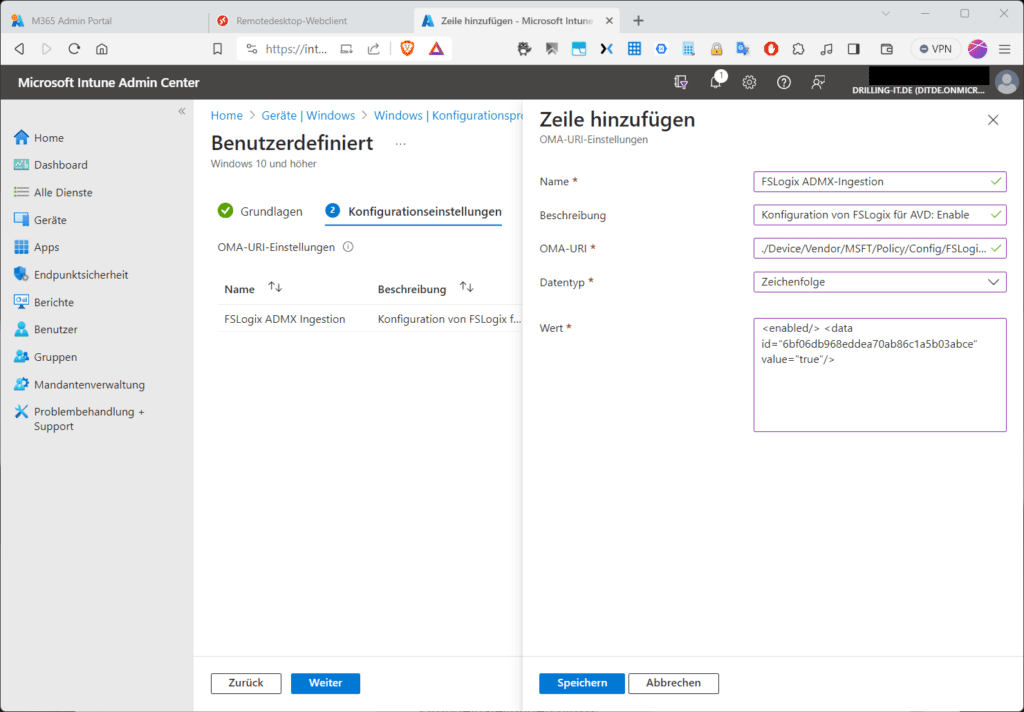

Jetzt klickst du auf „Speichern“ und dann erneut auf „Hinzufügen“, um die Grundeinstellungen zum Aktivieren von FSLogix hinzuzufügen:

Das Einschalten von FSLogix per OMA-URI

Das Einschalten von FSLogix per OMA-URI

Diese OMA-URL ist:

./Device/Vendor/MSFT/Policy/Config/FSLogix~Policy~2594ab6a0d5b818dbbc9ccba35b26929~6a0b4022f3fb5302d7535c6053c98986/6bf06db968eddea70ab86c1a5b03abce…und der zugehörige Wert:

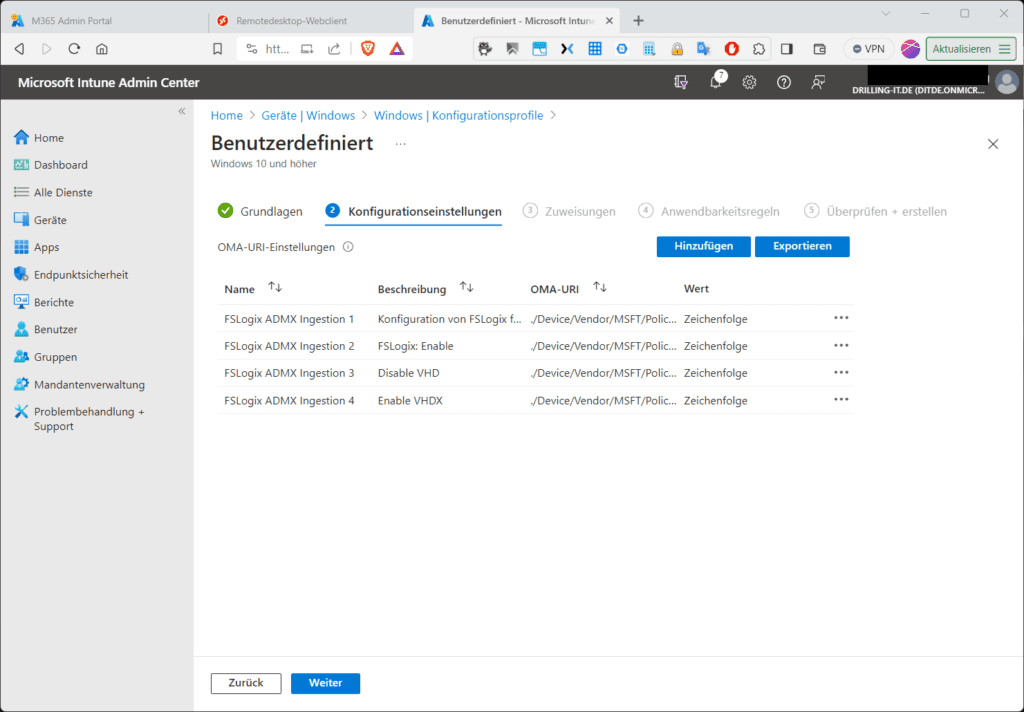

<enabled/> <data value="true"/>Klicke wieder auf „Speichern“ und füge eine weitere Zeile hinzu:

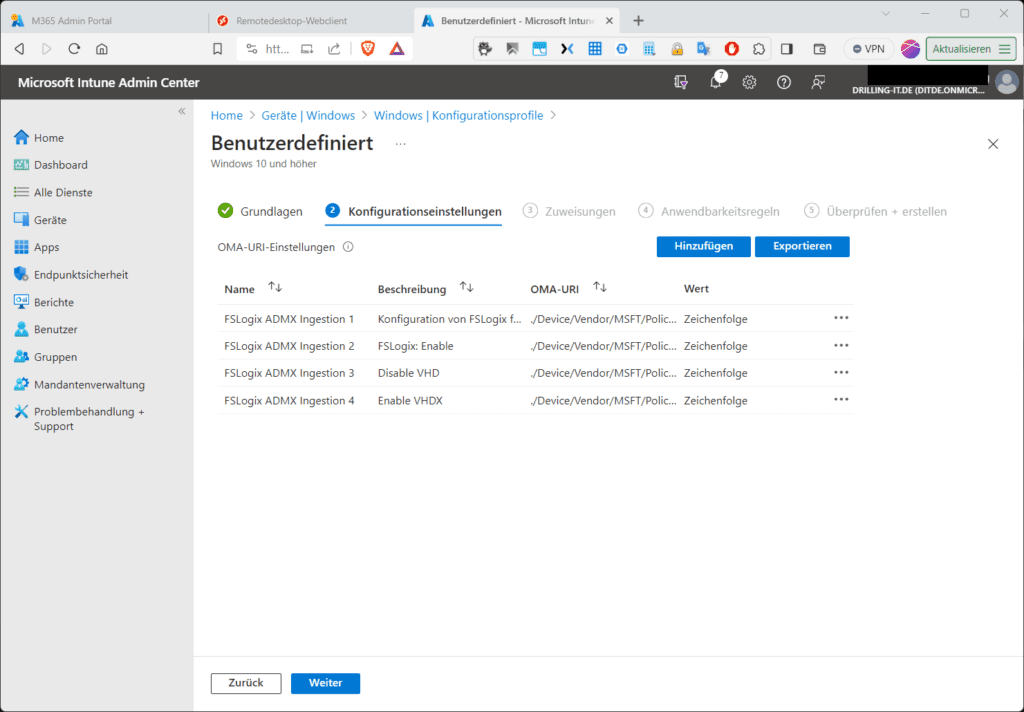

Die OMA-URL ist:

./Device/Vendor/MSFT/Policy/Config/FSLogix~Policy~2594ab6a0d5b818dbbc9ccba35b26929~6a0b4022f3fb5302d7535c6053c98986~66530266148a698477a6d33560717d5d/d5d2df5ad6046e369d584cc78fab45f2…und der zugehörige Wert:

<enabled/> <data value="false"/>Diese Einstellung deaktiviert VHDs, weil wir uns ganz auf VHDX verlassen wollen. Das erreichen wir mit der nächsten Einstellung:

OMA-URI:

./Device/Vendor/MSFT/Policy/Config/FSLogix~Policy~2594ab6a0d5b818dbbc9ccba35b26929~a885268a05693066a9ec2ba0c5ac3240/2569640d13155c8f7ba400191940a6d0Wert:

<enabled/><data value="VHDX"/>Die nächste Einstellung betriff die VHDX-Lokation:

OMA-URI:

./Device/Vendor/MSFT/Policy/Config/FSLogix~Policy~2594ab6a0d5b818dbbc9ccba35b26929~6a0b4022f3fb5302d7535c6053c98986/7afe18ca9a4c1ba51f9fbc85c55b9f24Wert:

<enabled/> <data value="PATH"/>Das waren jetzt nur die Grundeinstellungen. Möchtest du noch mehr hinzuzufügen, hat der OMA-URI immer dieses Format:

./Device/Vendor/MSFT/Policy/Config/FSLogix~Policy~(Top-Level Ref)~(Parent Category)/(PolicyName)Bei “Data” ist die Data-ID der Richtlinienname gemeint, nicht der Name des Wertes.

Das Konfigurieren von FSLogix per ADMX-Ingestion-Richtlinie

Das Konfigurieren von FSLogix per ADMX-Ingestion-Richtlinie

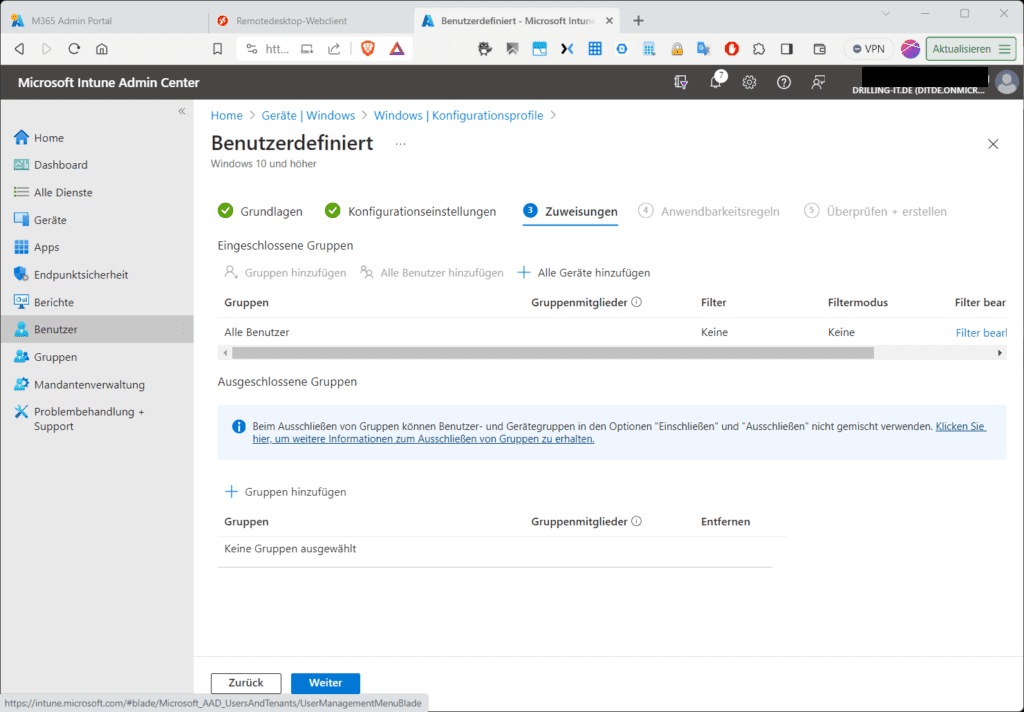

Du kannst jetzt im Tab „Konfigurationseinstellungen“ auf „Weiter“ klicken. Im Tab „Zuweisungen“ weist du die Richtlinie dann wieder den ausgewählten Nutzern zu und stellst sie zum Abschluss des Assistenten mit „Erstellen“ auf den entsprechenden Sessionhosts bereit.

Das zu Zuweisen von Benutzern und Gruppen

Das zu Zuweisen von Benutzern und Gruppen

Wir haben in der Demo jetzt sogar zwei Profil-Varianten für die FSLogix-Bereitstellung, eine benutzerdefinierte und eine, über importierte administrative Vorlagen. Benötigt wird nur Eine davon.

Intune bietet theoretisch zwei Wege, FSLogix über Konfigurationsprofile zu steuern

Intune bietet theoretisch zwei Wege, FSLogix über Konfigurationsprofile zu steuern

Schulungen, die dich interessieren könnten