Windows Admin Center “für” und “in” Azure

Erlebe, wie das Windows Admin Center deine Azure Verwaltung optimiert. Steigere Effizienz und Kontrolle!

Seit Juni dieses Jahres kann Windows Admin Center eine Microsoft Azure Arc-fähige Infrastruktur über das Azure-Portal verwalten. Schon länger ist es möglich, aus einem lokal betriebenen Admin Center Azure VMs zu verwalten. Seit Anfang September stellte Microsoft darüber hinaus eine Vorschauversion von Windows Admin Center in Azure zur Verfügung. Dieser Beitrag zeigt, wie du Azure VMs in ein lokales Admin Center einbindest; in einem Folgebeitrag stellen wir dir das Admin Center für Azure vor.

Du benötigst mehr Know-how rund um MS Azure? Dann empfehlen wir dir unsere Microsoft Azure Schulungen!

Um das Thema richtig einzuordnen: Du kannst lokale Umgebungen auf Basis von Windows Server mit Hilfe von Azure-Hybriddiensten auf die Cloud erweitern. Die Azure-Clouddienste bieten viele nützliche Funktionen zum Erweitern lokaler Bereitstellungen in Azure aber auch eine zentrale Verwaltungsebene auf Basis vom Azure, denn du musst dich nicht zu hundert Prozent für On Premise und gegen die Cloud oder umgekehrt entscheiden. Zu den nützlichen Hybridfunktionen gehören z. B. …

… das Schützen von virtuellen Computern oder Verwenden einer cloudbasierter Sicherung und Notfallwiederherstellung (HA/DR), z. B. mit Azure Backup.

Auch das bedarfsweise Erweitern der lokalen Kapazität mit Speicher und Compute in Azure und das Vereinfachen der Netzwerkkonnektivität mit Azure gehören dazu.

Bei vielen Hybrid-Szenarien steht die Zentralisierung von Überwachung, Governance, Konfiguration und Sicherheit sämtlichen Anwendungen, des Netzwerks und der gesamten Infrastruktur mithilfe intelligenter Azure-Verwaltungsdienste in der Cloud im Vordergrund.

Das Windows Admin Center unterstützt nun mehrere optionale Features, die du problemlos in Azure-Dienste integrieren kannst. Allerdings muss das Windows Admin Center-Gateway mit Azure kommunizieren können, z. B. um die Azure Active Directory-Authentifizierung für den Gatewayzugriff verwenden zu können oder um Azure-Ressourcen in deinem Namen erstellen zu können. Das kann beispielsweise dann vorkommen, wenn du VMs schützen willst, die in Windows Admin Center mittels Azure Site Recovery verwaltet werden.

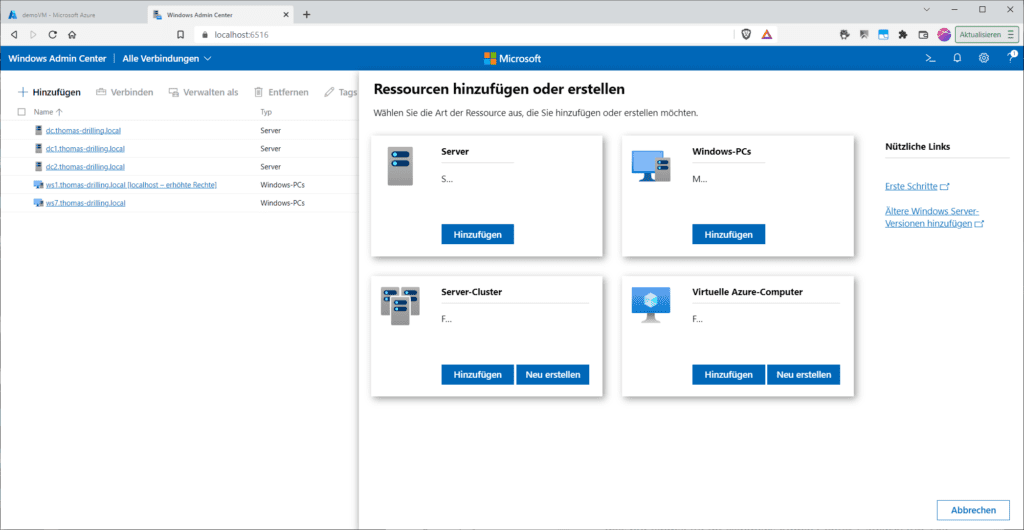

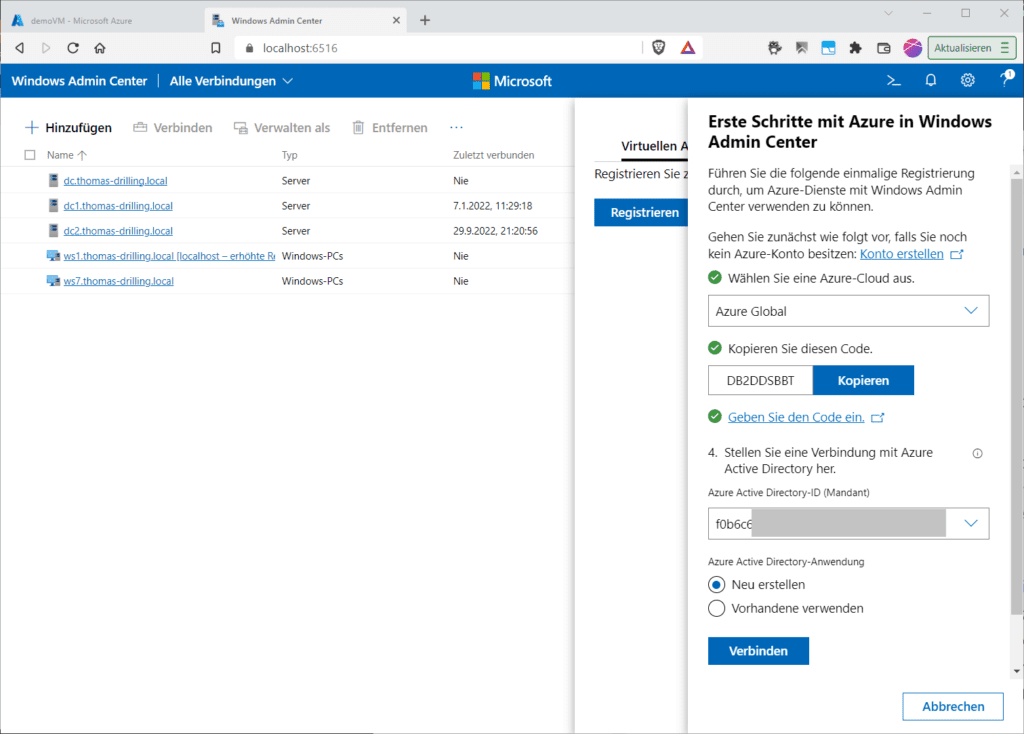

Beim ersten Versuch, eine der genannten Azure-Integrationsfunktion in Windows Admin Center zu nutzen, musst du das Gateway bei Azure registrieren. Klicke dazu auf „+Hinzufügen“ und dann z. B. auf „Virtuelle Azure-Computer“ und dort auf „Hinzufügen“

Beim Hinzufügen virtueller Azure Computer wird das Gateway in Azure registriert.

Beim Hinzufügen virtueller Azure Computer wird das Gateway in Azure registriert.

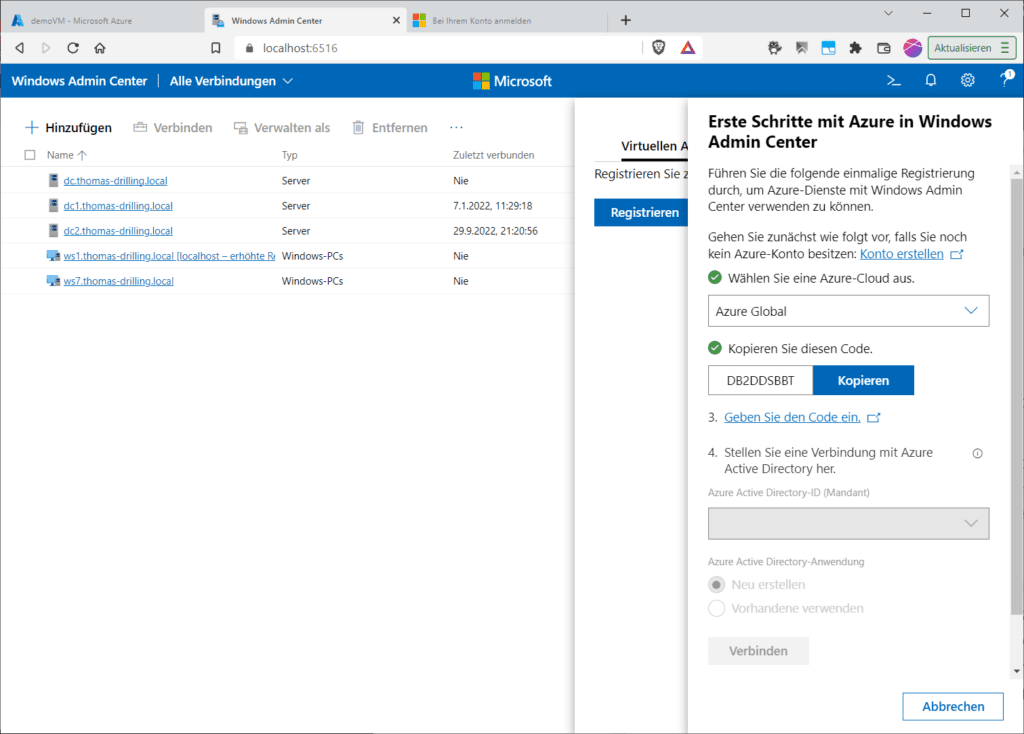

Mit einem Klick auf „Registrieren“ kannst du dein Admin Center bei Azure registrieren. Dazu kopiereden angezeigten Code mit „Kopieren“ ….

Das Anbinden des Admin Center an ein Azure-Konto.

Das Anbinden des Admin Center an ein Azure-Konto.

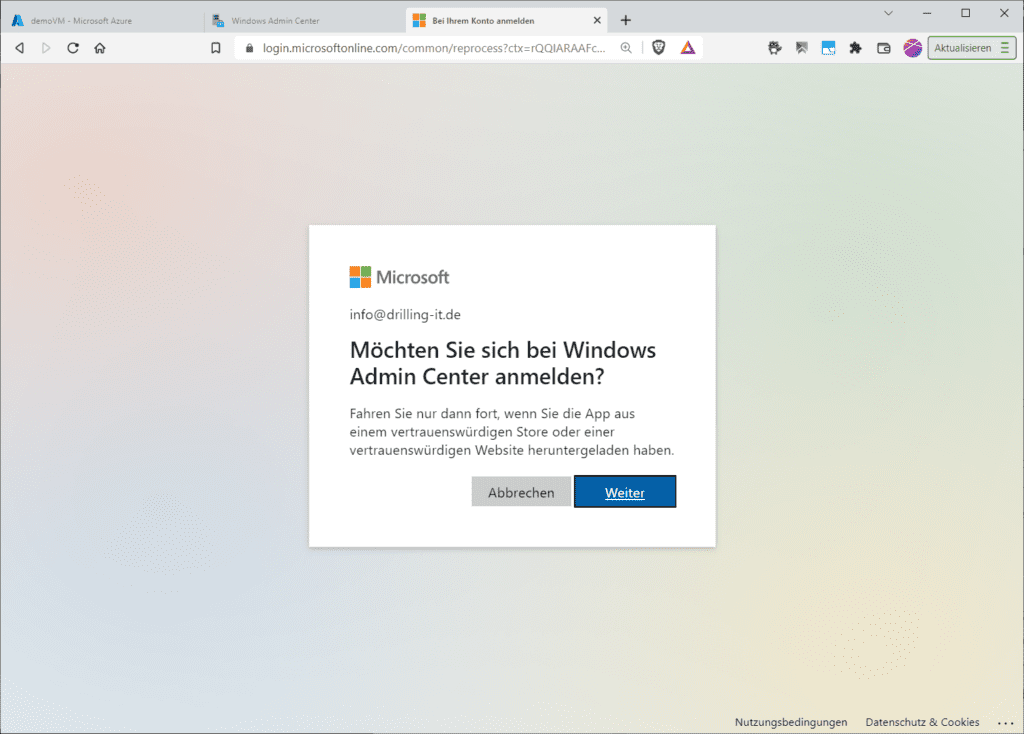

… und gib dann durch Folgen des Links „Geben Sie den Code ein.“ im sich öffnenden Browser-Tab „Bei Ihrem Konto“ anmelden den Code ein, um dich mit deinem Azure-Konto anzumelden.

Der Anmeldevorgang in einen separaten Browser-Fenster.

Der Anmeldevorgang in einen separaten Browser-Fenster.

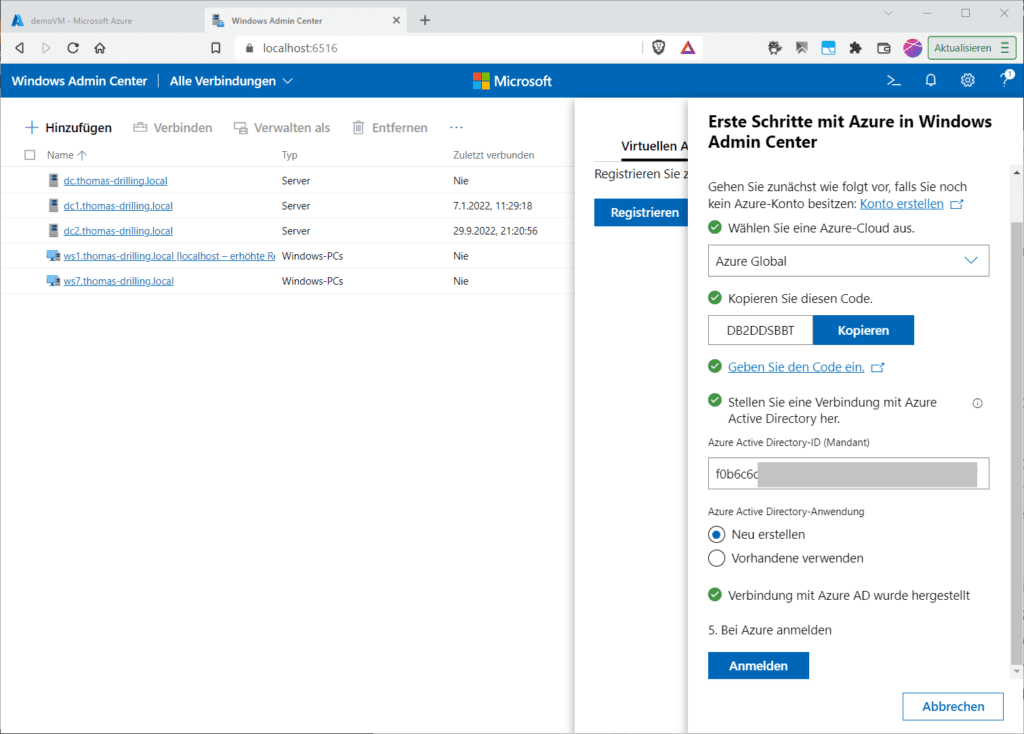

Zurück im Registrierungs-Dialog siehst du jetzt deine Mandanten-ID und kannst auf „Verbinden“ klicken.

Das Erstellen einer neuen Active-Directory-Anwendung.

Das Erstellen einer neuen Active-Directory-Anwendung.

Nachdem die Verbindung hergestellt wurde, klicke auf „Anmelden“.

Nachdem die Verbindung zu einem Azure Ad erstell wurde, können Sie sich anmelden.

Nachdem die Verbindung zu einem Azure Ad erstell wurde, können Sie sich anmelden.

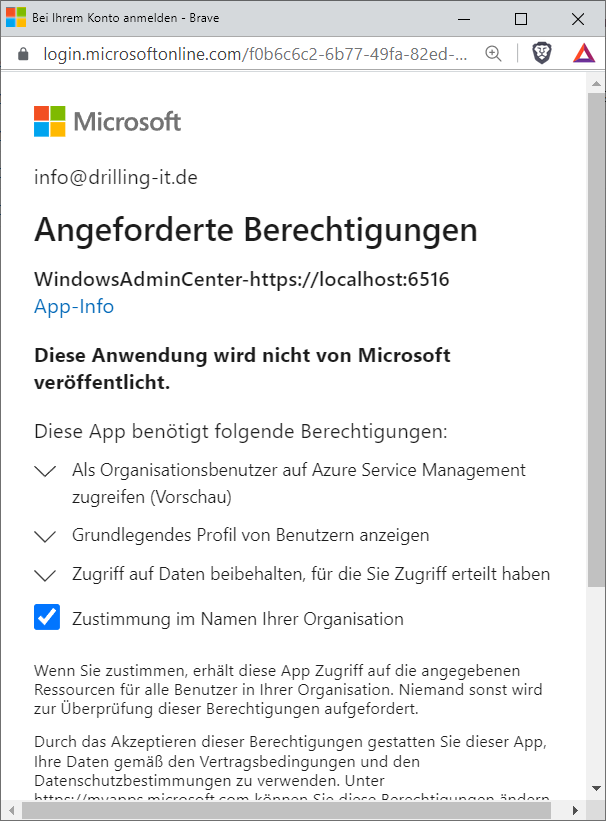

Hier durchläufst du dann deinen gewohnten Cloud-Anmeldeprozess, musst dann „Akzeptieren“ aber noch in die angeforderten Berechtigungen „einwilligen“ (Consent).

Die erforderliche Einwilligung, dass die Admin-Center-App die erforderlichen Berechtigungen erhält.

Die erforderliche Einwilligung, dass die Admin-Center-App die erforderlichen Berechtigungen erhält.

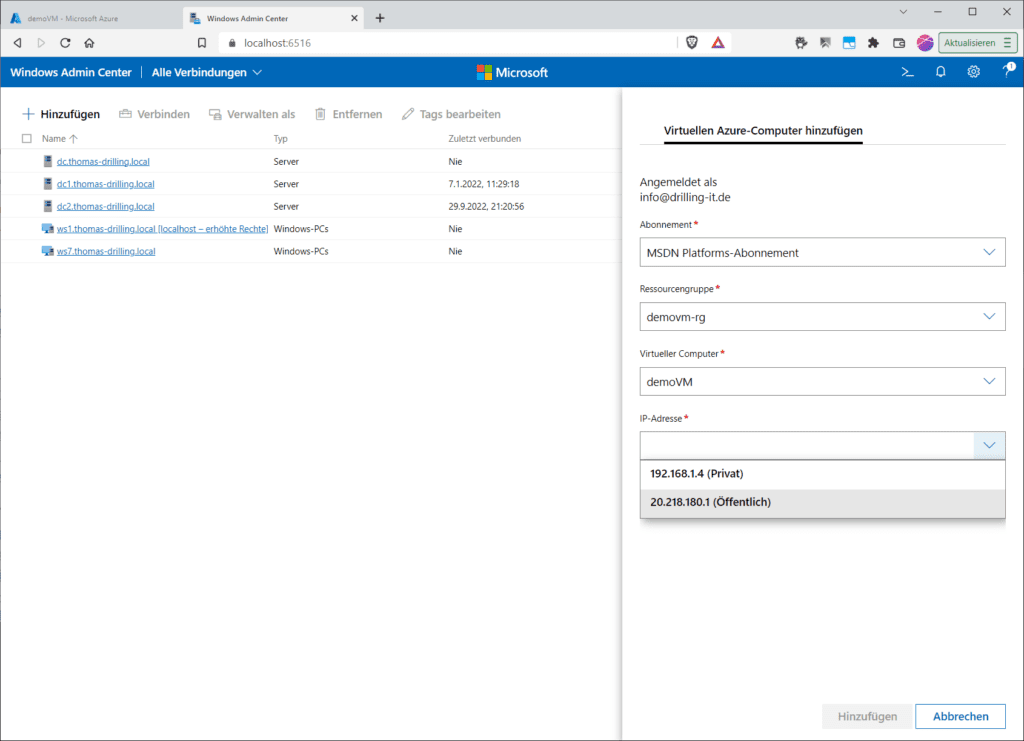

Anschließend wähle die gewünschte Azure Subscription und darin dann die gewünschte VM, indem du die Ressourcen-Gruppe und deren IP-Adresse aus dem Listenfeld auswählst.

Das Auswählen der zu verwaltenden VM.

Das Auswählen der zu verwaltenden VM.

Verfügst du über keine VPN-Verbindung in deiner Azure-vNet und kannst du auch keine direkte VM-Verbindung über eine Destination-NAT-Regel eines Azure Loadbalancers oder eine DNAT-Regel in einer Azure Firewall herstellen, muss die VM über eine öffentliche IP-Adresse verfügen und du verwendest diese zur Interaktion mit dem Admin-Center.

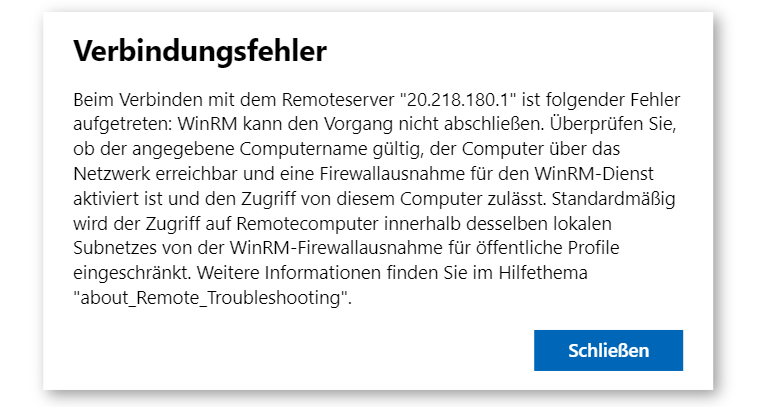

Um aber eine Azure-VM via Admin Center verwaltbar zu machen, musst du zuerst auch VM-seitig einige Voraussetzungen im Wesentlichen in Bezug auf die Firewall-Einstellungen treffen. Was genau zu tun ist erfährst du ohnehin, wenn du ohne die im Folgenden beschrieben Maßnahmen versuchest, eine Verbindung zur VM herzustellen.

Die Firewall „in“ der VM und „in“ Azure muss noch konfiguriert werden.

Die Firewall „in“ der VM und „in“ Azure muss noch konfiguriert werden.

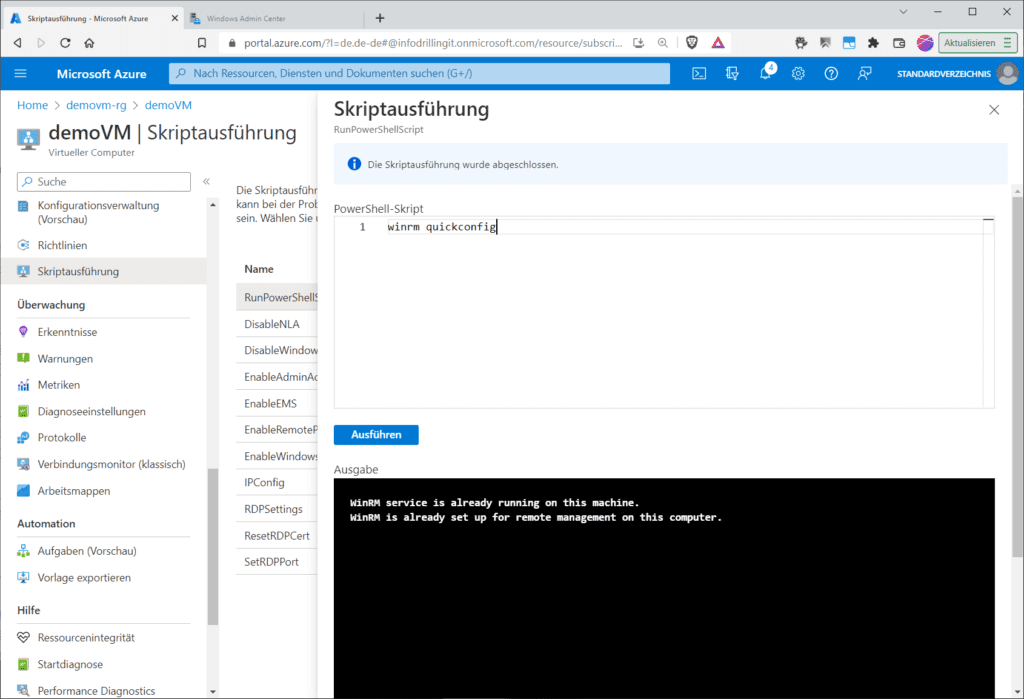

Zunächst musst du nämlich den WinRM-Zugriff auf deine Ziel-VM aktivieren. Das kannst du einfach per PowerShell mittels

winrm quickconfigerledigen. Du musst dazu noch nicht einmal zwingend „in“ der VM agieren, sondern stößt das Commandlet einfach im Azure Portal von „außen“ an, indem du im VM-Menü auf „Vorgänge / Skriptausführung“ und dort auf „RunPowerShellSkript“ klickst:

Der WinRM-Service “muss“ auf der VM laufen.

Der WinRM-Service “muss“ auf der VM laufen.

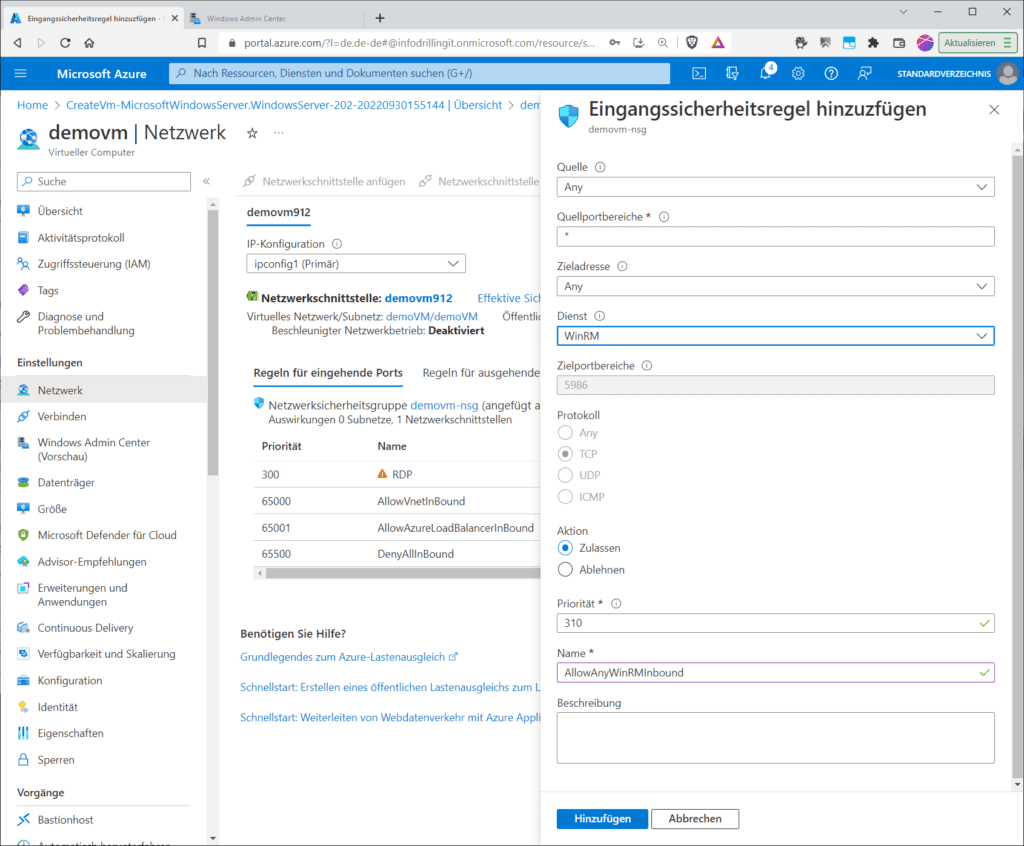

Außerdem muss in der zugehörigen Sicherheitsgruppe der Port „5986“ via HTTPS eingehend geöffnet sein, damit die VM vom Admin Center via WinRM verwaltet werden kann. Dazu steht in der NSG-Konfiguration sogar ein passender Dienst-Tag „WinRM“ zur Verfügung.

Das Anpassen der Netzwerksicherheitsgruppe für WinRM.

Das Anpassen der Netzwerksicherheitsgruppe für WinRM.

Achtung: Wenn du mit dem Dienst-Tag „WinRM“ arbeitest, wird korrekterweise 5986 via HTTPS geöffnet und nicht 5985 via HTTP, was bei WinRM normalerweise Standard ist.

Der gleiche Port muss auch „im“ Gastsystem der VM für eingehende Verbindungen freigeschaltet sein. Das erledigst du wiederrum ebenfalls per Powershell, z. B. mit

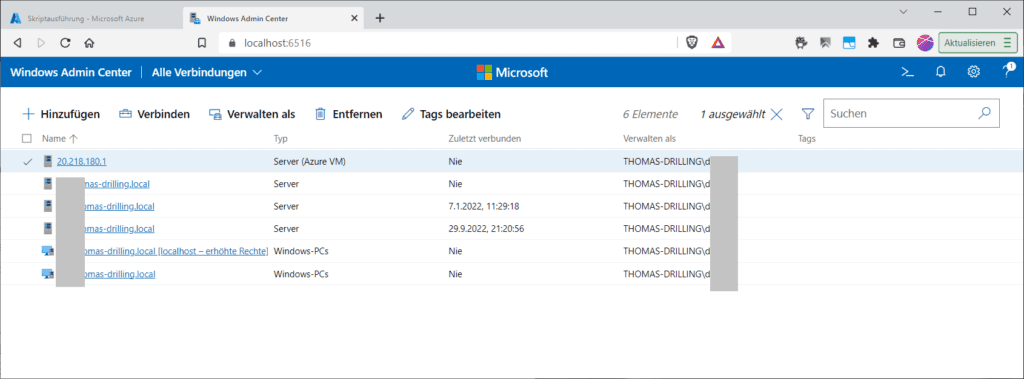

Set-NetFirewallRule -Name WINRM-HTTP-In-TCP-PUBLIC -RemoteAddress AnyAnschließend sollte die Verbindung wie oben beschrieben zustande kommen, und die VM wird in die Bestandsliste des Admin Center aufgenommen:

Eine neue Azure-VM in der lokalen Bestandsliste.

Eine neue Azure-VM in der lokalen Bestandsliste.

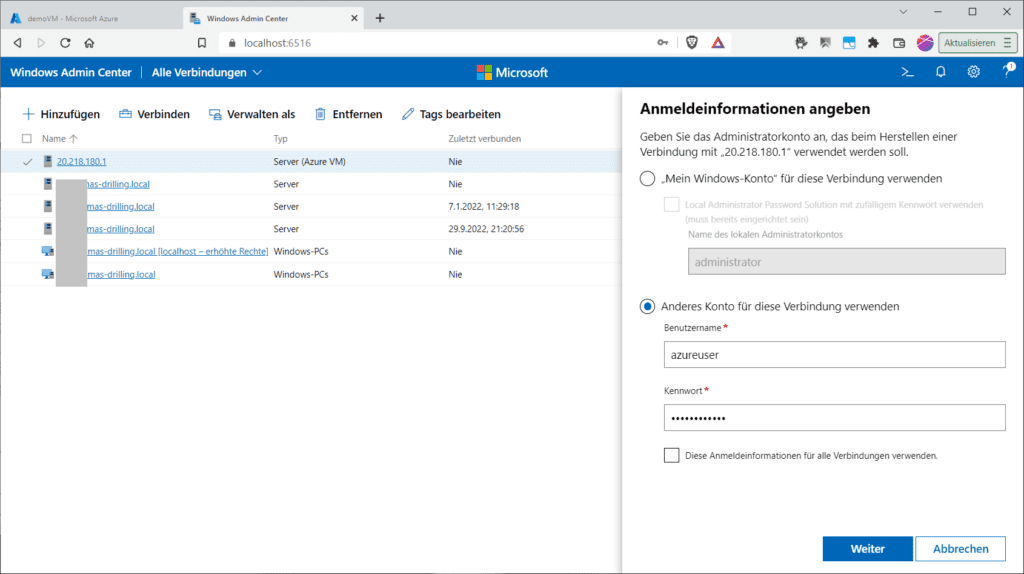

Klickst du dann auf den Link der VM musst du im Dialog „Anmeldeinforationen angeben“ entscheiden, wie die Anmeldung erfolgen soll. Zur Wahl stehen „Mein Windows-Konto“ oder „Anderes Konto für die Verbindung verwenden“.

Das Anmelden bei der Azure-VM mit einem Nicht-Domänen-Konto.

Das Anmelden bei der Azure-VM mit einem Nicht-Domänen-Konto.

Achtung: Bist du nicht mit der Domäne in die Azure-VM eingebunden, verhält sich die VM wie ein Server in einer Workgroup. Daher musst du sicherstellen, dass die verwendeten Anmeldeinformationen Mitglied der lokalen Administratorgruppe des Zielservers sind. Verwendest du also ein lokales Benutzerkonto - wie in unserem Beispiel „azureuser“ - , das offensichtlich nicht das integrierte Administratorkonto ist, musst du die Richtlinie auf dem Zielcomputer aktivieren. Dazu kannst du auf diesem in der PowerShell folgenden Befehl ausführen:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1Nach erfolgreicher Anmeldung kannst du deine Azure VM im lokalen Admin Center verwalten.

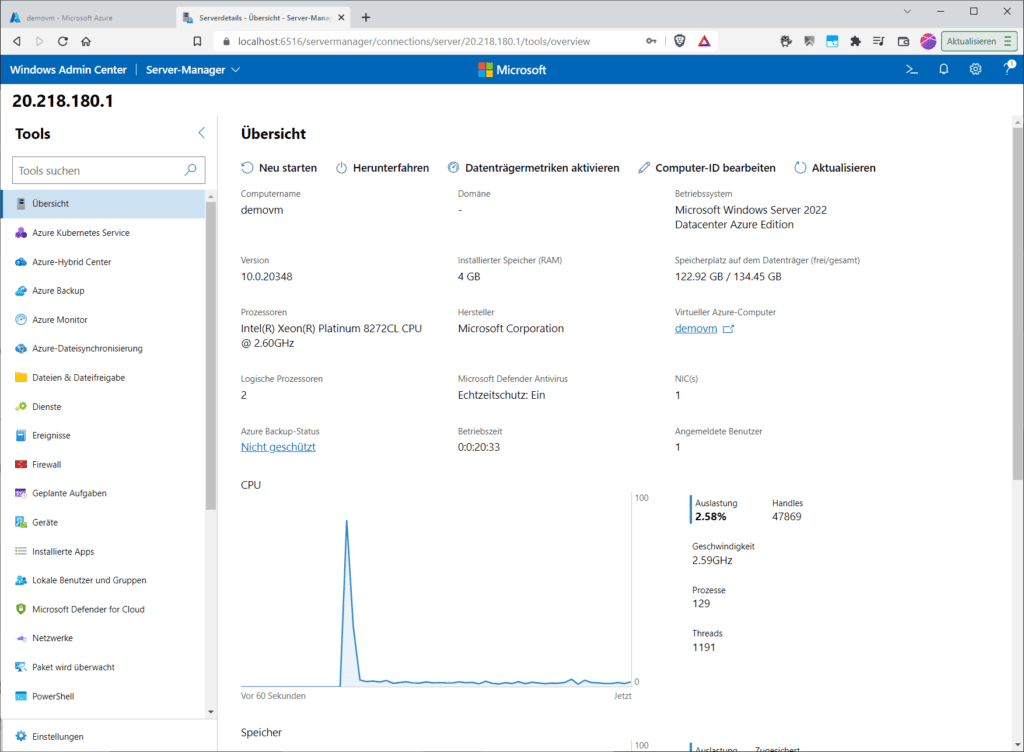

Geschafft: eine Azure-VM im Admin Center.

Geschafft: eine Azure-VM im Admin Center.

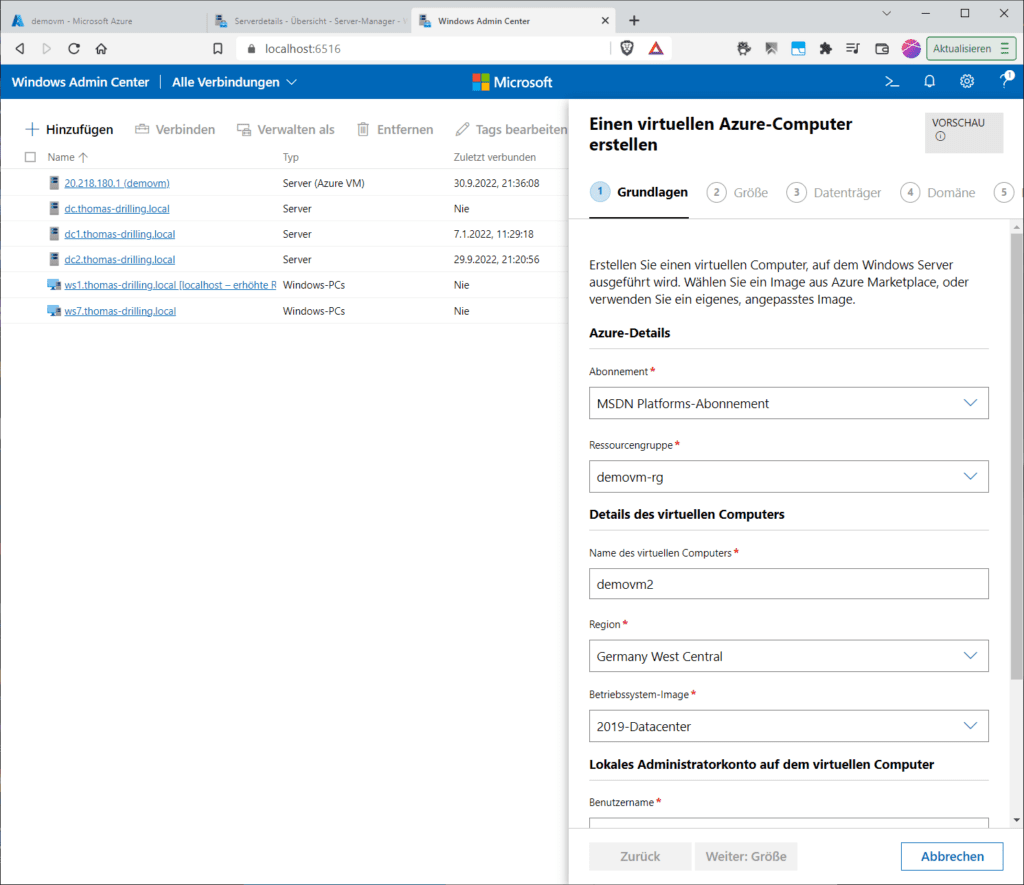

Selbstverständlich kannst du nicht nur bestehende Azure-VMs im lokalen Admin Center verwalten, sondern auch neue anlegen. Hierzu musst du beim Hinzufügen von Servern im Admin Center im Abschnitt „Virtuelle Azure-Computer“ auf „Neu erstellen“ klicken:

Das Anlegen einer neuen Azure-VM im lokalen Admin Center.

Das Anlegen einer neuen Azure-VM im lokalen Admin Center.

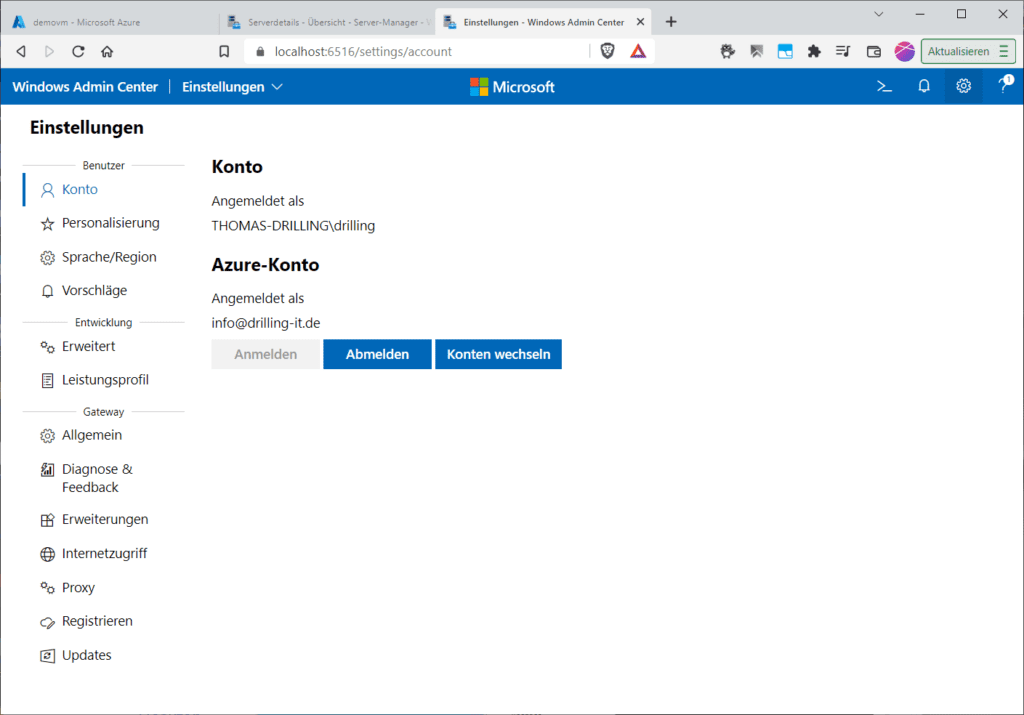

Übrigens kannst du die Konfiguration zur Anbindung eines Azure-Accounts nicht nur beim Hinzufügen einer bestehenden Azure VM vornehmen, sondern auch in den Admin-Center-Einstellungen im Abschnitt „Konto“.

Die Anbindung eines Azure-Kontos kann auch generell in den Einstellungen erfolgen.

Die Anbindung eines Azure-Kontos kann auch generell in den Einstellungen erfolgen.

Schulungen, die dich interessieren könnten