Azure Gruppen

Azure Gruppen: Welche Art von Gruppen gibt es in Azure und wozu dienen sie?

Die Benutzer- und Gruppenverwaltung in Azure ist eine Angelegenheit von Azure AD. Da es in Azure AD aber unterschiedliche Arten von Gruppen gibt und in Azure-Umfeld zudem zwei verschiedene Rollen-Modelle verwendet werden, fällt Einsteigern hier oft der Durchblick schwer. Dieser Beitrag soll für Klarheit sorgen.

Passende Schulungen

AZ-104 Microsoft Azure Administrator (AZ-104T00)

AZ-104 Microsoft Azure Administrator (AZ-104T00): Azure Administration für Profis

AZ-305 – Designing Microsoft Azure Infrastructure Solutions (AZ-305T00)

Du benötigst mehr Know-how rund um MS Azure? Dann empfehlen wir dir unsere Microsoft Azure Schulungen!

Vom Grundsatz her werden Gruppen allgemein bevorzugt zum Delegieren von Berechtigungen verwendet, wenngleich es auch andere Einsatzbereiche gibt. Dass z. B. Sicherheitsgruppen zudem neben Benutzern und anderen Service Prinzipalen auch Geräte beinhalten können, macht dem Durchblick nicht einfacher, insbesondere weil das Azure AD auch als Identitätsspeicher für andere Microsoft-Cloud-Angebote wie Microsoft 365, Office oder Teams dient.

Rollen-Modelle ist Azure

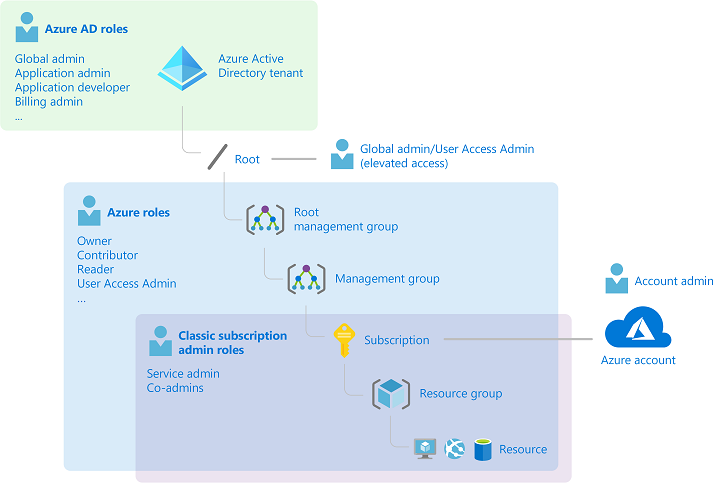

Bevor du dich mit den verschiedenen Gruppen befassen kannst, musst du dir über die unterschiedlichen Rollenmodelle im Klaren sein. Leider gibt es aus historischen Gründen in Azure drei verschiedene Rollen-Modelle, nämlich …

- Azure-AD Rollen

- Azure-Rollen, auch Role-Based-Access-Control (RBAC) genannt und

- klassische Rollen

Letztere haben heute zwar keine praktische Bedeutung mehr, ihr Vorhandensein hat aber durchaus Auswirkungen. Azure AD-Rollen werden ausschließlich benutzt, um Azure AD-Ressourcen (Benutzer, Gruppen) in einem Verzeichnis zu verwalten. Dazu gehört auch das Erstellen oder Bearbeiten von Benutzern und Gruppen oder das Zuweisen von Administratorrollen für andere Personen. Der Wirkbereich für Azure-AD-Rollen ist nicht strukturiert, sondern auf die Mandanten-Ebene beschränkt, weil ein Azure-AD-Verzeichnis grundsätzliche eine flache Hierarchie hat. Es gibt ungefähr 80 verschiedene Rollen im Azure AD. Die mächtigste Rolle im Azure AD ist der „Globale Administrator“.

Die rollenbasierte Zugriffssteuerung in Azure (Azure RBAC) hingegen (Azure-Rollen) wirkt sich mitsamt Vererbung auf die gesamte hierarchische Struktur von Azure-Ressourcen aus, angefangen von der Tenant-Root-Group, den Verwaltungsgruppen, Azure-Abonnements, Ressourcen-Gruppen bis hin zu den Ressourcen und dient im Wesentlichen der präzisen Verwaltung des Zugriffs auf Azure-Ressourcen. Es gibt 70 vorgefertigte Rollen; darüber hinaus lassen sich benutzerdefinierte Rollen definieren. Die mächtigste Rolle ist der „Besitzer“ (Owner). Sofern du keine Verwaltungsgruppen verwendest, ist das Azure-Abonnement die höchste Ebene, auf der sich z. B. die Owner-Rolle einer Identität aus dem Azure AD (Benutzer, Gruppe, Service Prinzipal oder verwaltete Identität) anhängen lässt. Die von der Rolle umfasste Berechtigungen vererben sich dann nach unten innerhalb der Azure-Resource-Hierarchie.

Passende Schulungen

AZ-700 – Designing and Implementing Microsoft Azure Networking Solutions (AZ-700T00)

AZ-900 – Microsoft Azure Fundamentals (AZ-900T01)

AZ-900 – Microsoft Azure Fundamentals (AZ-900T01): Der AZ 900 ist der theoretische Azure Kurs für deinen Einstieg in die Cloud!

Schließlich gibt es aus historischen Gründen noch die klassischen Rollen mit genau einem Konto-Administrator (Account Administrator) pro Azure Konto, einen Dienst-Administrator (Service-Administrator) pro Azure-Abonnement und bis zu 20 Co-Admins.

Die klassischen Rollen spielen heute eigentlich keine Rolle mehr, du solltest aber wissen, dass derjenige Nutzer, der ein Azure-Konto erstellt automatisch einen ersten Benutzer-Eintrag im Azure AD erhält und in diesem auch die Rolle globaler Administrator. Außerdem wird genau dieser Benutzer auch gleichzeitig zum Konto-Administrator und Dienst-Administrator im klassischen Modell. Letzteres ist auch der Grund dafür, warum du nach dem Erstellen eines neuen Azure-Kontos (u. B. Azure-AD Free) unmittelbar in der Lage bist Ressourcen in Azure zu erstellen, obwohl Microsoft eigentlich sagt: „Azure AD und Azure-Ressourcen werden unabhängig voneinander geschützt. Das bedeutet, dass Azure AD-Rollenzuweisungen keinen Zugriff auf Azure-Ressourcen gewähren und Azure-Rollenzuweisungen keinen Zugriff auf Azure AD.“ Mehr Details zu diesen Zusammenhängen haben wir schon in anderen Artikeln erläutert. Zum Verständnis des Einsatzes von Gruppen im Azure-AD ist das Verständnis der Funktionsweise und des Zwecks von Rollen aber wichtig. Nebenstehen Grafik von Microsoft verdeutlich die Zusammenhäng gut:

Bedenke außerdem, dass andere Microsoft Cloud- Dienste wie z. B. Exchange, Intune, Defender for Cloud Apps, Microsoft 365 Defender-Portal, das Compliance-Portal oder „Kostenverwaltung+Abrechnung“ jeweils über eigene Rollen-Modelle verfügen und es auch Cloud-Angebote von Microsoft gibt, wie Teams oder SharePoint, die überhaupt keine separaten rollenbasierten Zugriffssteuerungssysteme aufweisen.

Gruppen im Azure AD

Mit dem Wissen über das Zusammenspiel der Rollen-Modelle in Azure lassen sich folgende Aussagen über das Verwenden von Azure-AD-Gruppen treffen:

- In erster Linie kannst du Azure AD-Gruppen als Ziel für Azure-Rollenzuweisungen (RBAC) verwenden, was letztendlich die Verwaltung dieser Rollenzuweisungen in Azure AD z. B. durch Ihre globalen Administratoren und Administratoren für privilegierte Rollen vereinfacht.

- Du kannst Gruppen in Azure AD auch verwenden, um Lizenzen einer großen Zahl von Benutzern zuzuweisen.

- Du kannst mit Azure-AD-Gruppen internen oder externen Benutzern, bzw. Gästen Zugriff auf für sie bereitgestellte Unternehmens-Apps zuweisen.

Azure AD kennt grundsätzlich zwei Arten von Gruppen, nämlich 1. Sicherheitsgruppen und 2. Microsoft-365-Gruppen.

- Erstere kümmern sich hauptsächlich um das Delegieren des Zugriffs auf Azure-Ressourcen und lassen sich noch einmal in drei Kategorien aufteilen.

- Zugewiesene Gruppen: Hierbei handelt es sich um Gruppen, die du im Azure AD erstellest und denen du anschließend manuell Benutzer fest zuweist. Bei Bedarf funktioniert das auch im Rahmen von Massenvorgängen.

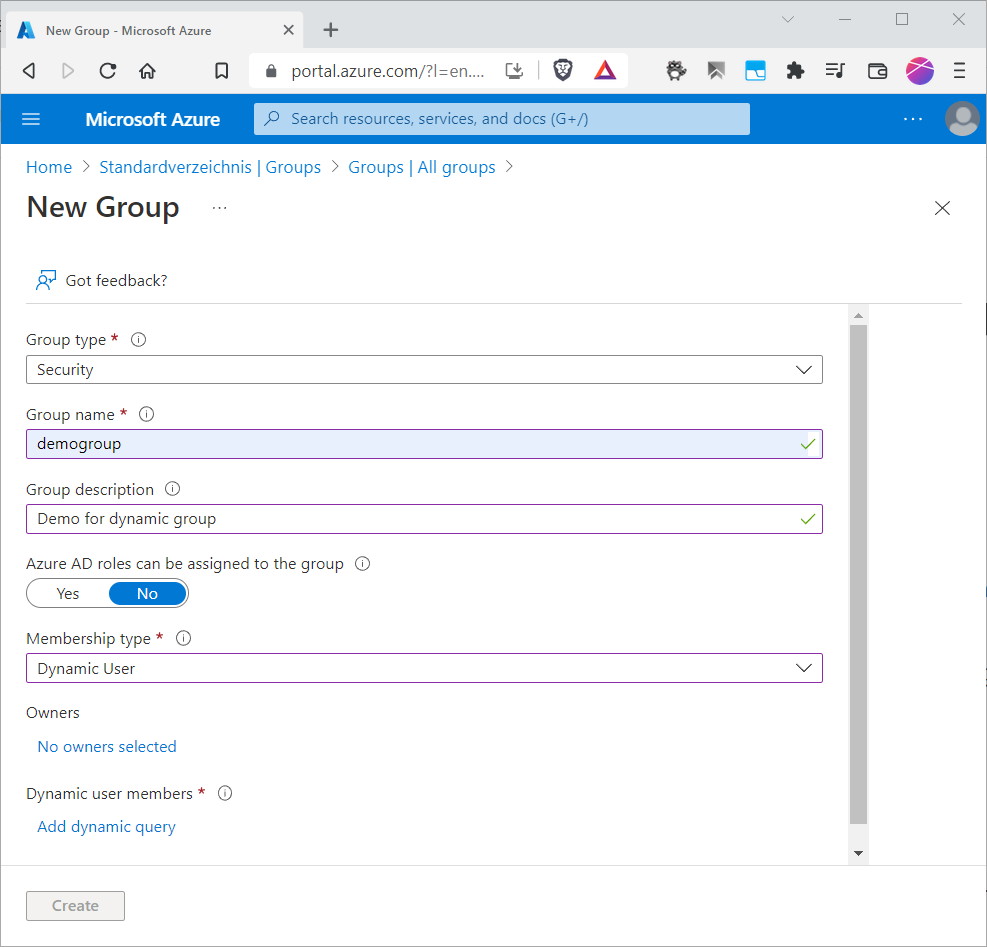

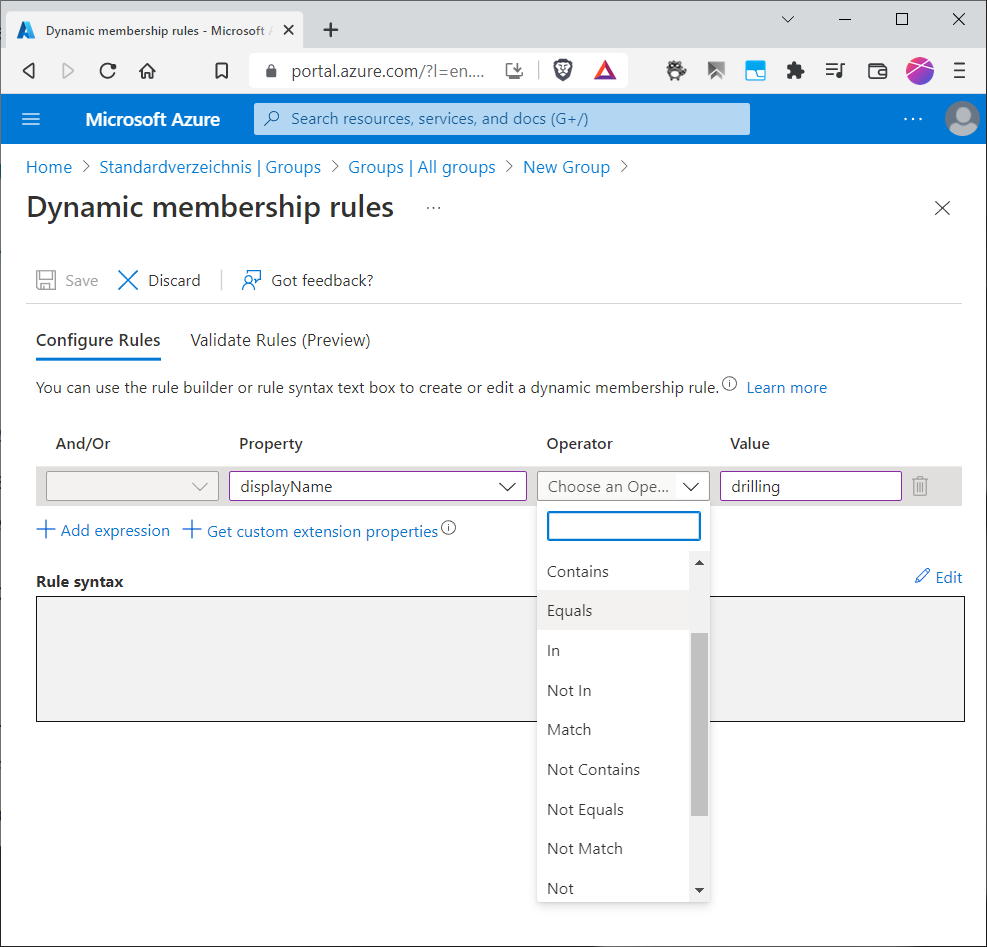

- Dynamische Gruppen: Dynamische Gruppen regeln die Gruppenmitgliedschaft dynamisch auf Basis bestimmter Merkmale oder Attribute eines Azure AD-Objekts. So kannst du vorhandene oder neu zu erstellende Benutzer automatisch auf Basis eines Attributes wie „Displayname“ oder „Department“ einer bestimmten Gruppe zuweisen lassen, wozu du eine entspreche Query formulieren musst. Das klappt wahlweise interaktiv oder mit Hilfe des Abfrage-Editors.

Klicke dazu nach Auswahl des „Group type“ („Security“) und des „Membership type („Dynamic User“) auf den Link „Add dynamic query“.

Dynamische Gruppen oder Dynamische Geräte erfordern allerdings eine Azure Premium P1-Lizenz.

Synchronisierte Gruppen: Gruppen, die z. B. via Azure AD Connect aus einem lokalen ADDS in das Azure AD synchronisiert wurden.

Office-365-Gruppen hingegen haben eine gewisse Ähnlichkeit mit Verteilerlisten in Exchange, d. h. es lassen sich zwar E-Mails an Office-365-Gruppen senden, du kannst Office-365-Gruppen aber nicht zum Delegieren von Berechtigungen verwenden. Außerdem können Mitglieder von Office-365-Gruppen Zugriff auf freigegebene Postfächer, Kalender, Dateien, SharePoint-Websites und mehr erhalten.

Gruppen-Zugehörigkeit und Gruppen-Besitz im Kontext von Identity Governance

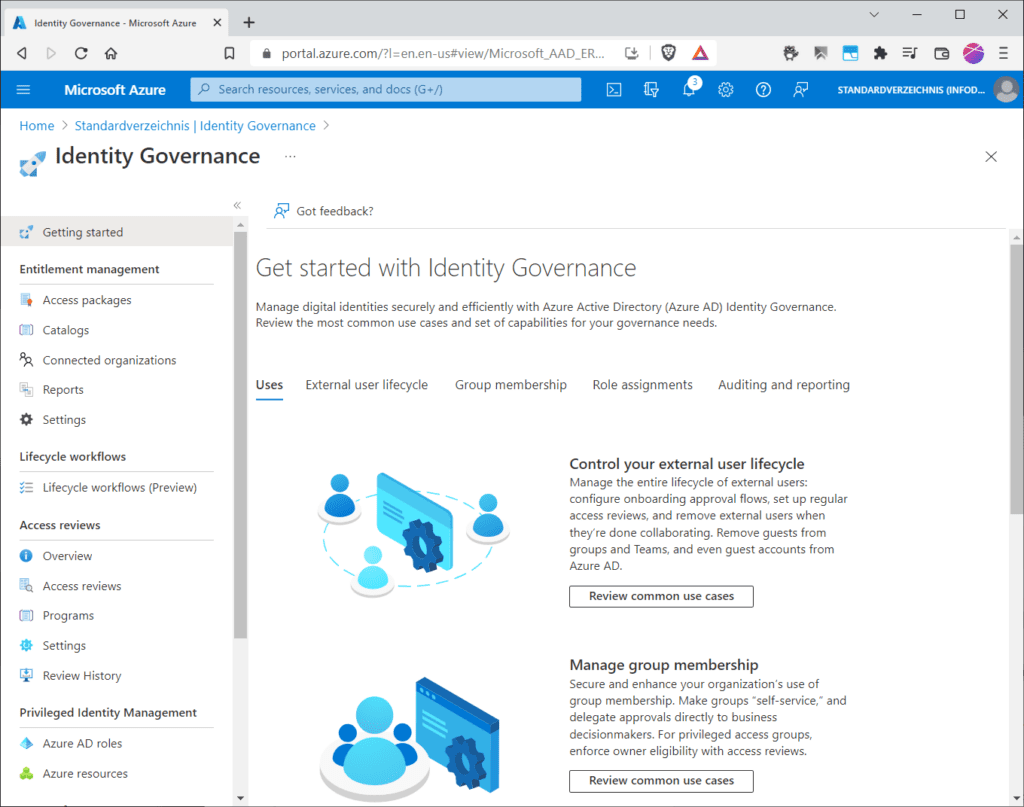

Beim Erstellen einer Gruppe kannst du der Gruppe nicht nur Mitglieder statisch oder dynamisch zuweisen, sondern auch einen Gruppen-Eigentümer (Owner) festlegen. Mitglieder und Besitzer können zu bestehenden Azure AD-Gruppen hinzugefügt und daraus entfernt werden. Der Prozess ist für Mitglieder und Eigentümer gleich. Du benötigst die Rolle „Gruppenadministrator“ oder „Benutzeradministrator“, um Mitglieder und Eigentümer hinzuzufügen und zu entfernen. Die dauerhafte oder vorrübergehende Mitgliedschaft in Azure-AD-Gruppen spielt auch im Kontext der Identity Governance beim Erstellen von Zugriffsprüfungen (Access Reviews) eine große Rolle. Wir haben Access Reviews bereits im Umfeld von Priviliged Identity Management (PIM), einem weiteren Premium-P2-Feature thematisiert. Hier regelt PIM die Erlaubnis, bestimmte Azure-AD-Rollen zeitlich begrenzt annehmen zu dürfen, sowie die Notwendigkeit, eine bestimmte Azure-AD-Rolle über längere Zeit inne zu haben und durch Access Review überprüfen zu lassen.

Access Reviews (Zugriffsprüfungen) gibt es auch im Zusammenhang mit Gruppenmitgliedschaften. Den Einstiegspunkt dazu findest du im Azure AD im Menü „Identity Governance“.

Von hier aus findest du die Abschnitte „Access reviews“ und „Priviliged Identity Management“ im Hauptmenü. Während wir Access review im Rahmen von „Priviliged Identity Management“ bereits vorgestellt haben, werfen wir jetzt einen kurzen Blick auf Access reviews im Allgemeinen. Klickst du auf den Menüeintrag „Access reviews“ und dann auf „+New access review“ kannst du bei „Select what to review“ bestimmen, ob du eine Zugriffsprüfung für die Mitgliedschaft in bestimmten „Teams + Groups“ erstellen möchtest oder den Zugriff auf ausgewählte „Applications“ erhalten möchtest.

Im Falle von „Teams + Groups“ musst du zwischen „All Microsoft 365 groups with guest users“ (beinhaltet keine dynamischen Gruppen und keine Gruppen, die du für Rollenzuweisungen verwendest) und „Select Teams + Groups“ entscheiden. Im letzteren Fall kannst du die gewünschte Azure-AD-Gruppe zur Zugriffsprüfung auswählen.

Wenn du dann im nächsten Schritt des Access-Review-Assistenten einen Prüfer auswählen musst, kannst du z. B. „Group owner(s)“ nehmen; insofern spielt neben dem Member immer auch der Besitzer einer Gruppe (auch in anderen Kontexten) eine gewichtige Rolle.

Gruppen im Umfeld von Hybrid-Umgebungen

Mit Azure AD Connect kannst du in Hybrid-Umgebungen auch das Gruppenrückschreiben konfigurieren. Hierbei werden Cloud-Gruppen mithilfe von Azure AD Connect Sync wieder in dein lokales Active Directory zurückgeschrieben. So lassen sich Gruppen in der Cloud verwalten, während du den Zugriff auf lokale Anwendungen und Ressourcen steuerst. Microsoft kennt zwei Varianten des Gruppenrückschreibens.

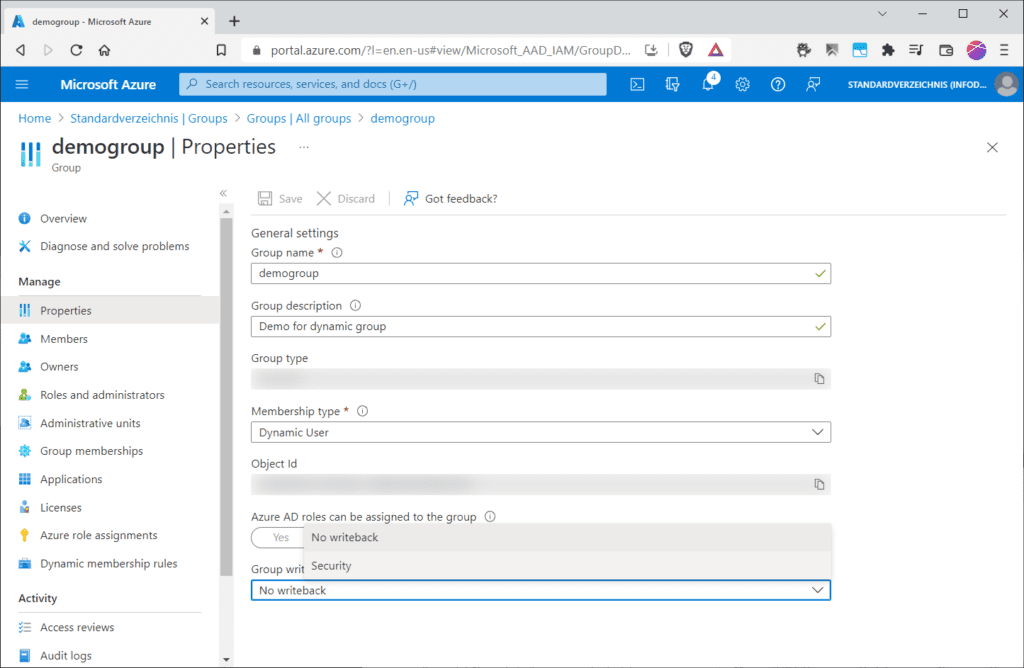

Die ursprüngliche Version ist allgemein verfügbar, beschränkt sich aber auf das Zurückschreiben von Microsoft 365-Gruppen in dein lokales Active Directory als Verteilergruppen. Die neuere, derzeit noch als Preview gekennzeichnete, erweiterte Version des Gruppenrückschreibens braucht mindestens Azure AD Connect 2.0.89 oder höher. Hierbei lassen sich nicht nur Microsoft 365-Gruppen als Verteilergruppen, Sicherheitsgruppen oder Sicherheitsgruppen mit E-Mail-Aktivierung zurückschreiben, sondern auch Azure AD-Sicherheitsgruppen als Sicherheitsgruppen und Vieles mehr. Weitere Details zum Gerätezurückschreiben „2.0“ findest du in der https://docs.microsoft.com/en-us/azure/active-directory/hybrid/how-to-connect-group-writeback-v2 Microsoft Azure Dokumentation zu Hybridumgebungen. Du kannst die vorhandenen Rückschreibeinstellungen für Microsoft 365-Gruppen im Portal anzeigen. Navigiere zu der Gruppe und wähle den Eintrag „Properties“. Hier findest du am unteren Rand des Dialogs den „Group writeback state“.

Gruppen im Kontext von Microsoft Intune

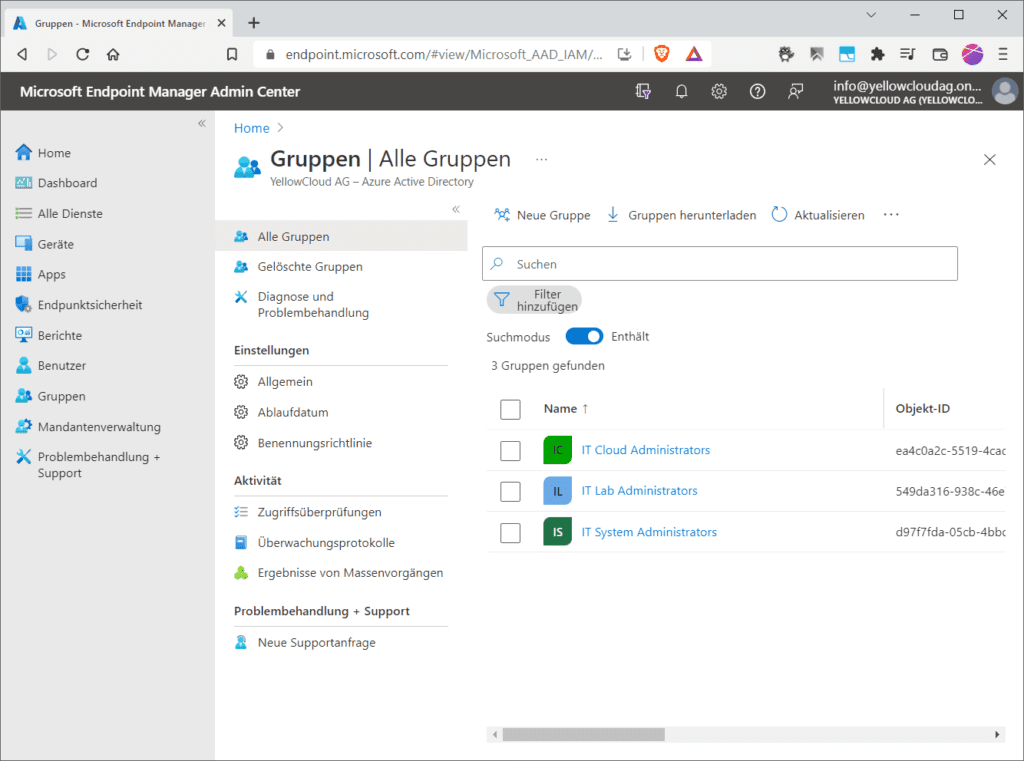

Auch Microsoft Intune verwendet Azure Active Directory-Gruppen (Azure AD) zur Verwaltung von Geräten und Benutzern. So kannst du z. B. als Intune-Administrator Gruppen auf Basis der Anforderungen an dein Unternehmen einrichten. Du kannst z. B. Gruppen einrichten, um Benutzer oder Geräte nach geografischem Standort, Abteilung oder Hardwareeigenschaften zu organisieren. So lassen sich Gruppen zur bedarfsgerechten Verwaltung von Aufgaben einsetzen, indem du z. B. Richtlinien für ausgewählte Benutzer festlegst oder Apps für mehrere Geräte bereitstellst.

Auch in Intune (Microsoft Endoint Manager Admin Center) kannst du wahlweise Zugewiesene Gruppen oder Dynamische Gruppen (Azure Premium P1) erstellen und Zugriffsprüfungen konfigurieren.

Richtlinien für den Bedingten Zugriff

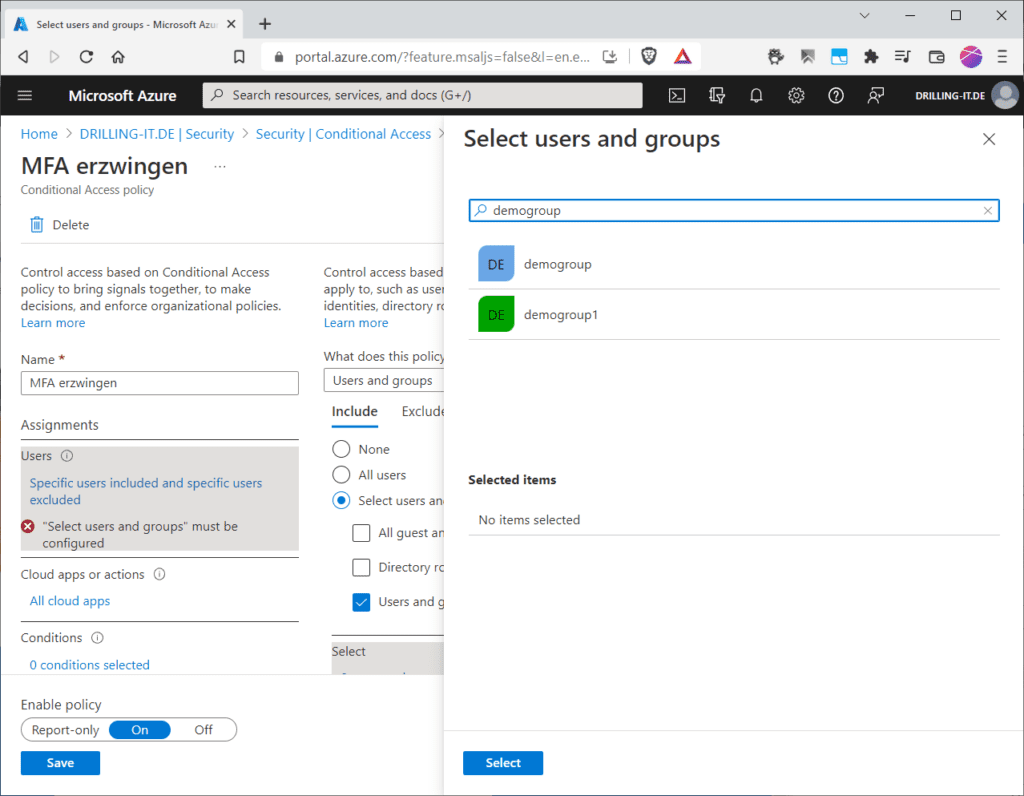

Natürlich spielen Gruppen auch eine wichtige Rolle beim bedingten Zugriff, einem weiteren Azure-AD-Premium-P2-Feature, das wir bereits in einem Artikel beschrieben haben. Hier benötigst du schon deshalb Azure-AD-Gruppen, um den Wirkbereich bestimmter Policies, z. B. für einen Proof-of-Concept auf ausgewählte Gruppen einschränken zu können.

Wir haben jetzt die verschiedenen Arten von Gruppen im Azure AD und einige der möglichen Einsatzbereiche demonstriert. Weitere Details zu Gruppen, z. B wie du diese auch in der Powershell oder CLI anlegst, wie du Gruppen automatisierst erstellst/befüllst oder wie du Gruppen im Kontext von externen Identitäten und bei der Steuerung des Zugriffs auf Unternehmensapplikationen oder im Kontext von Single-SignOn und der Geräteverwaltung in Azure verwendest, sehen wir uns in einem Folge-Beitrag an.

Gruppen schachteln

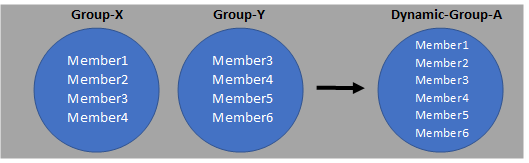

Seit Juni dieses Jahres stellt Azure das Feature „Nested Azure AD Dynamic Groups“ zur Verfügung. Es ist derzeit noch Preview und erlaubt im Prinzip das Schachteln von Sicherheitsgruppen im Azure AD. Achtung: Auch schon vorher – also ohne dynamische Gruppen, die ja eine Premium-P1-Lizenz erfordern – konntest du gewöhnliche Azure-AD-Sicherheitsgruppen zwar verschachteln, d. h. Sicherheitsgruppen konnten andere Sicherheitsgruppen als Mitglieder enthalten, jedoch hat diese Funktion nie so funktioniert, wie vorgesehen, weil die eigentlichen Gruppen-Mitglieder nicht korrekt aufgelöst wurden. „Mitglieder“ waren hier also tatsächlich nur die entsprechenden Gruppen, sodass viele Funktionen im Azure-AD, die auf Gruppen Bezug nehmen, nicht funktionieren, wie etwa das Zuweisen von Lizenzen oder Anwendungen.

Die neue Funktion in den https://techcommunity.microsoft.com/t5/microsoft-entra-azure-ad-blog/create-quot-nested-quot-groups-with-azure-ad-dynamic-groups/ba-p/3118024 dynamischen Azure AD-Gruppen sieht jetzt vor, dass es ein weiteres Attribut „memberOf“ gibt, nachdem du filtern kannst, um deine Gruppen automatisch mit Benutzern oder Geräten zu befüllen. Jetzt kannst du also auch solche Benutzer dynamisch erfassen, die Mitglieder einer anderen Gruppe sind. Der Zweck ist, die Mitglieder mehrerer Quellgruppen in einer Gruppe zusammenzufassen, was quasi der erwähnten Schachtelung entspricht. Interessant: hierbei können die Quellgruppen jede Art von Gruppe sein, also nicht nur Sicherheitsgruppen, sondern auch Office-365-Gruppen. Im Gegensatz zu den klassischen geschachtelten Gruppen, werden die Mitglieder bei den dynamischen geschachtelten Gruppen korrekt ermittelt, und als „direkte Mitglieder“ aufgenommen, sind also in einer flachen Liste als Mitglieder der Gruppe bekannt. In der aktuellen Preview-Phase kann jeder dynamische Gruppe momentan nur 50 andere Gruppen aufnehmen.

Kontakt

„*“ zeigt erforderliche Felder an