Azure und Office 365 mit Multi-Faktor-Authentifizierung (MFA) absichern

Mit der Multi-Faktor-Authentifizierung (MFA) kannst du im Azure AD sehr einfach einen Prozess implementieren, der Nutzer im Verlauf des Anmeldevorgangs auffordert, ein zusätzliches Identifizierungsverfahren (neben der Passworteingabe) zu verwenden, etwa einen Fingerabdruckscan oder das Eingeben eines Codes auf seinem Smartphone. Wir zeigen, wie du MFA im Azure AD aktivierst und wie es funktioniert.

Passende Schulungen

AZ-104 Microsoft Azure Administrator (AZ-104T00)

AZ-104 Microsoft Azure Administrator (AZ-104T00): Azure Administration für Profis

AZ-900 – Microsoft Azure Fundamentals (AZ-900T01)

AZ-900 – Microsoft Azure Fundamentals (AZ-900T01): Der AZ 900 ist der theoretische Azure Kurs für deinen Einstieg in die Cloud!

Du benötigst mehr Know-how rund um MS Azure? Dann empfehlen wir dir unsere Microsoft Azure Schulungen!

Verwenden Nutzer zur Authentifizierung bei Azure oder Office 365 lediglich ein Passwort, stellt das in der Public-Cloud einen Angriffsvektor dar, den es unbedingt abzustellen gilt. Zweifelsohne bietet Cloud-Computing viele Vorteile. Du kannst aber faktisch nicht mehr einfach kontrollieren, von welchen IPs oder Client Anmeldeversuche eingehen, bzw. welche davon legitim sind oder einen Angriffsversucht darstellen.

Laut einer Untersuchung des Marktforschungsunternehmens lassen sich 80 % der Datenschutzverletzungen auf kompromittierte privilegierte Zugangsdaten wie Passwörter, Token, Schlüssel und Zertifikate zurückführen. Alarmierend scheint, wie einfach sich Cyberkriminelle Windows-Administrator- und Unix-Root-Anmeldeinformationen verschaffen können, um sich dann seitlich (Lateral Movement) über Systeme und Geräte hinweg zu bewegen. Wurde ein Kennwort offengelegt, können es Angreifer nutzen, um Zugriff zu erlangen. Wenn du ein zweites Authentifizierungsverfahren erzwingst, erhöht das die Sicherheit enorm, weil ein zusätzliches Verfahren von einem Angreifer nicht dupliziert werden kann.

Zu den wesentlichen Funktionen einer jeden Identitätsplattform gehört das Verifizieren oder Authentifizieren von Anmeldeinformationen, sobald sich ein Nutzer an einem Gerät, einer Anwendung oder einem Dienst anmeldet. Die Azure AD-Authentifizierung besteht aber in Summe aus mehreren Komponenten, die in ihrem Zusammenspiel die Sicherheit und damit den Supportaufwand für den Helpdesk verringern. Dazu gehören neben dem bereits gezeigten Self-Service-Kennwort-Reset (Link zum Artikel) auch die Azure AD Multi-Factor Authentication, die Hybridintegration zum Zurückschreiben von Kennwortänderungen in die lokale Umgebung (Link zum Artikel), die Hybridintegration zum Erzwingen von Kennwortschutzrichtlinien für eine lokale Umgebung und schließlich auch die Kennwortlose Authentifizierung.

Bei Azure AD Multi-Factor Authentication musst du zwei der im Folgenden angegebenen Authentifizierungsverfahren zwingend verwenden:

Passende Schulungen

AZ-900 (2-tägig) – Microsoft Azure Fundamentals (AZ-900T00)

AZ-500 – Microsoft Azure Security Technologies (AZ-500T00)

AZ-500 – Microsoft Azure Security Technologies (AZ-500T00): Kenntnisse zur Sicherung von Microsoft Azure-Umgebungen

- Eine dir bekannte Information (meist Passwort).

- Ein in deinem Besitz befindliches Objekt, wie beispielsweise ein vertrauenswürdiges Gerät, das nicht ohne Weiteres kopiert werden kann (Smartphone oder Hardwareschlüssel).

- Ein biometrisches Merkmal von dir (Fingerabdruck- oder Gesichtsscan).

In den Voreinstellungen von Azure AD ist im Rahmen der so genannten Sicherheitsstands MFA für jeden Cloud-Benutzer obligatorisch. Diese Variante bezeichnen wie hier als Methode 1.

Multi-Faktor-Authentifizierung (MFA) aktivieren Methode 1

Du kannst diese Sicherheitseinstellungen überprüfen, wenn du im Hauptmenü vom Azure AD auf „Eigenschaften“ klickst. Dort klicke auf den etwas unscheinbaren Link am Fuß der Seite mit dem Titel „Sicherheitsstands verwalten“. Hier kannst du sehen, dass der Schalter „Sicherheitsstandards aktiveren“ standardmäßig auf „Ja“ steht. Microsoft schreibt dazu: „Die Sicherheitsstandards sind eine Gruppe von grundlegenden Mechanismen für die Identitätssicherheit, die von Microsoft empfohlen werden. Sofern aktiviert, werden diese Empfehlungen in deiner Organisation automatisch umgesetzt“. Das umfasst auch MFA für Cloud-Benutzer, weshalb die Funktion auch in der Azure AD Free Lizenz enthalten ist. MFA unter ADDS, bzw. für hybride Szenarien ist im Zusammenhang mit Microsoft https://docs.microsoft.com/en-us/azure/active-directory/authentication/howto-mfaserver-deploy MFA-Server deutlich aufwendiger einzurichten.

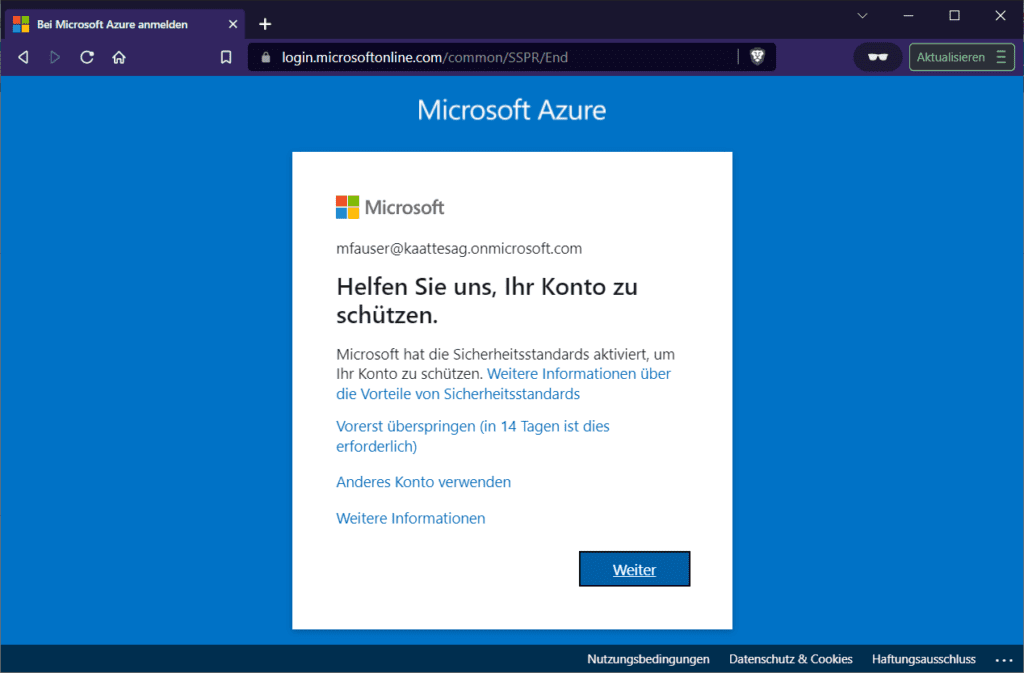

Du musst also per Default gar nichts tun, um MFA zu aktivieren, d. h. jeder neue Benutzer im Azure AD muss zwingend MFA nutzen und daher zeitnah nach der Account-Erstellung die zu verwendenden Sicherheitsmethoden implementieren. Er hat lediglich 14 Tage Zeit, diese Funktion zu umgehen:

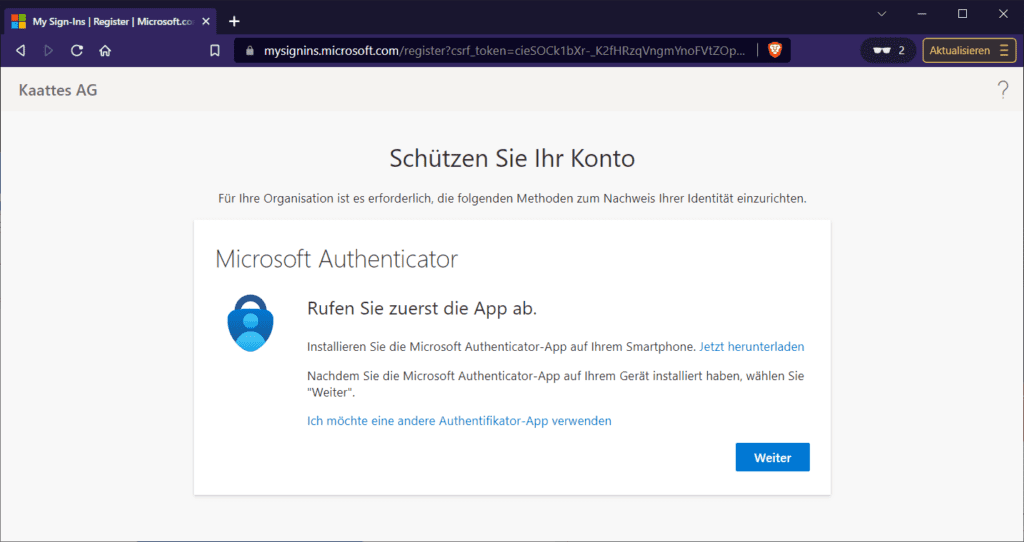

Klickst du hier auf Weiter, kannst und musst du mit Hilfe der Microsoft-Authenticator-App deinen zweiten Faktor konfigurieren.

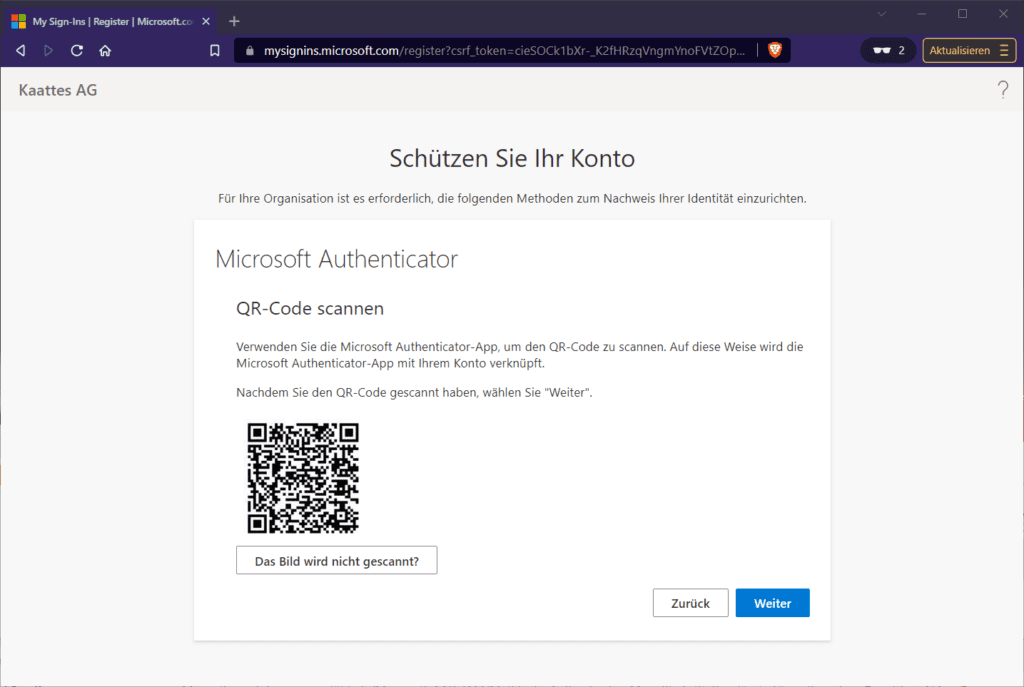

Du findest die Microsoft Authenticator-App in Google Play, bzw. Apple App Store. Ist sie installiert, fügst du in der App ein neues Konto hinzu und scannst dann den QR-Code der dir angezeigt wird, wenn du im Azure AD-Anmelde-Dialog auf „Weiter“ klickst.

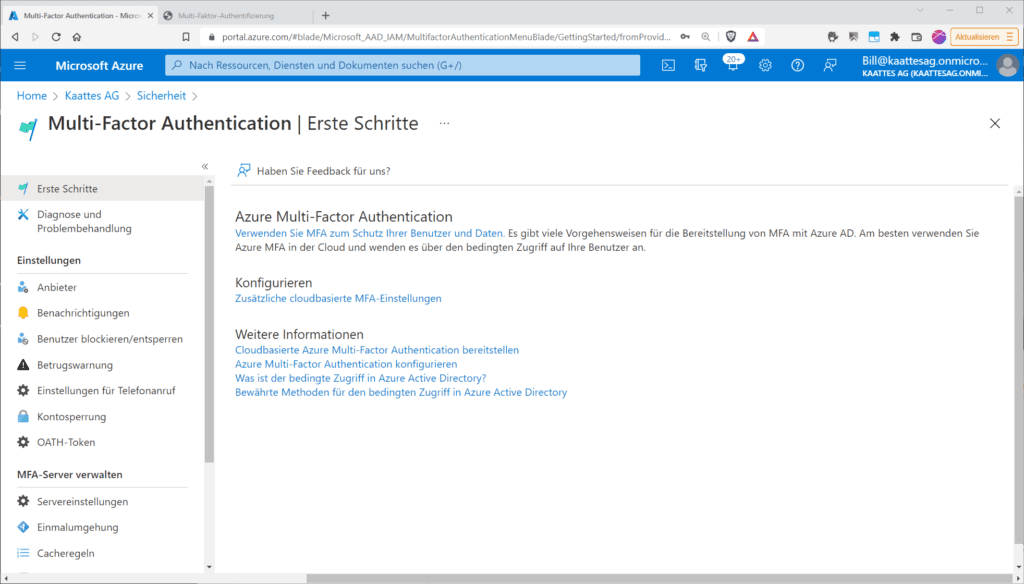

Leider ist es so, dass die kostenlosen Sicherheitsstandards ausschließlich der Registrierung für und Verwendung von Azure AD Multi-Factor Authentication unter alleiniger Verwendung der Microsoft Authenticator-App mit Benachrichtigungen ermöglichen. Wenn du im Azure-Portal im Azure Active Directoy zum Abschnitt „Sicherheit / MFA“ navigierst, findest du alle MFA-relevanten Einstellungen mit Links zu den wichtigsten Abschnitten in der Dokumentation bei „Erste Schritte“.

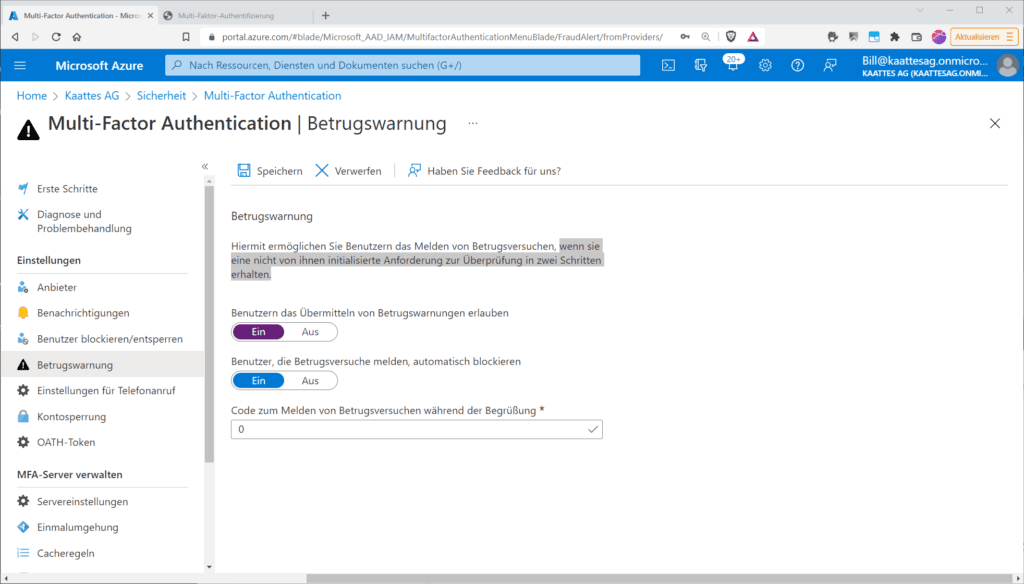

Hier kannst du z. B. unter „Benachrichtigungen“ die Mail-Adresse eines Empfängers hinterlegen oder im Abschnitt „Benutzer blockieren/entsperren“ blockierte Benutzer sehen. Solche erhalten keine MFA-Anforderungen (Multi-Faktor-Authentifizierung) und Authentifizierungsversuche für diesen Benutzer werden automatisch abgelehnt. Die Sperre verbleibt für 90 Tage, wenn du den Benutzer nicht manuell entsperrst. Bei „Betrugswarnung“ kannst du Benutzern ermöglichen, vermutete Betrugsversuche selbst zu melden, wenn diese eine nicht von dir initialisierte Anforderung zur Überprüfung erhalten.

Unter „Kontosperrung“ kannst du Konten im MFA-Dienst temporär sperren, wenn zu viele aufeinanderfolgende Authentifizierungsversuche abgelehnt wurden. Allerdings kommt das Verfahren nur bei Nutzern zum Tragen, die zur Authentifizierung eine PIN eingeben. Die Optionen bei „MFA Server verwalten“ kannst du für Cloud-Only-Szenarien ignorieren. Sie ist nur für Hybrid-Szenarien relevant. Zudem bietet Microsoft seit Juli 2019 für neue Bereitstellungen keine MFA-Server mehr an. Neue Kunden sollten cloudbasierte Azure AD Multi-Factor Authentication verwenden. Klickst du dagegen jedoch unter „Multi-Factor Authentication / Erste Schritte“ auf den Link „Zusätzliche cloudbasierte MFA-Einstellungen“, leitet dich Microsoft zu den Einstellungen für Methode 2 zum Aktivieren von MFA, nämliche „MFA pro Benutzer“.

Multi-Faktor-Authentifizierung (MFA) aktivieren Methode 2

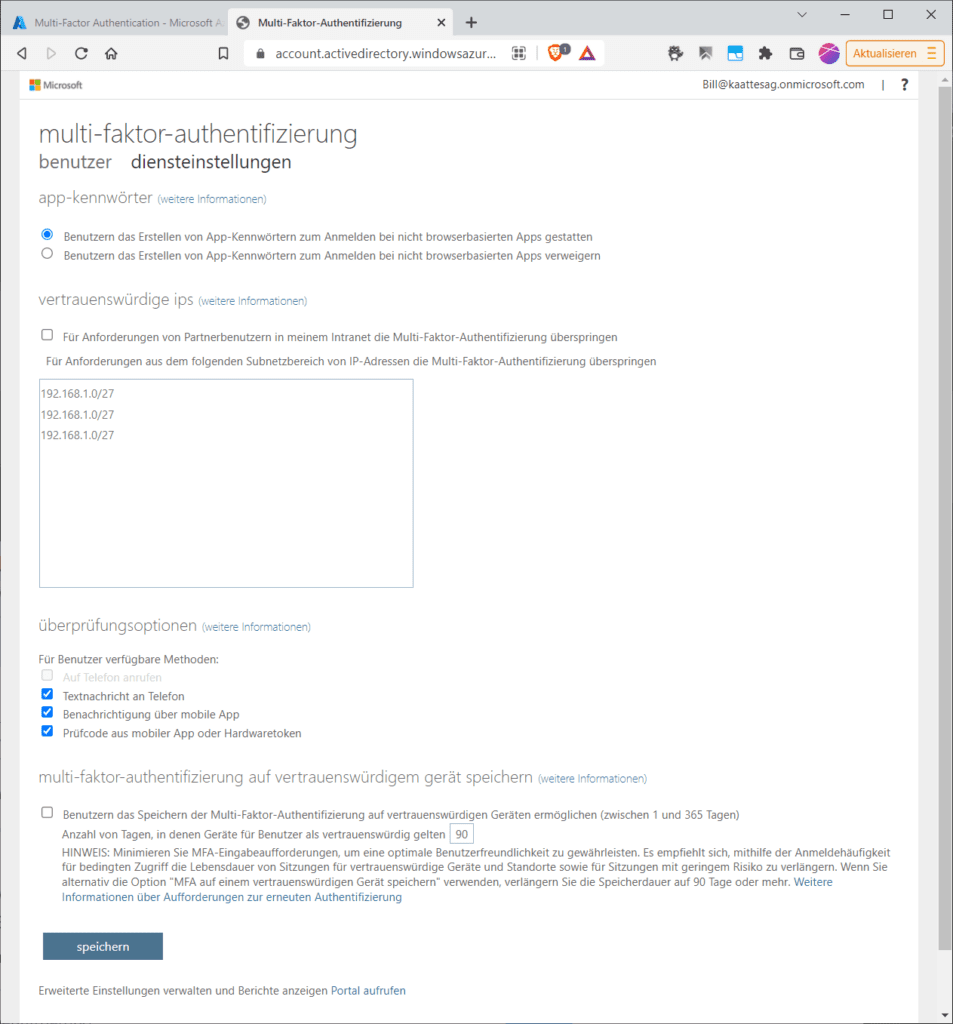

Hier musst du dich zunächst authentifizieren und wirst dann zu https://account.activedirectory.windowsazure.com/usermanagement/mfasettings.aspx umgeleitet. Wie du schon an „windowsazure“ in der URL erkennst, handelt es sich hierbei um ein ziemlich angestaubtes Portal aus dem Office365-Kontext. Die Einstellungen hier sind weitgehend selbsterklärend. Per Default sind die verfügbaren Methoden „Textnachricht an Telefon“, „Benachrichtigung über mobile App“ und „Prüfcode aus mobiler App oder Hardwaretoken“. Außerdem kannst du hier vertrauenswürdige IPs festlegen und Benutzern das Speichern der Multi-Faktor-Authentifizierung auf vertrauenswürdigen Geräten ermöglichen.

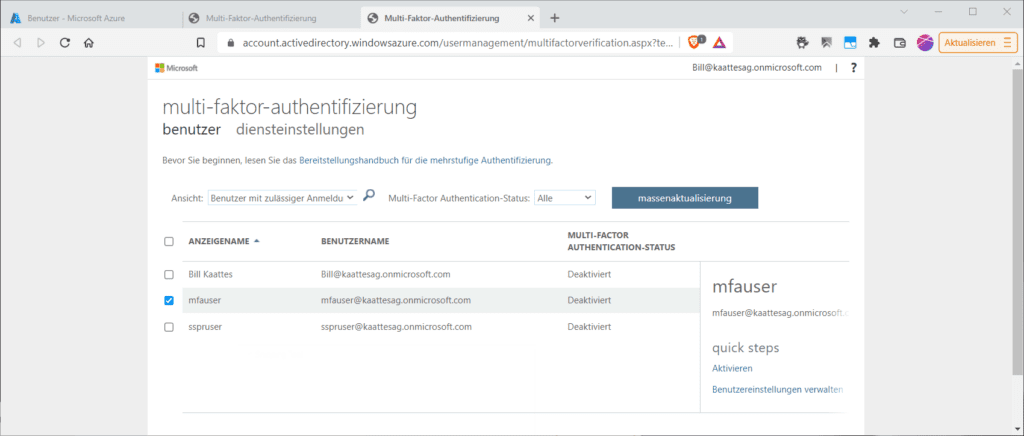

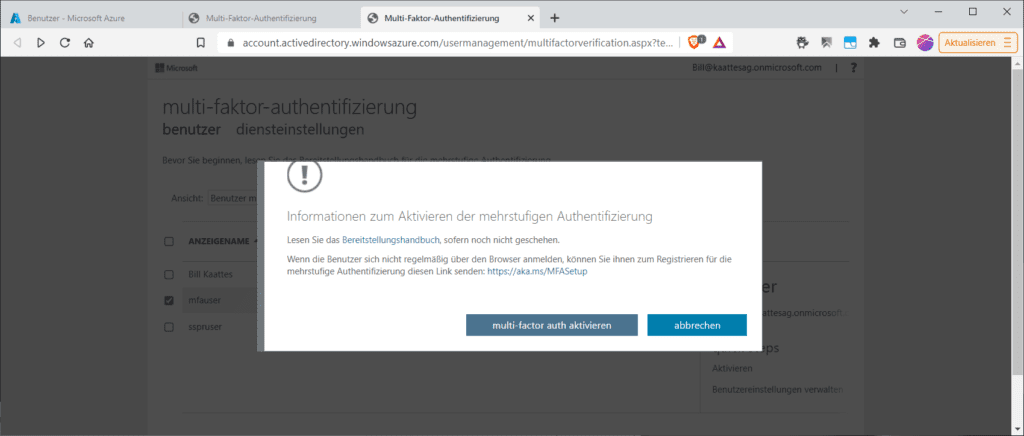

Das eigentliche Aktivieren von „MFA pro Benutzer“ erfolgt im „Benutzer“-Menü vom Azure AD (oder im O365 Admin Center). Hier musst du rechts oben auf die Schaltfläche „MFA pro Benutzer“ klicken und wirst dann umgeleitet zu https://account.activedirectory.windowsazure.com/usermanagement/multifactorverification.aspx. Markiere hier im Tab „Benutzer“ den gewünschten Benutzer und klicke dann rechts unten auf „Benutzereinstellungen verwalten“ …

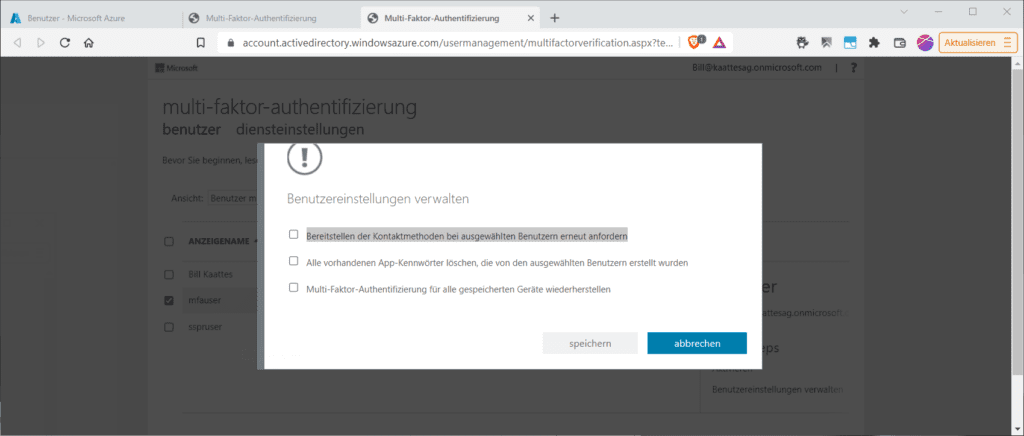

…um ggf. weitere Einstellungen zu konfigurieren, wie z. B. das Bereitstellen der Kontaktmethoden bei ausgewählten Benutzern erneut anfordern.

Wenn du Zurück im Ausgangsdialog „multi-faktor-authentifizierung auf den zweiten Tab „diensteinstellungen“ klickst, landest du übrigens im gleichen Dialog, den du wie oben beschrieben auch durch den Quicklink aus der „Erste Schritte“-Seite von MFA im Azure AD erreichst. Aktivieren kannst du die Funktion schließlich, wenn du bei markiertem Benutzer rechts unten auf den Link „Aktivieren“ klickst.

Multi-Faktor-Authentifizierung (MFA) aktivieren Methode 3

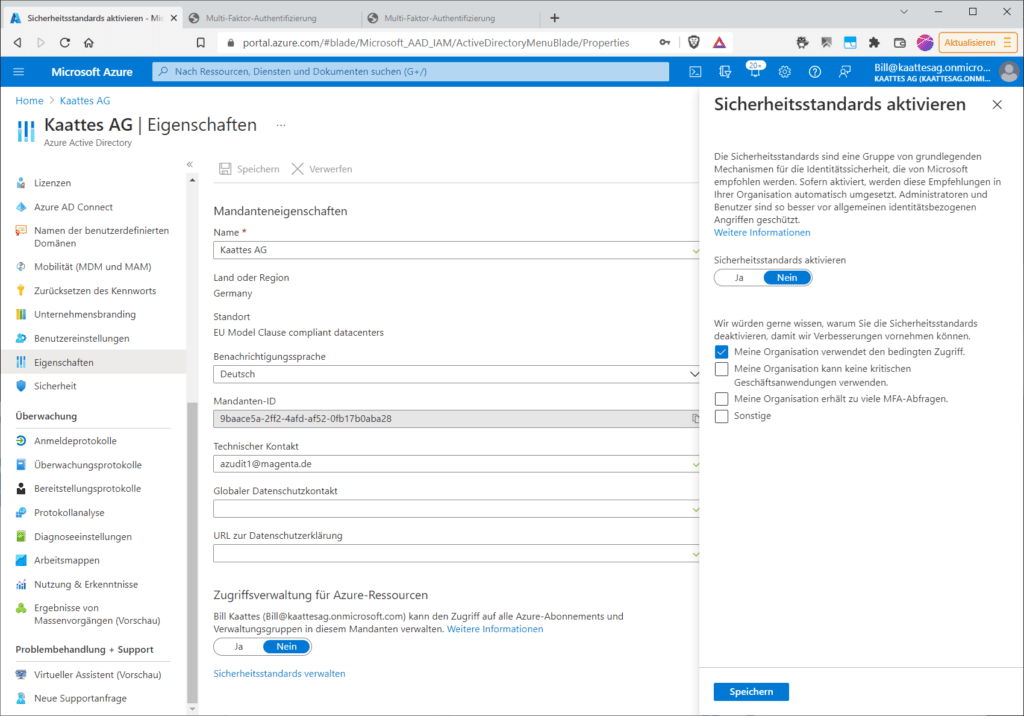

Für die dritte Option „MFA in Kombination mit dem bedingten Zugriff“ musst du zunächst im „Eigenschaften-Menü“ des Azure AD wie oben beschreiben wieder auf den Link „Sicherheitsstandards verwalten“ klicken, um diese de-aktivieren zu können.

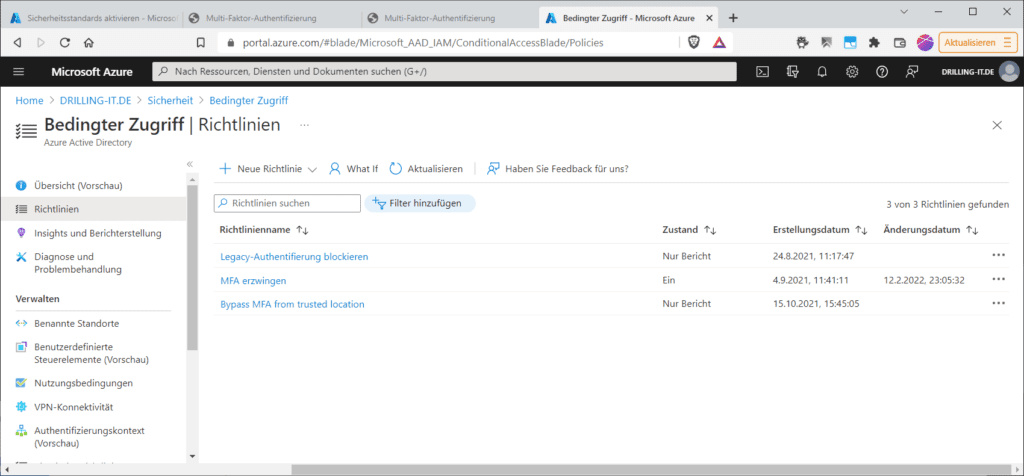

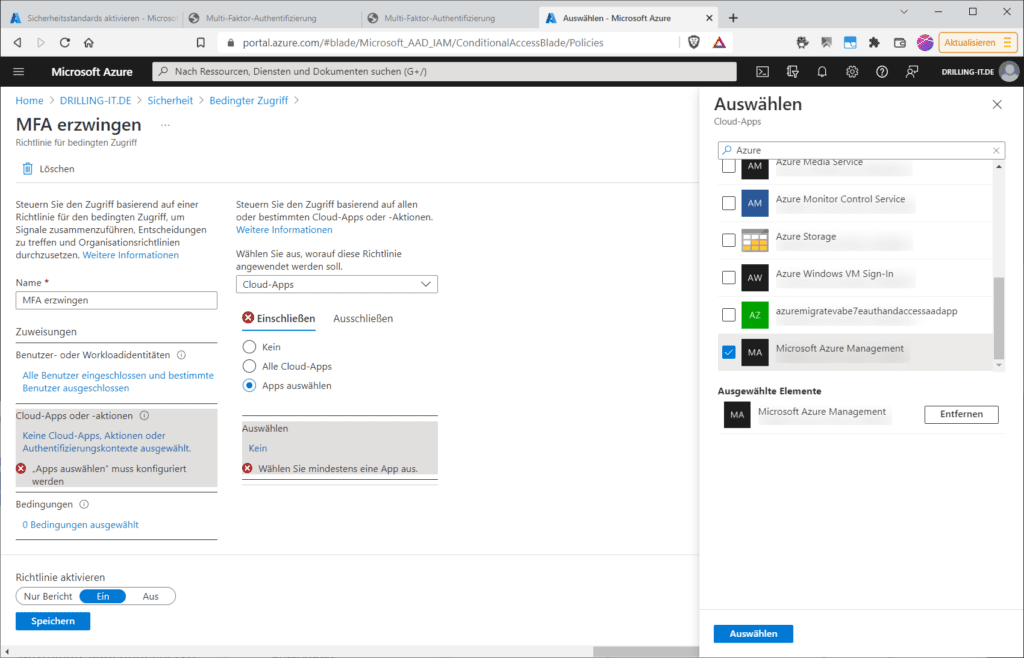

Ziehe hierzu den Schieber auf „Nein“ und setze das Häkcken bei „Meine Organisation verwendet den bedingten Zugriff“ und klicke dann auf „Speichern“. MFA mit bedingen Zugriff ist zwar die von Microsoft empfohlene Option um MFA zu nutzen, diese erfordert allerdings eine Premium-P2-Lizenz von Azure AD. Ist das der Fall kannst du im Azure AD unter „Sicherheit / Bedingter Zugriff“ verschiedene Richtlinien z. B. für das Erzwingen von MFA unter bestimmten Bedingungen einrichten.

Beispiele für solche Richtlinien wären etwa „riskanter Benutzer“, „riskante Anmeldung“, ungewöhnliche IP oder „ungewöhnlicher Standort“ oder z. B. nur von „registrierten Geräten“ und nur für „ausgewählte Cloud-Apps“ wie das Azure Portal.

Eine Einführung in Conditional-Access-Policies für MFA sprengt den Rahmen dieses Beitrags und ist einem Folgebeitrag vorbehalten.

Kontakt

„*“ zeigt erforderliche Felder an