Entra ID B2B

Entra ID B2B : So arbeitest du sicher mit externen Partnern zusammen

Jedes Unternehmen arbeitet gelegentlich oder oft mit externen Benutzern zusammen. Erstellst du dazu einfach nur Benutzerkonten im Azure AD (Intra ID) für diese „Partnerschaftsbeziehungen“, bedeutet das nicht nur einen großen manuellen Aufwand, du musst auch die Nutzung solcher Konten und der damit verbundenen Berechtigungen überwachen und ggf. Konto ggf. aktiv schließen, wenn die Partnerschaft endet.

Passende Schulungen

AZ-104 Microsoft Azure Administrator (AZ-104T00)

AZ-104 Microsoft Azure Administrator (AZ-104T00): Azure Administration für Profis

AZ-305 – Designing Microsoft Azure Infrastructure Solutions (AZ-305T00)

Azure HD heißt jetzt Intra ID

Das Azure AD, welches jetzt Intra ID heißt, bringt zu diesem Zweck „Entra ID Business to Business (B2B)“ eine Funktion mit, mit deren Hilfe du problemlos und sicher mit externen Partnern zusammenarbeiten kannst. Einfachheitshalber bleiben wir bei der alten Bezeichnung „Azure AD“.

Solche Partner werden als „Gast-Benutzer“ ins Azure AD eingeladen, du behältst trotzdem die Kontrolle darüber, worauf und wie lange die Gast-Konten Zugriff haben. Dein externer Partner kann und muss seine eigene Identitätsverwaltungslösung nutzen. Das muss nicht einmal ein Azure AD sein; eine Social Media Identität oder ein MS-Konto genügt. Du muss als einladendes Unternehmen solche externen Konten und Kennwörter nicht verwalten, nicht synchronisieren und dich auch nicht um deren Lebenszyklus kümmern. Die externen Benutzer verwenden einfach weiterhin ihre eigenen Identitäten, wenn sie mit dir zusammenzuarbeiten.

So funktioniert Entra ID B2B

Die Identitäten werden von den Partnern selbst in ihren jeweils eigenen Azure AD oder bei einem externen Identitätsanbieter verwaltet. Der Gast meldet sich bei Bedarf bei den Anwendungen und Diensten deines Unternehmens an, nutzt dazu sein eigenes Organisationskonto, seinen MS-Account oder seine soziale Identität. Er erhält dazu initial (also beim Einladen des Gastes) eine E-Mail, durch deren Annahme er Zugriff auf das Azure-AD-Verzeichnis deines Unternehmens erhält. Per Default erhält der Gast die Einladung per Mail. Es ist aber auch möglich, dass du den Einladungs-Link direkt versendest. Auch eine Self-Service-Registrierung ist theoretisch möglich.

Der Gast muss beim erstmaligen Nutzen des Einladungslinks für die angeforderten Berechtigungen seine Einwilligung erteilen, d. h. die von Azure AD B2B benötigten Berechtigungen akzeptieren, bevor er Zugriff auf die Apps und Ressourcen deines Unternehmens bekommt. Ist MFA aktiviert, muss der externe Benutzer zusätzliche Details zu seinem Konto angeben. Der Gast wird zum vorgesehenen Zugriffsbereich deines Unternehmens weitergeleitet, wie z. B. „myapplications.com“.

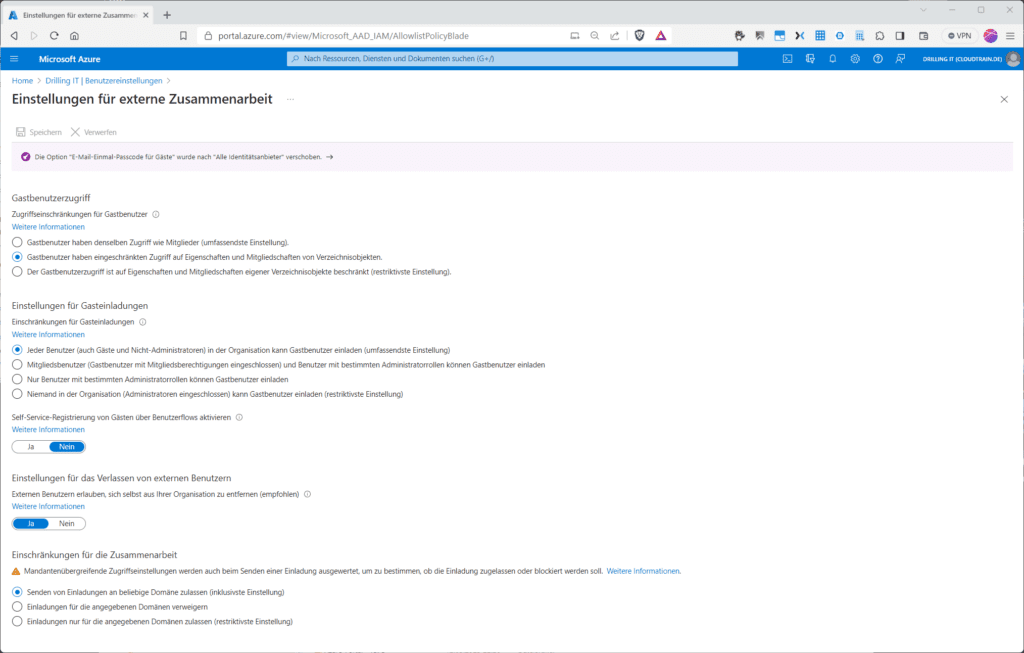

Die Apps oder Dienste auf denen der Gast Zugriff erhält müssen nicht zwingend cloudbasiert, sondern können bei Verwenden des Applications Proxies auch lokal sein. Deshalb musst du vor der Inbetriebnahme die „Zusammenarbeit mit externen Benutzern“ konfigurieren, indem du im Azure AD die grundlegenden Einstellungen für die externe Zusammenarbeit prüfst oder anpasst. So werden beispielsweise per Default Gast-Benutzern nur eingeschränkte Rechte auf Eigenschaften und Mitgliedschaften von Verzeichnisobjekten gewährt. Du findest die passenden Einstellungen im Bereich „Benutzereinstellungen“ deines Azure AD.

Passende Schulungen

AZ-500 – Microsoft Azure Security Technologies (AZ-500T00)

AZ-500 – Microsoft Azure Security Technologies (AZ-500T00): Kenntnisse zur Sicherung von Microsoft Azure-Umgebungen

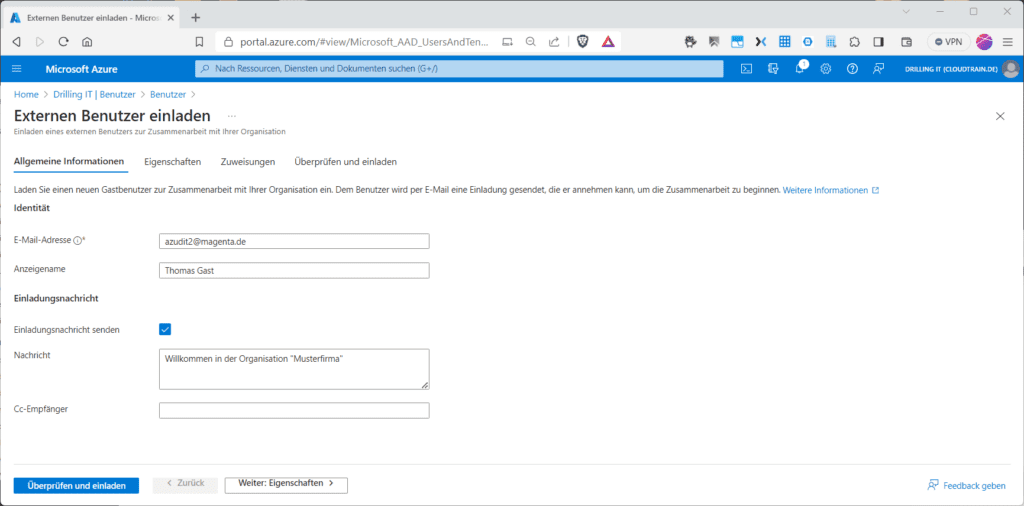

Der Prozess zum Anlegen einer Gast-Einladung ist recht simpel. Wähle beim Anlegen eines neuen Benutzers in deinem Azure-AD die Option „Benutzer einladen“ aus.

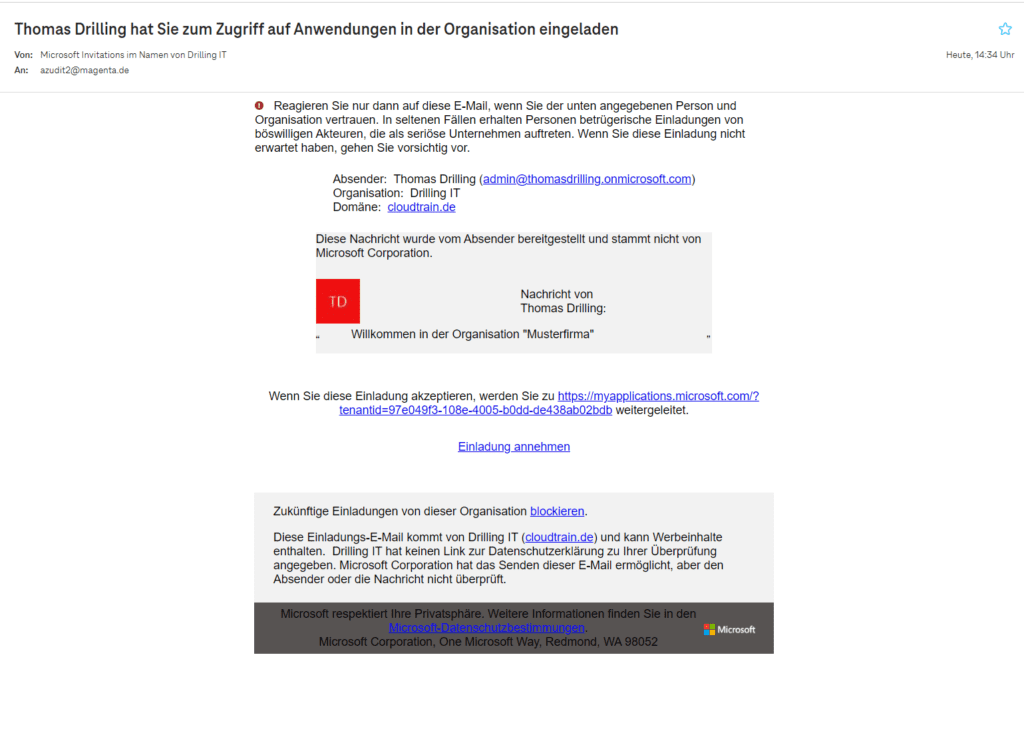

Möchtest du den Vorgang in Rahmen eines Proof-of-Concepts nachstellen, musst du sicherstellen, dass dein Demo-Gast die Einladungs-E-Mail auch erhalten kann. Würdest du dazu im Azure-AD deines Gastes einen regulären Azure-AD-Account anlegen, müsste der anzugebende vollständige UPN entweder mit einer Exchange-Online-Lizenz verknüpft sein oder du müsstest für diesen User eine alternative E-Mail einrichten, die „außerhalb“ dessen Azure-Ads gehostet ist, im Beispiel die T-Online-Adresse azudi2@magenta.de, die du beim Einladen des Gastes bei „E-Mail-Adress“ einträgst: Dieser erhält dann eine Einladung der folgenden Form:

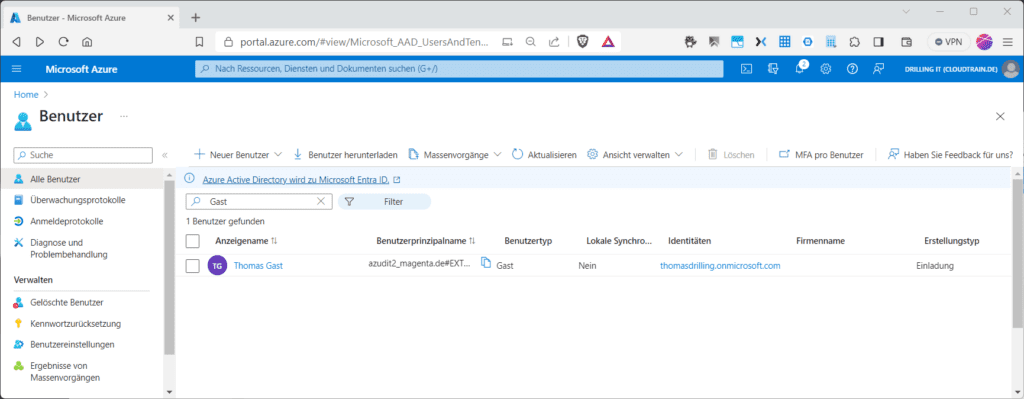

Solange der Gast die Einladung nicht angenommen hat, ist der „Erstellungstyp“ im Verzeichnis des Einladers: „Einladung“.

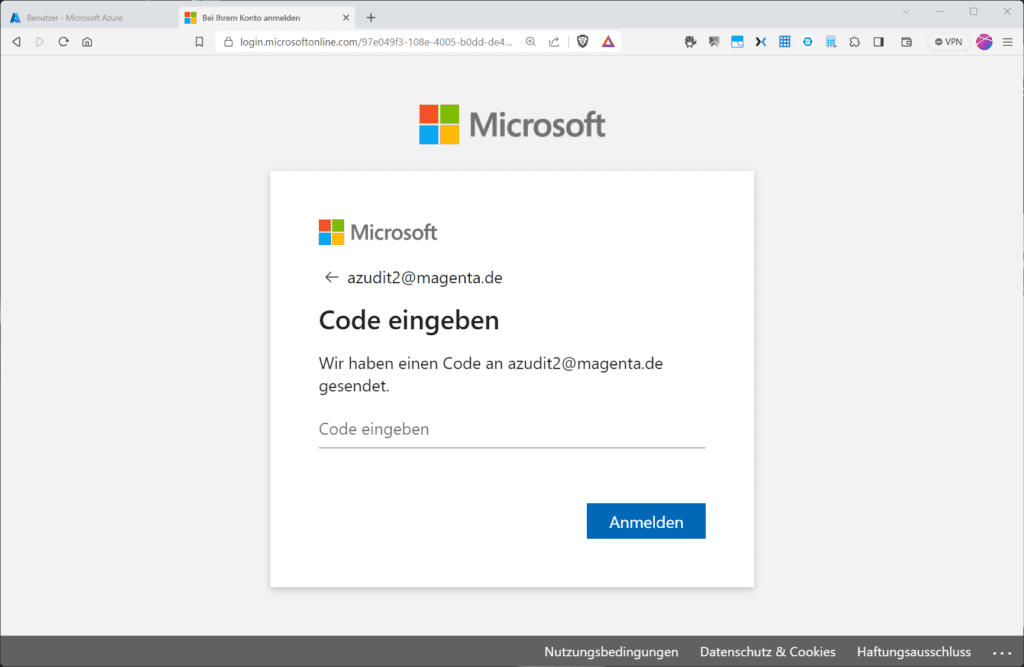

Durch Annehmen der Einladung beim beschriebenen Benutzer-Flow wird beim Anmeldevorgang nach Bestätigung des an die Mail des Empfängers zu sendenden Einmal-Codes …

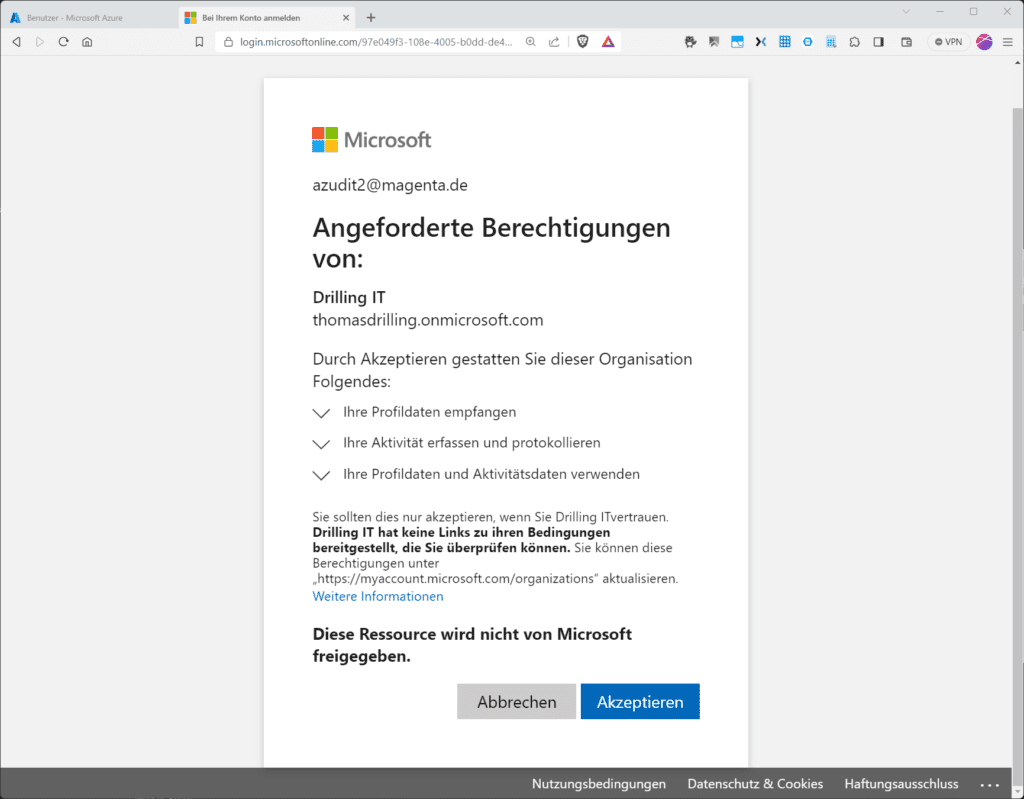

… die Aufforderung des einladenden Azure-AD-Verzeichnisses (hier „Drilling IT“) angezeigt, den angeforderten Berechtigungen zuzustimmen.

Dazu wird der erwähnte Prüfcode an die oben beschriebene E-Mail-Adresse des Gastes zur Verifizierung verschickt.

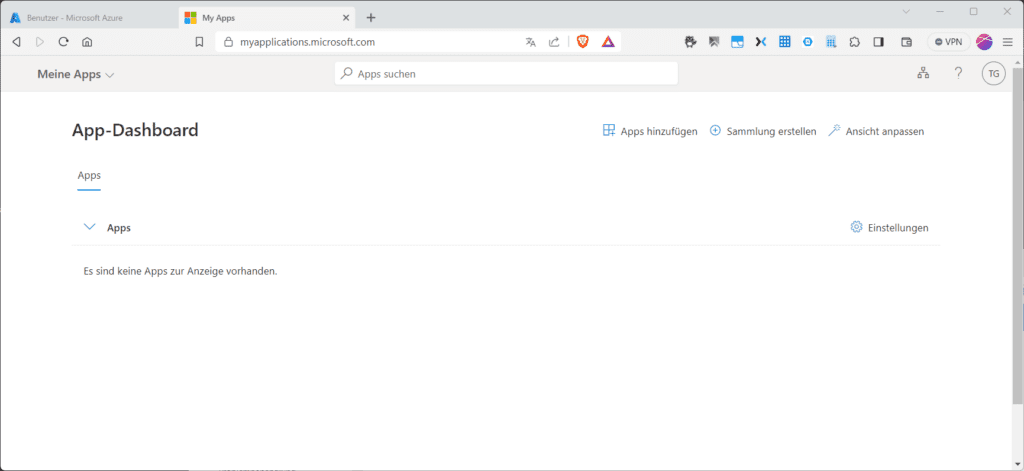

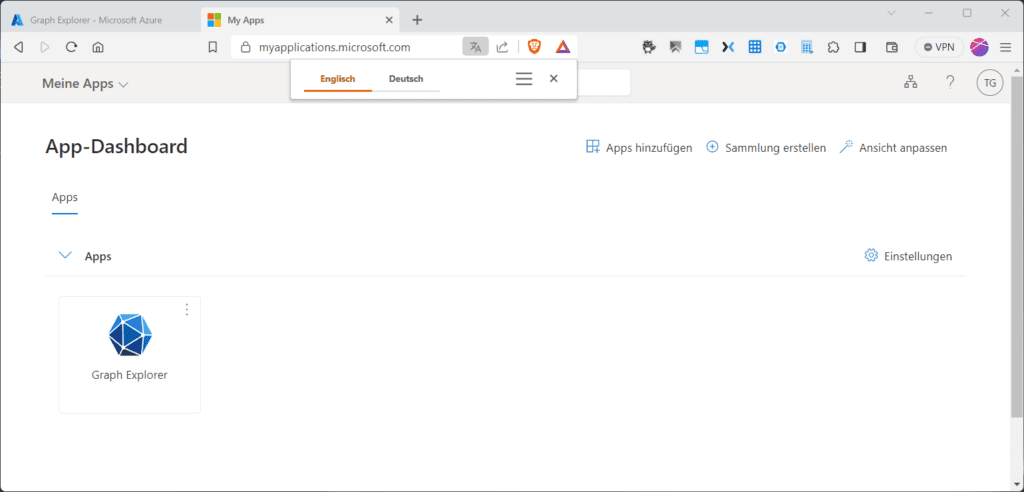

Mit den Default-Settings erhält dein Gast Zugang zum My-Applications-Portal (https://myapplications.microsoft.com/). In der folgenden Abbildung sind noch keine Apps für diesen Nutzer lizensiert, bzw. freigegeben.

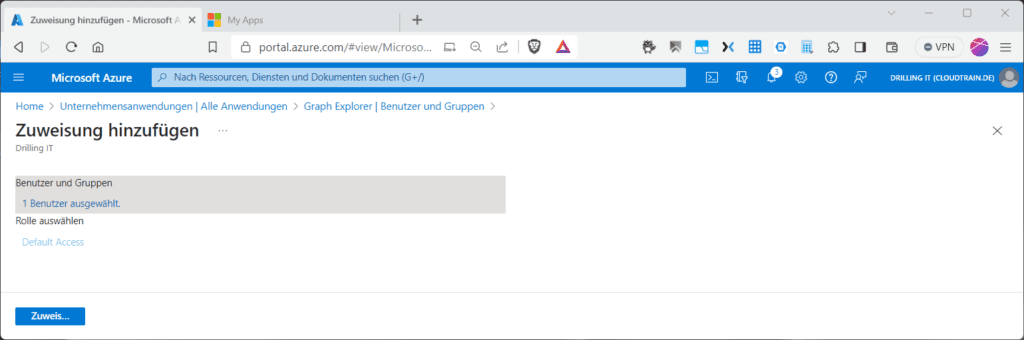

Sobald du dem Benutzer eine Unternehmensanwendung zugewiesen und optional SSO konfiguriert hast …

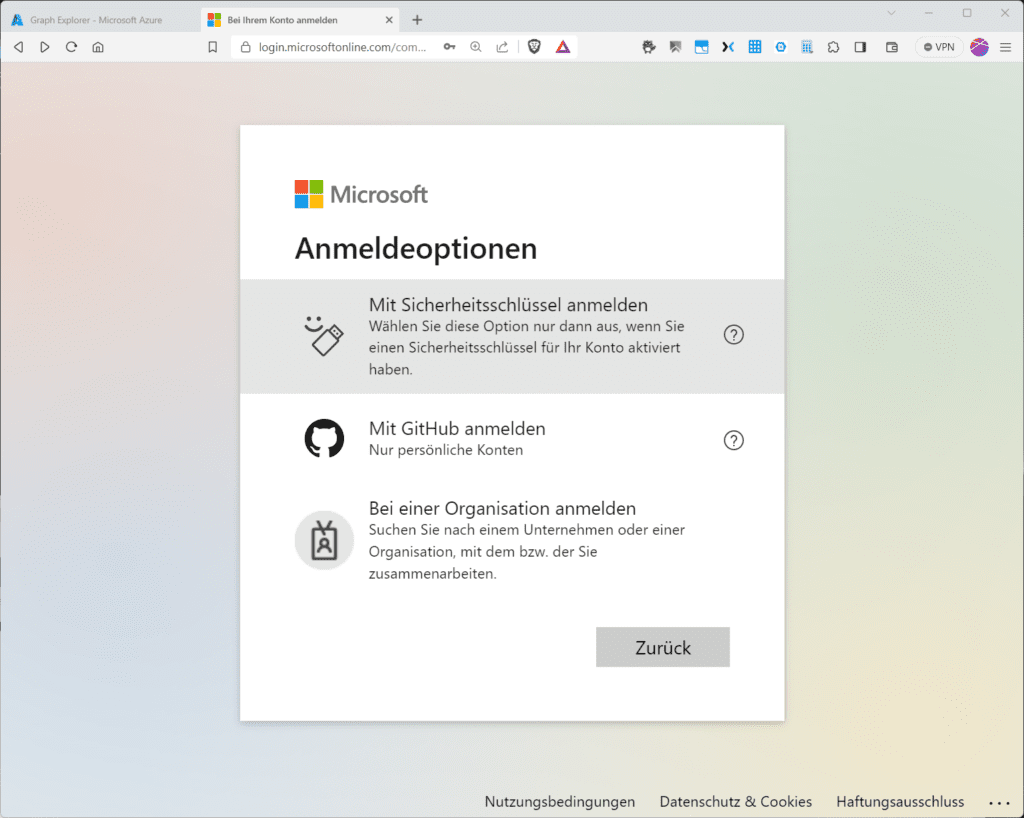

.. erscheint diese auch in seinem Applications-Portal: Da der Benutzer sich jetzt ohne Umleitung über den Einladungs-Link mit seinem UPN bei deinem Mandanten anmelden muss, wählt er einfach beim MS-Anmelde-Dialog die Option „Bei einer Organisation anmelden“ …

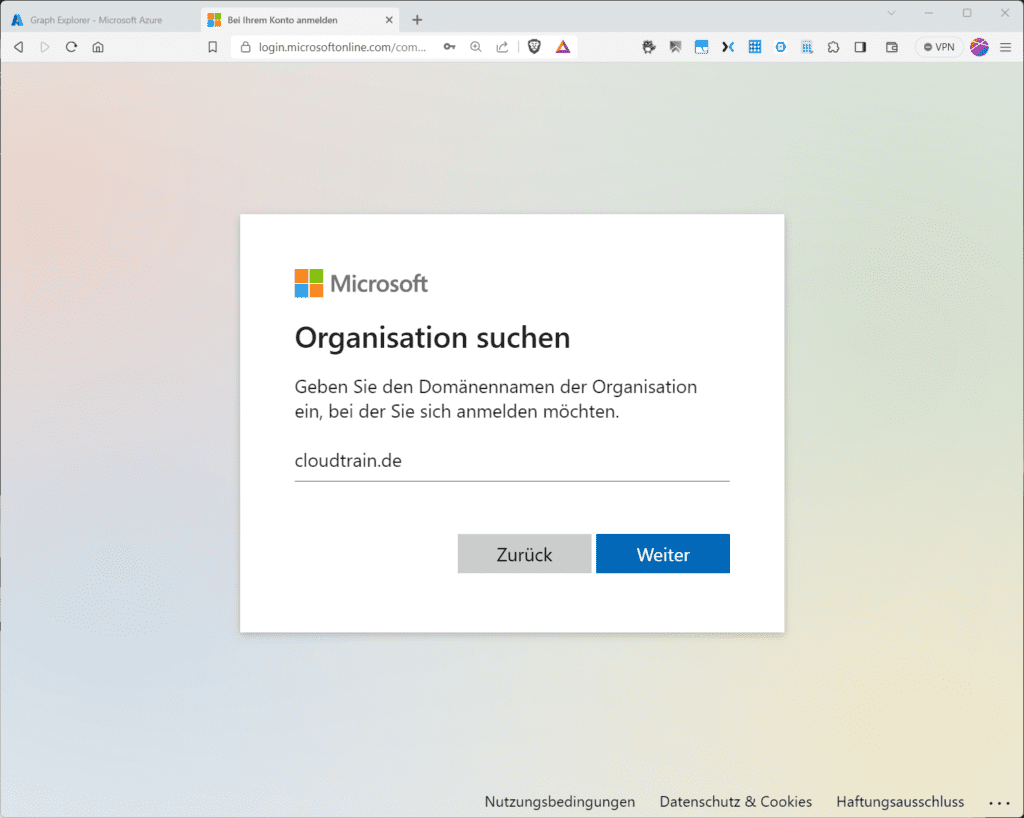

… und gibt dann den Ziel-Domainnamen an …

… gefolgt von seinem UPN/E-Mail. Optional hätte er auch gleich den vollständige UPN eingeben könnten. Nun sieht er auch die neu für ihn registrierte App.

Optional kannst du Gast-Benutzer natürlich auch an Azure-Ressourcen berechtigen.

Kontakt

„*“ zeigt erforderliche Felder an