Sicherer Zugriff auf M365

Sicherer Zugriff auf M365 mit Azure AD Hybrid-Join, Azure AD Geräte-Status und Intune erhöhen

Konfigurierst du deinen Azure AD Connect mit der Option „AzureAD Hybrid Join“ werden Windows 10/11-Clients, die Mitglied deiner lokalen Active Directory Domain sind, automatisch Mitglied im Azure AD (Hybrid Join), d. h. in der Geräteverwaltung von Azure AD sind solche Geräte als „Hybrid Joined“ gelistet. Das ist die Voraussetzung dafür, solche Windows Clients im M365 Endpoint Management (Intune) verwalten zu können. Eine Registrierung in Intune (Enrollment) ist wiederrum Voraussetzung dafür, diesen Gerätestatus als Bedingung in einer Conditional-Access-Policy für den Zugriff auf M365 Dienste verwenden zu können. Damit dürfen ausschließlich Intune-verwaltete (also als compliant markierte) Geräte auf M365-Apps und Dienste zugreifen. Somit erlaubt der AzureAD Hybrid Join ein automatisches Enrollment nach AzureAD/Intune. Windows 10 Clients, die Mitglied der lokalen ADDS-Domäne sind, ist dann ein sicherer Zugriff auf M365 Dienste möglich. Ohne den Azure AD Hybrid Join musstest du deine Windows 10/11-Geräte manuell ins Azure AD bringen.

Passende Schulungen

AI-900 – Microsoft Azure AI Fundamentals (AI-900T00)

AI-900 – Microsoft Azure AI Fundamentals (AI-900T00): Einführung in künstliche Intelligenz (AI) und Grundlagen von AI in Azure

AZ-104 Microsoft Azure Administrator (AZ-104T00)

AZ-104 Microsoft Azure Administrator (AZ-104T00): Azure Administration für Profis

Du benötigst mehr Know-how rund um MS Azure? Dann empfehlen wir dir unsere Microsoft Azure Schulungen!

Identität im Zentrum

Verwendest du in deinem Unternehmen Cloud-Dienste, ändert sich zwangsläufig deine Sicherheitsstrategie, weil du deine lokale Perimeter-Firewall nicht vor Angriffen auf Cloud-Dienste schützt. Daher verschiebt sich der Sicherheitsfokus weg von der klassischen Unternehmensfirewall hin zur Identität des Nutzers und dessen verwendetes Endgerät. Wird die Identität eines Nutzers kompromittiert, steht dem Angreifer der Zugriff auf Cloud-Dienste und möglicherweise verbundenen andere Konten (Lateral Movement) offen. Daher sollte der Schutz der Identität im Fokus deiner Sicherheitsstrategie stehen. Hier könntest du dich beispielsweise fragen, ob der Zugriff von jedem beliebigen Endgerät erlaubt sein soll oder ob du höhere regulatorische Standards einhalten möchtest oder musst. Häufig implementieren Unternehmen in diesem Zusammenhang eine so genannte Zero-Trust-Strategie. Microsoft hat zwei Produkte im Portfolie seiner Cloud-Dienste mit deren Hilfe, bzw. durch deren geschickte Kombination du deine Sicherheitsstrategie entscheiden verbessern kannst, den Microsoft Endpoint Manager (Intune) und Azure AD Conditional Access.

Die Rolle von Intune

Intune ermöglicht ein Onboarding von Endgeräten (Enrollment), auch solcher, die nicht im eigenen Unternehmen, durch Beitritt zur lokalen ADDS-Domäne von internen Mitarbeitern verwendet werden, wie Notebooks von Außendienstmitarbeitern oder den privaten PCs von Home-Workern, die sich nicht nur organisatorisch, sondern auch physisch außerhalb des Unternehmens befinden. Intune überprüft dann registrierte Endgeräte dahingehend, ob sie mit den Compliance-Richtlinien deines Unternehmens übereinstimmen (z. B. Secure-Boot, Bitlocker Verschlüsselung, Virenscanner, u.v.m..) und verleiht bei bestandener Prüfung eine Art „Compliant Siegel“.

Conditional Access

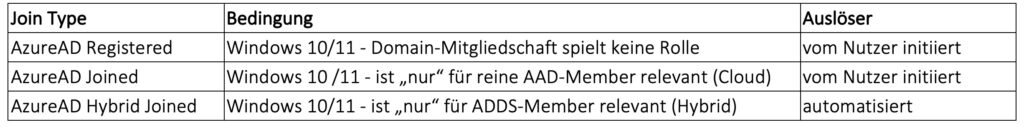

Eine Conditional-Access-Richtlinie im Azure AD könnte dann diesen „Compliant Stempel“ eines Intune-registrierten Gerätes als Bedingung (Condition) verwenden, um den Zugriff auf andere Microsoft-Cloud-Dienste wie M365 oder Teams zu erlauben. Daher musst du aus Unternehmenssicht die Frage an den Anfang stellen, wie deine Windows 10/11-Arbeitsstationen, bzw. Mac-OS- oder Android-Geräte in Intune aufgenommen werden. Damit du ein Endgerät in Intune registrieren kannst, musst du es zunächst im AzureAD „bekannt“ machen, was in einem der folgenden drei Geräte-Stati im Azure AD resultiert.

Dabei ist zu beachten, dass nur der „AzureAD Hybrid Join“ als automatisierter Prozess im Hintergrund stattfindet, wenn das Gerät Mitglied der lokalen Domäne ist, Azure-AD-Connect entsprechend konfiguriert wurde und der Nutzer sich auf diesem Gerät bei einem Microsoft-Cloud-Dienst anmeldet.

Passende Schulungen

AZ-305 – Designing Microsoft Azure Infrastructure Solutions (AZ-305T00)

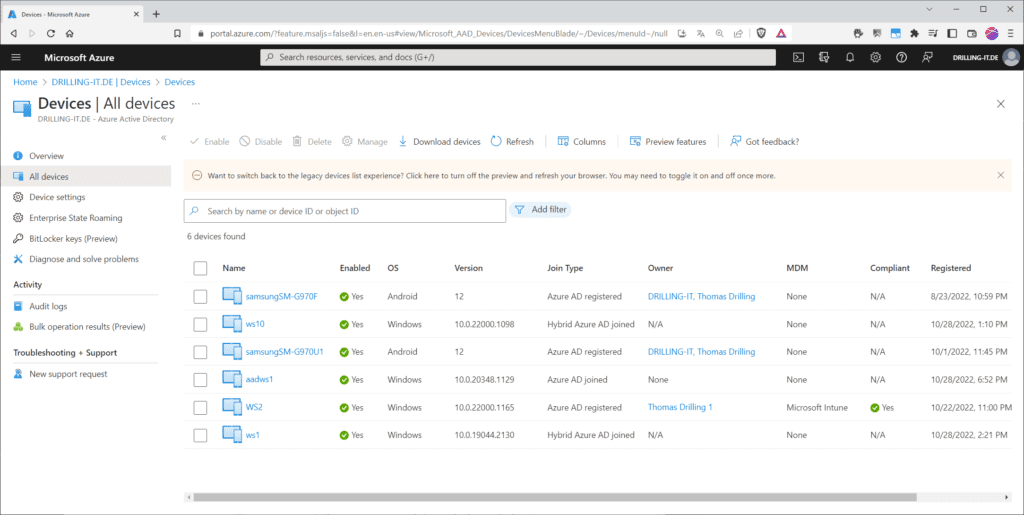

Folgende Abbildung zeigt alle drei Geräte-Stati im Azure-AD und enthält auch Android-Geräte. Wir konzentrieren uns aber im Folgenden auf Windows-Geräte.

Der Abbildung kannst du entnehmen, dass nur Geräte mit dem Typ „Azure AD registered“ einen „Besitzer“ haben, weil dieser sein eigenes Gerät, an dem er z. B. mit einem Offline-Konto oder MS-Account angemeldet ist nutzt, um sich von dort aus mit einem Schul-/Organisationskonto bei einem Microsoft-Cloud-Dienst anzumelden. Bei Geräten vom Typ „Hybrid Azure AD joined“ spielt der Owner kein Rolle und Geräte vom Typ „Azure AD joined“ haben keinen Owner.

Wie ein AAD‚ Join abläuft

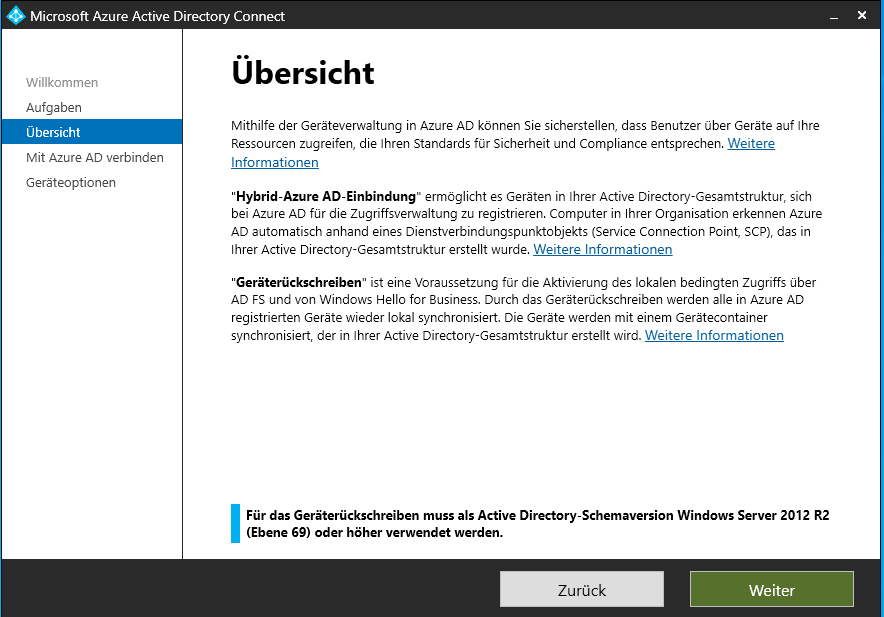

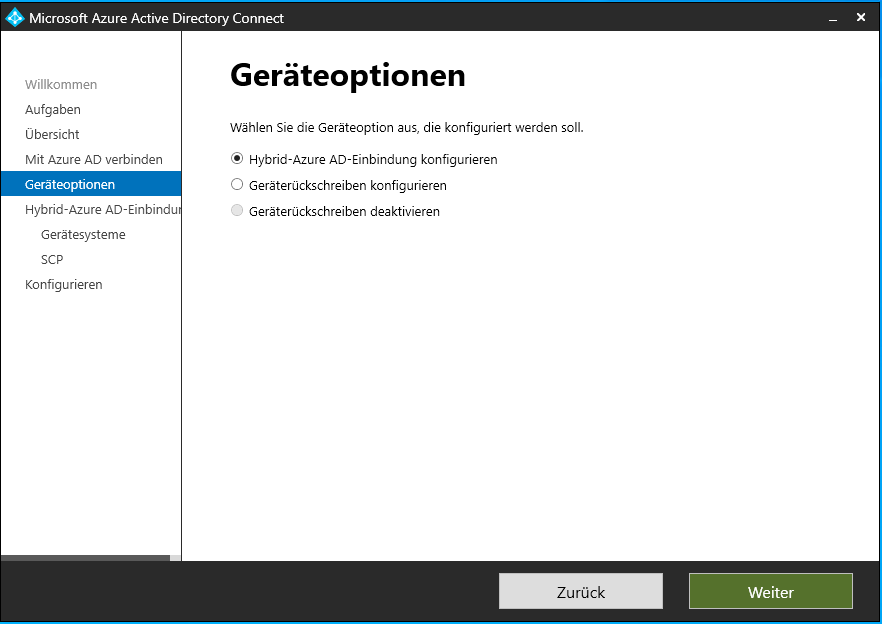

Im Unterschied zu den Azure-AD-Geräte-Stati „Azure AD Registered“ und „Azure AD Joined“, die durch ein entsprechende Benutzeraktivität erzwungen werden, läuft ein Azure-AD-Hybrid Join für Windows 10 Geräte transparent und automatisch im Hintergrund ab. Den Azure-AD-Hybrid-Join konfigurierst du im Azure AD Connect-Wizard. Zum Einrichten des Hybrid-Join starte nach erfolgreicher Installation das Tool und klicke im Dialog „Weitere Aufgaben“ auf „Geräteoptionen konfigurieren“. Hier kannst du sowohl die Azure-AD-Hybrid-Einbindung, als auch das Gerätezurückschreiben einrichten.

Klicke auf „Weiter“, melde dich mit einem Azure-AD-Konto an, das globale Administrator-Rechte hat, und aktiviere die Option „Hybrid-Azure AD-Einbindung“ konfigurieren.

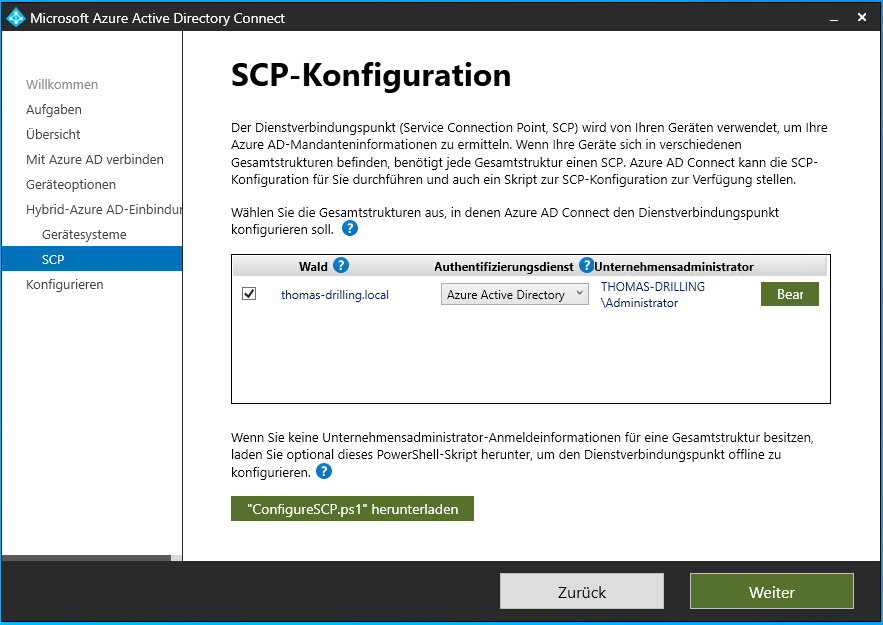

Im nächsten Schritt wähle die Option „In die Domäne eingebundene Geräte mit Windows 10 oder höher“ und füge im Folge-Schritt deine lokale ADDS-Domäne mit Hilfe eines ADDS-Enterprise-Kontos hinzu, um damit den so genannten Service Connection Point (SCP) zu konfigurieren. Dieser wird von deinen Geräten verwendet, um die Azure-AD-Tenant-Informationen zu ermitteln. Befinden sich deine Geräte in verschiedenen Gesamtstrukturen, braucht jede Gesamtstruktur einen SCP. Bist du nicht im Besitz eines Unternehmens-Kontos für deine Gesamtstruktur, kannst du mit der gleichnamigen Schaltfläche ‚„ConfigureSCP.ps1“ herunterladen‘ ein Powershellskript downloaden, um den SCP offline einrichten zu können.

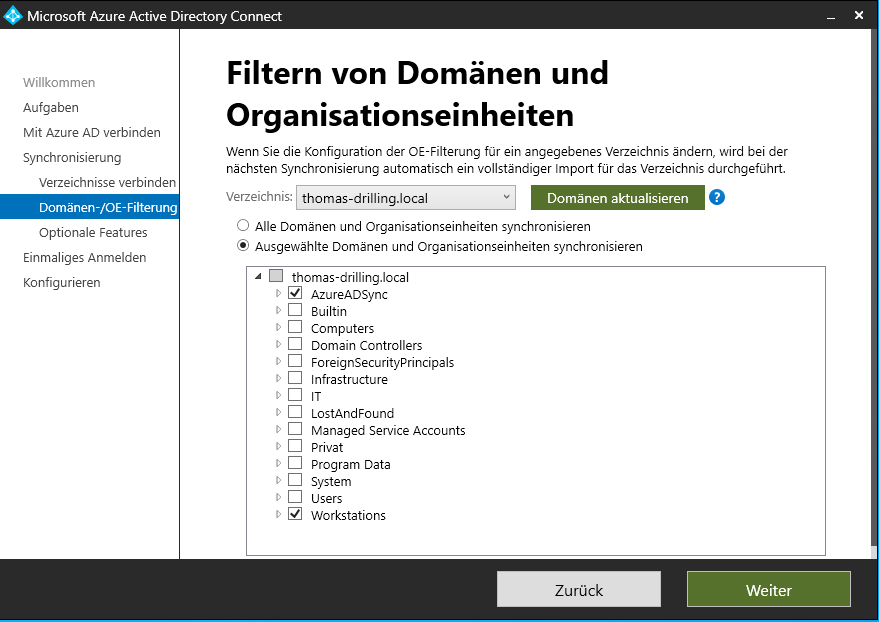

Außerdem musst du in der allgemeinen Konfiguration von Azure AD Connect selbstverständlich auch dafür sorgen, dass nicht nur die gewünschten Benutzer- und Gruppen zur Synchronisation aus deinem lokalen ADDS ausgewählt werden – z. B. in Form eine eigens dafür präparierten OU -, sondern auch der Container mit den gewünschten Computer-Konten.

Sollten die gewünschten Hybrid-Geräte gar nicht in der Azure-AD-Geräte-Registrierung aufrauchen, den Status „Pending Registration“ aufweisen oder nur als „Azure AD registered“ musst du Ursachenforschung betreiben. Einen ersten Anhaltspunkt liefert dir z. B.:

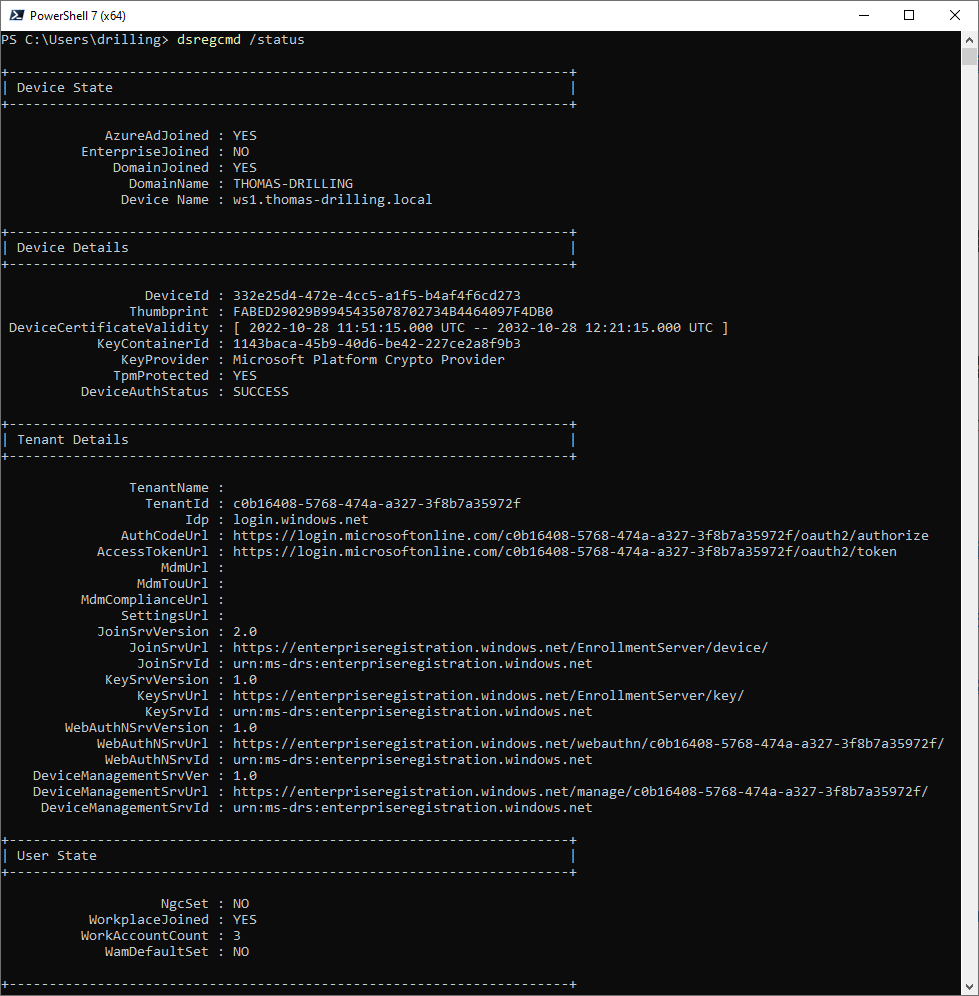

dsregcmd /status

Hier solltest du verifizieren, dass das betreffende Gerät sowohl dem ADDS, als auch den AAD beigetreten ist (Joined). Solange das Onboarding bei Intune noch nicht durchgeführt wurde, werden übrigens noch keine MDMUrl, MDMToUrl imd MdmComplianceUrl angezeigt.

Microsoft liefert in seiner Dokumentation zu Azure-AD-Connect zahlreiche https://learn.microsoft.com/de-de/azure/active-directory/devices/troubleshoot-device-dsregcmd Anhaltspunkte zur Fehlersuche, auch auf https://youtu.be/QBR1c81kaxA Youtube. So müssen z. B. von der betreffenden Maschine die folgenden URLs erreichbar sein:

- https://enterpriseregistration.windows.net

- https://login.microsoftonline.com

- https://device.login.microsoftonline.com

- https://autologon.microsoftazuread-sso.com (Wenn du nahtloses einmaliges Anmelden verwendest oder verwenden möchtest.)

- Sicherheitstokendienst (STS) deiner Organisation (für Verbunddomänen)

In der Regel wird der SCP aber von Windows-10 und 11-Clients automatisch ausgewertet, was dazu führt, dass solche Clients automatisch einen Hybrid Join ausführen. Möchtest du den Prozess selber steuern, kannst du den SCP auch löschen und die Einstellung per https://learn.microsoft.com/en-us/azure/active-directory/devices/hybrid-azuread-join-control#controlled-validation-of-hybrid-azure-ad-join-on-windows-current-devices GPO an die Clients verteilen.

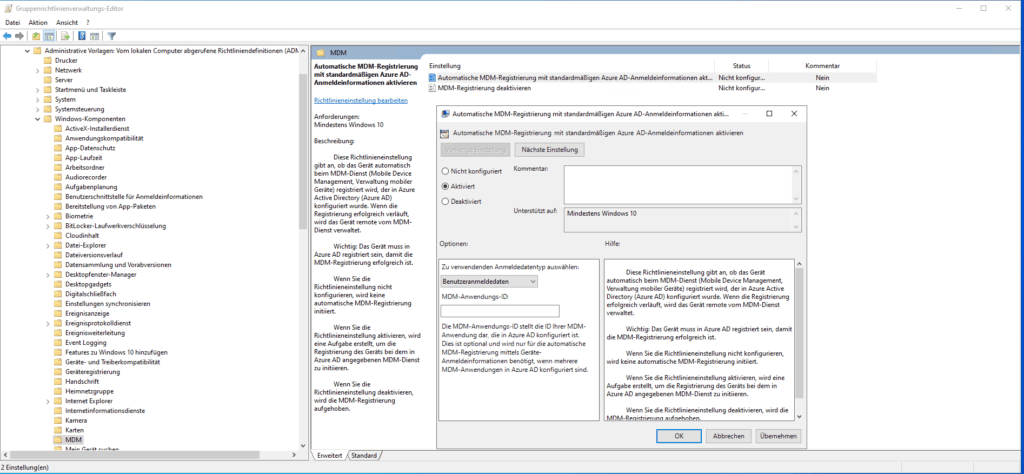

Sobald dein Client erfolgreich „AzureAD Hybrid Joined“ ist, lässt er sich in Intune ausrollen. Du kannst das über eine Gruppenrichtlinie „Automatische MDM-Registrierung mit standardmäßigen Azure-AD-Anmeldeinformationen aktivieren“ erzwingen ….

… oder via Windows Autopilot.

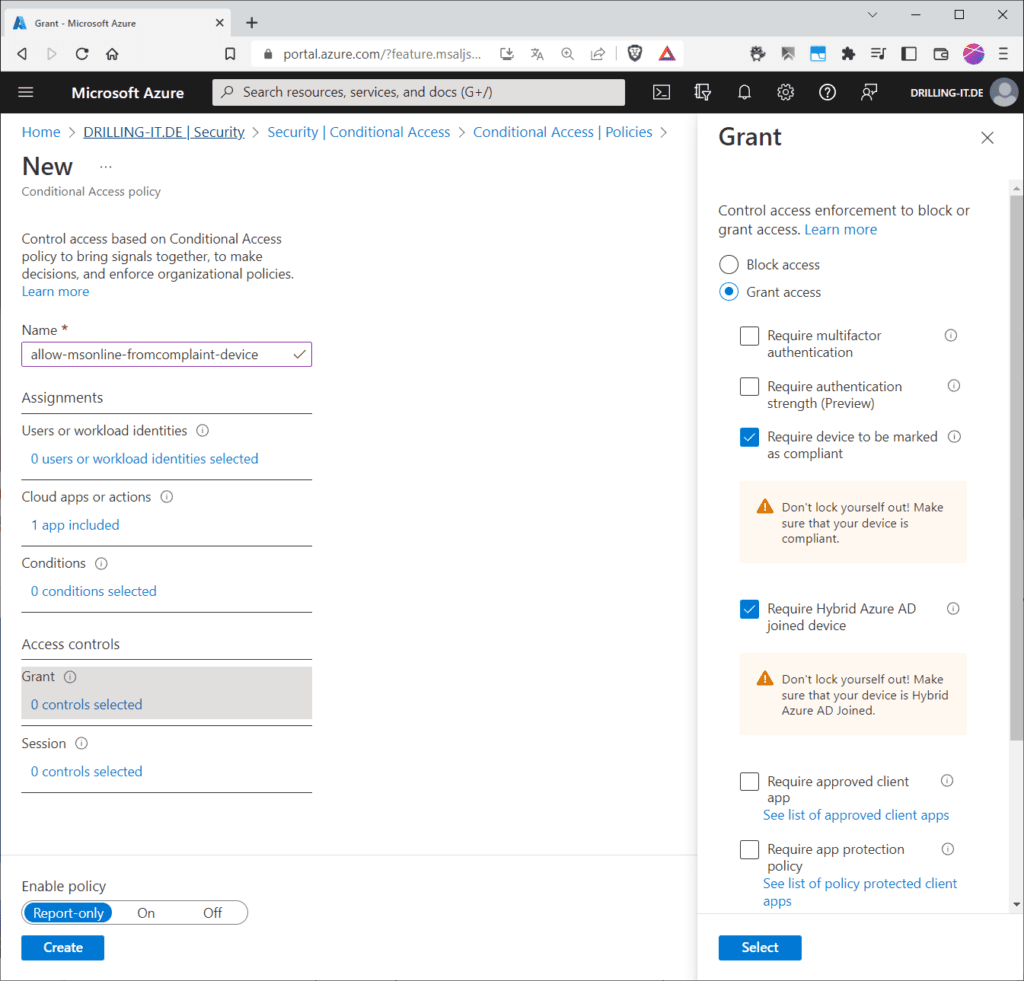

Ist das Gerät in Intune vorhanden, kannst du eine Conditional Access Policy erstellen mit einer Bedingung vom Typ „Intune Enrolled und Compliant Device“ für den Zugriff auf M365-Dienste („Require device to be marked as compliant“).

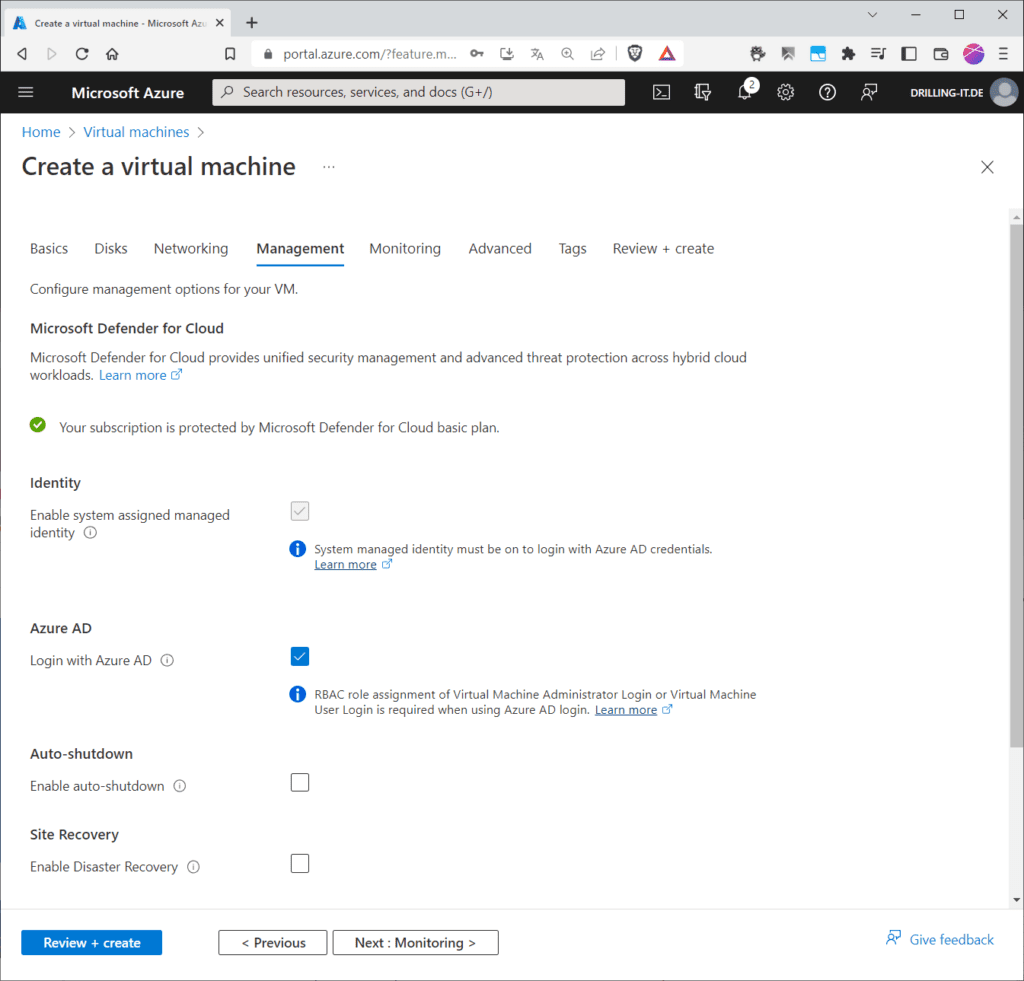

Schließlich noch ein paar Worte zum Azure-AD-Status „Azure AD joined“. Dieser gilt nur für virtuelle Computer in der Cloud, wie z. B. eine Windows-10-VM mit „Lizenz für das mehrinstanzfähige Hosting“ z. B. im Zusammenhang mit einer VDI-Umgebung wie AVD, bei denen du im Verlauf der Bereitstellung die Option „Login with Azure-AD“ aktivierst, was der VM auch gleich eine verwaltetet Identität im Azure-AD verpasst.

Fazit

Die Kombination von Azure AD Hybrid Join in der Azure AD-Geräteverwaltung mit einem Intune-Enrollment der betreffenden lokal betriebenen ADDS-Clients, sowie einer Azure-AD-Conditional Access-Richtlinie erhöht die Sicherheit für den Zugriff auf M365-Dienste ganz erheblich und lässt sich relativ einfach einrichten, wenn man das Zusammenspiel der Komponenten durchdrungen hat.

Kontakt

„*“ zeigt erforderliche Felder an