Tor oder VPN Service – was ist sinnvoller?

Nicht nur seit Corona und der vermehrten Nutzung von Home Offices werden VPN-Lösungen auch für private Nutzer immer wichtiger. Auch die zunehmende Überwachung, Verfolgung und Speicherung des Nutzerverhaltens und der Surfgewohnheiten sind spätestens seit den Offenlegungen von Edward Snowden für viele Nutzer Anlass geworden, ihre Internetaktivitäten gezielt zu verschleiern. Beides – Verschlüsselung und Anonymisierung – versprechen beliebte Provider-basierende VPN-Dienste, aber auch das Tor Netzwerk.

Passende Schulungen

Moderne IP- & Netzwerkkonzepte

Moderne IP- & Netzwerkkonzepte: Alles Wesentliche für Sales und Marketing

Wer sich prinzipiell schon mit VPNs und Tor beschäftigt hat, wird auf den ersten Blick gar keinen großen Unterschied festgestellt haben. Nicht nur, dass beide einem ähnlichen Zweck dienen, sie sind auch in vielen anderen Punkten recht ähnlich. Auf den zweiten Blick gibt es aber doch bedeutsame Unterschiede.

Tor Basics

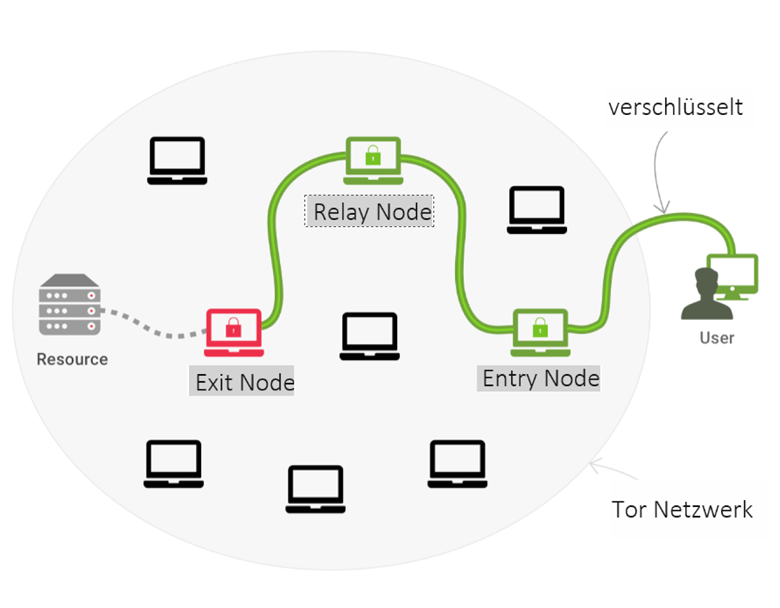

Das Tor-Netzwerk stützt sich auf das Prinzip des Onion-Routings, was auf die „Schichten“ einer Zwiebel anspielt. Hierbei werden die Daten beim Surfen auf dem Weg zwischen Browser und Webseite auf mehreren Ebenen verschlüsselt. Damit stellt Tor primär eine Möglichkeit zur Verfügung, sich sicher und anonym im Internet zu bewegen. Das Tor-Netzwerk stützt sich auf viele Server, die überall auf der Welt verteilt sind, jeder einzelne aber von „Freiwilligen“ betrieben und gewartet wird. Damit wären wir beim wichtigsten Kriterium: Tor gehört keinem einzelnen Unternehmen, was es schwerer macht, Tor-Verbindungen abzufangen. Netter Nebeneffet von Tor. Nur mit Tor lassen sich die Darknet-Seiten erreichen.

Das Tor-Netzwerk ist daher so konstruiert, dass zu keinem Zeitpunkt nachvollzogen werden kann, woher genau ein bestimmter Datenverkehr stammt. Das Tor-Netzwerk besteht aus Eintritts- und Austrittsknotenpunkten und dazwischen einer Anzahl von Tor-Knoten, welche den Datenverkehr weiterleiten. Wenn man das Tor-Netzwerk über eine spezielle Software wie z.B. dem auf Mozilla basierenden Tor-Browser nutzt, errechnet die Software eine „zufällige“ Route durch das Tor-Netzwerk. Konkret funktioniert das so:

Jede Anfrage, die man bei aktiviertem Tor-Netzwerk, z. B. durch Verwendung des Tor-Browers, in seinem Browser eingibt, wird stets drei Mal an den verschiedenen Knotenpunkten des Netzwerks verschlüsselt. Das sind der so genannte Guard-Knotenpunkt (Eintritts-Knoten), ein Server des mittleren Netzwerks (Tor-Knoten) und ein Exit-Knotenpunkt. Dabei entfernt der Guard-Server die erste Verschlüsselungsebene und leitet sie zum nächsten Sever weiter. Der Guard-Server sieht dabei zwar die eigene IP-Adresse, nicht aber den Inhalt der verschlüsselten Nachricht (Browser-Anfrage). Der mittlere Knotenpunkt entfernt die zweite Verschlüsselungsebene und sendet die Nachricht weiter zum Exit-Knotenpunkt. Der Exit-Server entfernt dann die dritte Verschlüsselungsebene und hat damit Zugriff auf die entschlüsselte Nachricht, kann aber den Absender nicht mehr identifizieren. Von hier aus wird die Nachricht entschlüsselt aber anonymisiert an den eigentlichen Empfänger weitergeleitet.

Beim regulären IP-Routing wird die Route durch das Internet bekanntlich für eine bestimmte Verbindung aufgrund verschiedener Kriterien errechnet. Diese sind z. B Pfad-Länge oder Verfügbarkeit, bzw. die „Kosten“ einer bestimmten Route. Im Tor-Netzwerk dagegen, lädt der Softwareclient, wie z. B. ein Tor-fähiger Browser immer die aktuell verfügbare Liste aller Tor-Knoten (welche das sind, „weiß“ das so genannte „Tor Node Directory“) und berechnet dann eine rein zufällige Route über mehrere Knoten durch das Netz, die nur schwer nachzuverfolgen ist. Dieses Verschlüsseln über ein „Schichten“-Prinzip ist auch namengebend für die Bezeichnung „Tor – the Onion Router“.

So weit so gut. Und wo ist das Problem mit dem Tor-Netzwerk? Derer gibt es zwei. Die Performance ist nicht sonderlich gut, weil im Gegensatz zum normalen Internet nicht mehr die kürzeste Internet-Route ermittelt und verwendet wird. Außerdem sind drei Verschlüsselungsebenen involviert.

Zudem gilt die gebotene Anonymisierung als fragwürdig, weil zwar das Tor-Netzwerk von Client bis zum Ausgangsknoten verschlüsselt ist, nicht aber der Traffic zwischen Ausgangsknoten und Ziel. Zudem verbirgt Tor nur die IP-Absenderadresse auf IP-Ebene. Es gibt noch andere Wege, Rückschlüsse auf den Absender zu schließen. So sind z. B. weder die Applikation noch die Browser-Signatur geschützt. Befindet sich zudem ein Tor-Ausgangsknoten unter der Kontrolle eines Hackers oder gar einer staatlichen Stelle, kann diese den kompletten Verkehr mitschneiden. Mutmaßungen von Experten zur Folge soll dies bei 50 Prozent der Ausgangsknoten der Fall sein.

Was in ein VPN-Service?

Auch ein „Virtuelles Privates Netzwerk“ dient der Verschlüsslung der Daten, die in diesem Fall über einen Zwischenserver gesendet werden. Dazu betreiben und verwalten die einschlägigen VPN-Anbieter eine große Anzahl an Servern an verschiedenen Standorten. Je nach Anbieter unterstützten diese in der Regel mehrere, unterschiedliche VPN-Protokolle und Funktionen, sodass Nutzer hier in der Regel mehr Möglichkeiten zur Auswahl haben. Premium-Anbieter bieten in der Regel ein zeitgemäßes 256-Bit-Verschlüsselungssystem.

Tor oder VPN – der Unterschied

Der Hauptunterschied ist also, dass ein VPN stets den gesamten Internetverkehr auf dem Computer, Notebook, Tablet oder Smartphone verschlüsselt, sobald der Nutzer über den vom Anbieter angebotenen Client eine Verbindung mit einem VPN-Server herstellt. Das gilt für jede Anwendung, nicht nur den Browser, also auch einen Mail- oder FTP-Client. Tor dagegen verschlüsselt nur den Browser-Datenverkehr. Ein weiterer großer Unterschied betrifft die Performance. VPNs sind in der Regel etwas langsamer als die Verwendung einer unverschlüsselten Internet-Verbindung. Durch Auswahl des richtigen VPN-Anbieters kann man aber viel Einfluss nehmen, z. B. dadurch, dass dieser Server in geografischer Nähe des Nutzers betrieben wird. Bei Tor ist die Performance deutlich schlechter.

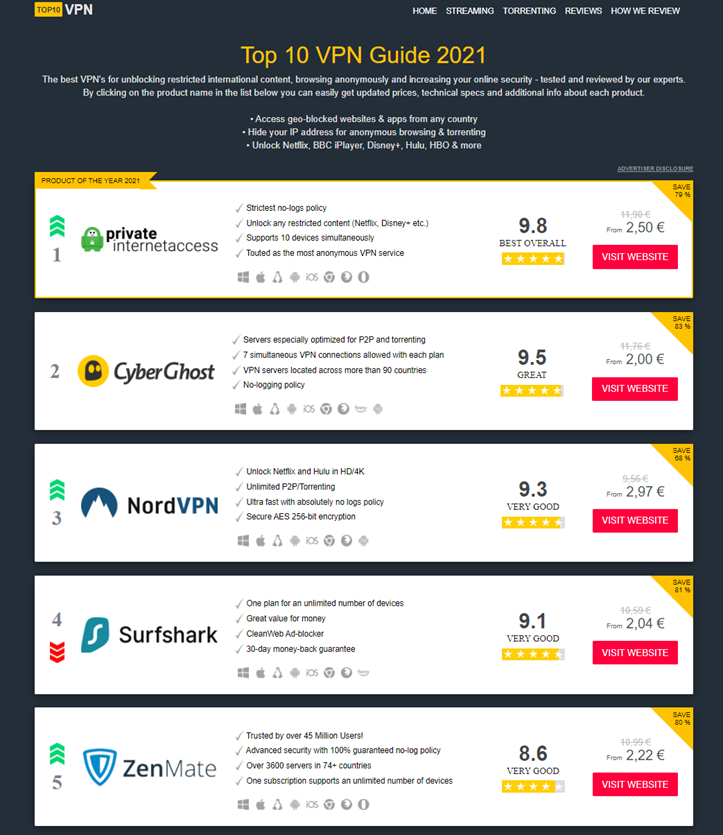

Zu den derzeit populärsten VPN-Anbietern gehören je nachdem https://top10vpn.guide/ wo man sich Informiert https://nordvpn.com/de/ NordVPN, https://www.cyberghostvpn.com/ Cyberghost, https://deu.privateinternetaccess.com/ https://surfshark.com/de/ private internetaccess und Surfshark.

Die Preise liegen grob bei 10 Euro bei monatlicher Berechnung und gehen runter bis auf 2 bis 3 Euro bei einem Jahres-Abonnement. In der Regel kann man damit mehrere Client-Geräte schützten. Der derzeit beste Preis lag z. B. beim 2-Jahres-Abo von Cyberghost bei 2 Euro/Monat für bis zu 7 Geräte. Alle genannten Anbieter bieten Client-Software für Windows, Mac, Linux, Android und iOS: Tor dagegen ist immer kostenlos.

Es gibt allerdings auch Situationen, in den Tor die bessere Wahl ist, abgesehen von den Kosten, z. B. wenn auf dem verwendeten Computer keine Software installiert werden darf. Zudem ist Tor der einzige Zugang um zu „verstecken“ .onion Webseiten (Darknet) zu gelangen. Die meisten davon sind rechtlich bedenklich, doch es gibt auch legitime Seiten im Darknet, wie z. B. DuckDuckGo, SecureDrop, oder Wikipedia.

VPN im ganzen Netzwerk?

Wer den VPN-Client nicht auf jedem Client Computer installieren möchte, denkt vielleicht darüber nach, ob man (z. B. kleine Unternehmen) die Software nicht auch dem eigenen Router unterjubeln kann, etwa der Fritzbox. Dazu schreibt AVM selbst: „Die FRITZ!Box unterstützt allerdings nicht die von Internet-Anonymisierungsdiensten verwendeten Verfahren wie OpenVPN oder das IKEv2-Protokoll. Es ist daher derzeit nicht möglich, mit der FRITZ!Box eine VPN-Verbindung zu einem Internet-Anonymisierungsdienst herzustellen. Richten Sie die Verbindung stattdessen, wie vom Anbieter beschrieben auf den jeweiligen Endgeräten ein.“

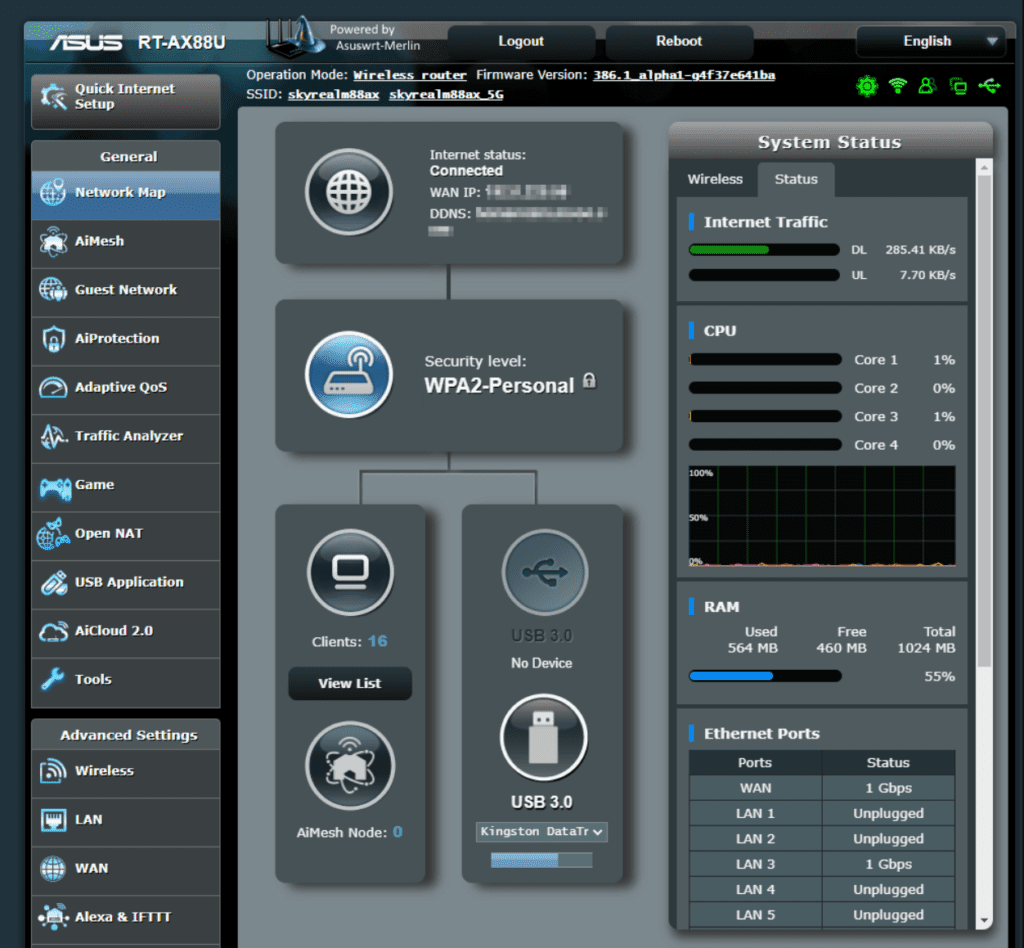

Was aber geht ist, „hinter“ der Fritzbox einen weiteren Router laufen zu lassen, der dies unterstützt, etwa OpenWRT oder einen ASUS-Router mit AsusWRT Merlin. Dann baut z. B. der Asus-Router die VPN-Verbindung (auf Wunsch auch automatisch) beim Start des Routers auf und enthält ein Kill-Signal, das sämtlichen Netzwerkverkehr unterbindet, sobald die VPN-Verbindung getrennt wird. So lässt sich z. B. exakt festlegen, welche Geräte im Netzwerk den VPN-Tunnel benutzen sollen und welche nicht. So können z. B. AppleTV, Netflix und AmazonPrime in der Regel nicht über einen VPN-Anbieter genutzt werden.

Zwei Router hintereinander erhöht auch die Sicherheit. Hackt z. B. jemand die Fritzbox (Vorsicht, wer seien Fritzbox-Oberfläche über das Internet freigibt, denn seit einigen Monate laufen https://www.t-online.de/digital/internet/id_89569002/attacken-auf-internet-router-nutzer-berichten-von-angriffen-auf-fritzboxen-.html massive Angriffsmuster auf die Fritzbox), muss danach den Asus-Router überwinden. Hierbei stellt man von einem Fritzbox-LAN-Port dann eine Verbindung zum WAN-Port des ASUS-Router her. Das klappt nicht nur mit einem Asus-Router, sondern durchaus mit einem selbst gebauten Router auf Linux-Basis oder einer Router-Distribution wie „Mikrotik CHR“. Beide lassen sich dann auch auf virtuellen Maschinen betreiben.

Tor oder VPN – was ist meine Meinung?

Zunächst ist es ein Unterschied, ob Sie einen Teil des Netzwerks hinter einem zweiten Router abkapseln oder ein zweites Gateway im Netzwerk nutzen können. Letztes lässt z. B. durch fallweises Tauschen des Default-Gateways per Skript erledigen.

Wer so viel“ Ahnung“ hat, wird aber vermutlich auch OpenVPN auf seiner Fritzbox trotz gegenteiliger Aussage von AVM zum Laufen bekommen. Den ersten Fall (Zweiter Router) hingegen bekommt man im Prinzip mit fast jedem Router hin, der als VPN-Client konfiguriert werden kann. Allerdings hat ein kaskadiertes Routing fast immer Nachteile. Ein zweites Gateway im Netzwerk setzt voraus, das die VPN-Funktion auch im AP-Modus aktiviert ist und sich NAT am WAN-Port abschalten lässt. Wenn das nicht möglich ist, wird der Router wie ein AP angeschlossen. Generell rate ich aber davon ab, immer den gesamten Traffic über einen VPN-Anbieter zu senden (Always VPN), weil dann wie erwähnt viele Dienste nicht funktionieren (von Homebanking bis Netflix). Manche Vorgänge im Internet benötigen eben eine eindeutige Identifikation des Nutzers wie z. B. Banking und E-Cash.

Generell muss man sich überlegen, „was“ man vor „wem „verbergen“ möchte. Im Falle eines VPN speichert nun der VPN-Anbieter, was sonst der Internetprovider speichert (oder sogar mitschneidet). Sitzt aber der VPN-Anbieter im Ausland, entzieht ihn das noch mehr der Kontrolle als eine deutsche Telekom. Ferner kann man meist nicht kontrollieren, ob man der NoLog-Strategie des VPN-Anbieters trauen kann oder nicht, denn wie oben erwähnt, ist das Verbergen der IP ja nicht die einzige Möglichkeit der Anonymisierung.

Wer Anonymisierung unbedingt braucht, sollte unserer Empfehlung mit einem zweiten Gateway im Netzwerk folgen. Hierbei wird für Verbindungen ohne VPN der Internetrouter (Fritzbox) verwendet und ein permanent aktiver VPN-Client auf einem anderen Router für Verbindungen mit VPN. Dies kann man über die Angabe des Standard-Gateways regeln. So könnte man z. B. über ein Skript das Default-Gateway am eigenen Desktop umstellen, wenn über eine VPN-Verbindung ins Internet geroutet werden soll. Dann kann man aber auch einfach gleich den betreffenden VPN-Client nur auf dem Endgerät installieren und fallweise nutzten. In diesem Falle ließen sich auch VPN und Tor kombinieren. Wer nicht nur sicher surfen, sondern auch Heimarbeit mit Verbindung zum Unternehmensnetzwerk über eine sichere Verbindung abwickeln will, braucht ohnehin einen VPN-Client.

Kontakt

„*“ zeigt erforderliche Felder an