VPN On Premise to Azure mit Sophos

IPSEC-VPN mit Azure-Bordmitteln und Sophos einrichten

Passende Schulungen

Sophos Central Endpoint and Server Basics

Sophos Central Endpoint and Server Basics: Aktualisierte Version des Central Engineer

Sophos Certified Administrator – Central Endpoint and Server

Sophos Certified Administrator – Central Endpoint and Server: Kurs für Endkunden mit Schwerpunkt Central Endpoint and Server

Nahezu alle Unternehmen, die eine Cloud-Einführung in der Migrationsphase vollzogen haben und ggf. auch danach ein hybrides Betriebsmodell nutzen, dehnen ihr eigenes Rechenzentrum sicher in die Cloud aus, um bei Bedarf Compute-Kapazität aus der Cloud nutzen zu können. Trifft das auch für dich zu, brauchst du ein Site 2 Site VPN für Azure-to-On-Premise. Auf Azure-Seite gibt es dazu einen PaaS-Dienst. Wie du diesen auf On-Premise-Seite mit Windows-Server anbietest, haben wir dir bereits in einem anderen Beitrag erklärt. Für den produktiven Einsatz solltest du aber besser eine zertifizierte Drittanbieter-Lösung nutzen. Dieser Beitrag zeigt, wie du dazu mit Sophos eine vielfach erprobte Software einsetzen kannst.

VPN On Premise to Azure mit Sophos – Einleitung

Wir haben dir https://incas-training.de/blog/vpn-on-premise-to-azure-fuer-kleine-unternehmen/ hier bereits gezeigt, wie das VPN-Gateway in Azure funktioniert, welche SKUs existieren, wie du es bereitstellst und schließlich, wie du es für eine On-Premise-VPN-Verbindung nutzt, wenn du auf der Unternehmensseite aus Kostengründen oder für einen schnellen Proof-of-Concept lediglich ein Windows-Server-basiertes Selbstbau-VPN-Gateway einsetzt. Auf dieser Basis erstellen wir nun eine Lösung mit einer Sophos-XG-basierten virtuellen Applicance.

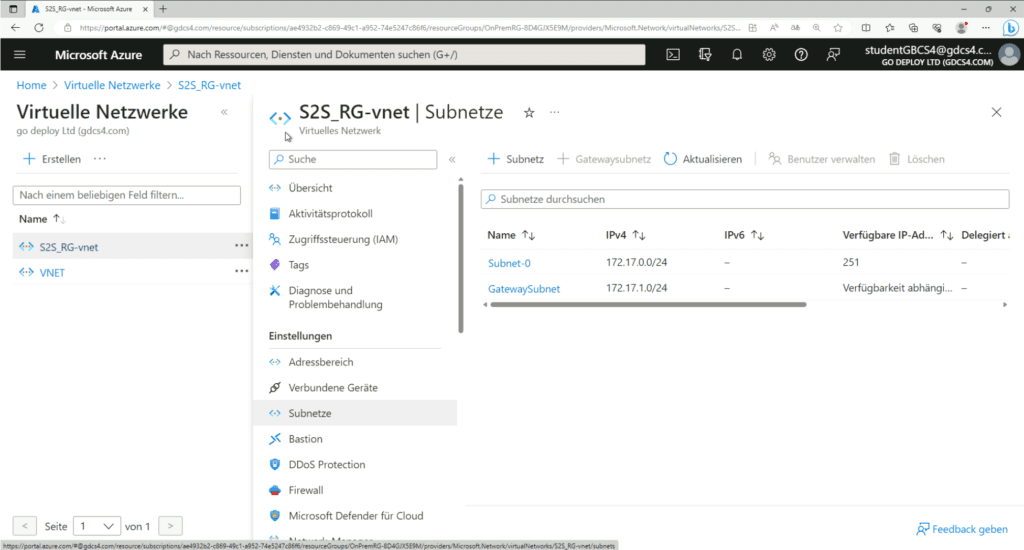

Um die Adress-Bereiche für die On-Premise-Seite und Azure auf einem Blick deutlich unterscheiden zu können, verwenden wir für Azure ein Netzwerk mit dem Adressbereich 172.17.0.0/16 (das Subnetz für das VPN-Gateway wird per Knopfdruck später automatisch erstellt) und für die On-Premise-Seite 10.0.0.0/16. Die On-Premise-Seite für diese Demo ist sozusagen „ge-faked“, wird also auch in einem Azure-VNet mit dem Namen „VNET“ betrieben. Dieses enthält zwei Subnetze „WAN“ (10.0.1.0/24) und „LAN“ /10.0.2.0/24). Für das Beispiel müssen wir daher lediglich das gewünschte Ziel-Netzwerk in Azure mit dem Adressbereich 172.17.0.0/16 erstellen, darin ein Workload-Subnetz „Subnet-0“ (172.17.0.0/24) und dann das Gateway-Subnet aktivieren. Das Ergebnis sieht so aus:

Ist das erledigt, können wir darin das Azure-VPN-Gateway erstellen.

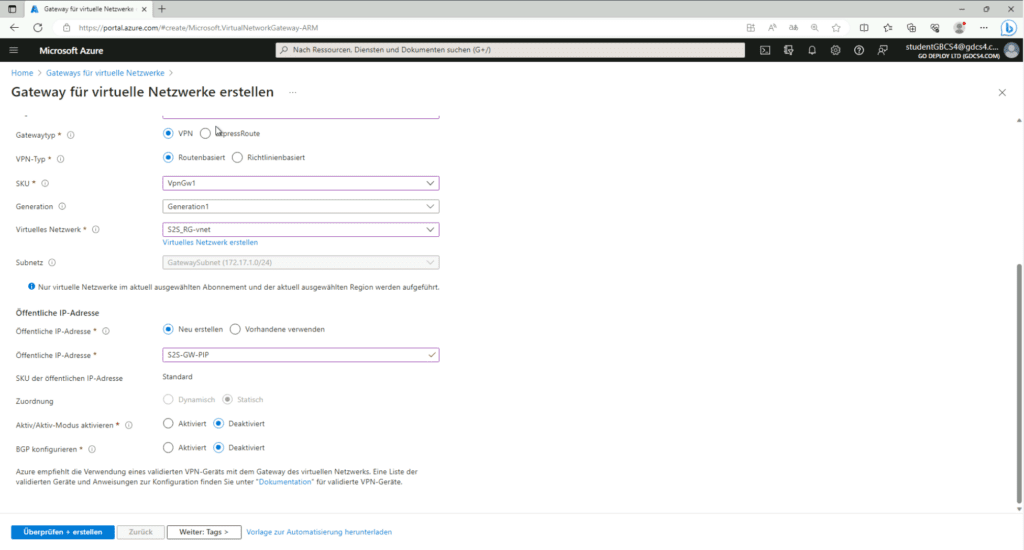

Wir verwenden erneut den kleinstmöglichen Routen-basierten Typ und erstellen eine neue öffentliche IP-Adresse. Auf den Active-/Active-Modus (samt zweiter öffentlicher IP) und BGP können wir für dieses Beispiel verzichten. Das „ge-fakte“ On-premise Netzwerk haben wir mit dem Adresse-Bereich 10.0.0.0/16 und darin einer Sophos-XG-Appliance bereits bereitgestellt. Dieser Artikel hat nicht das Sophos-Deployment zum Ziel, sondern die Konfiguration der Appliance. Nachstellen kannst du das Beispiel also nur, wenn du über eines Sophos-Applenae verfügst.

Passende Schulungen

Sophos Certified Administrator – Firewall

Sophos Certified Administrator – Firewall: Der Sophos Kurs für Endkunden mit Schwerpunkt Sophos Firewall

Sophos Certified Technician – Central Endpoint and Server

Sophos Certified Technician – Central Endpoint and Server: Der Kurs für Endkunden mit Schwerpunkt Server

Sophos-Initial-Setup

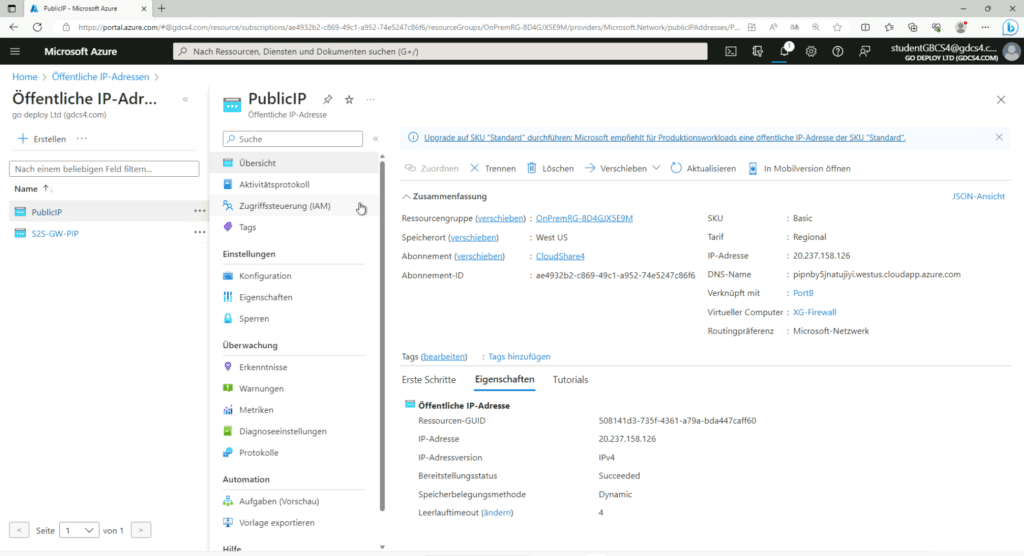

Ermittle zunächst die öffentliche IP-Adresse deiner Sophos-Appliance. In unserem Beispiel ist das 20.237.158.126. Diese öffentliche IP-Adresse ist dem virtuellen Computer „XG-Firewall“ zugeordnet.

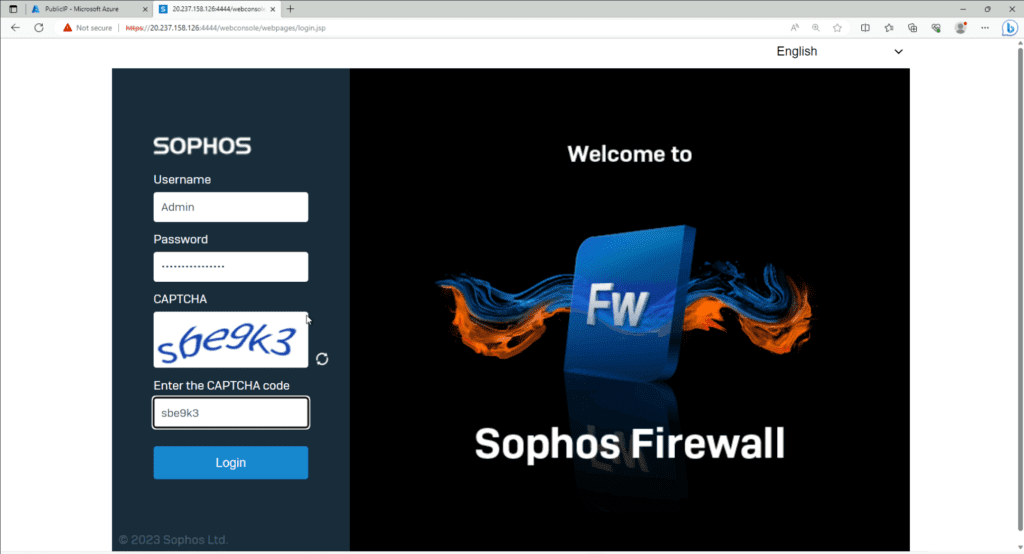

Verbinde dich über HTTPS mit dieser Public-IP und dem Port 4444 mit dem Sophos-XG-Firewall-Webinterface und melde dich mit deinen Credentials an.

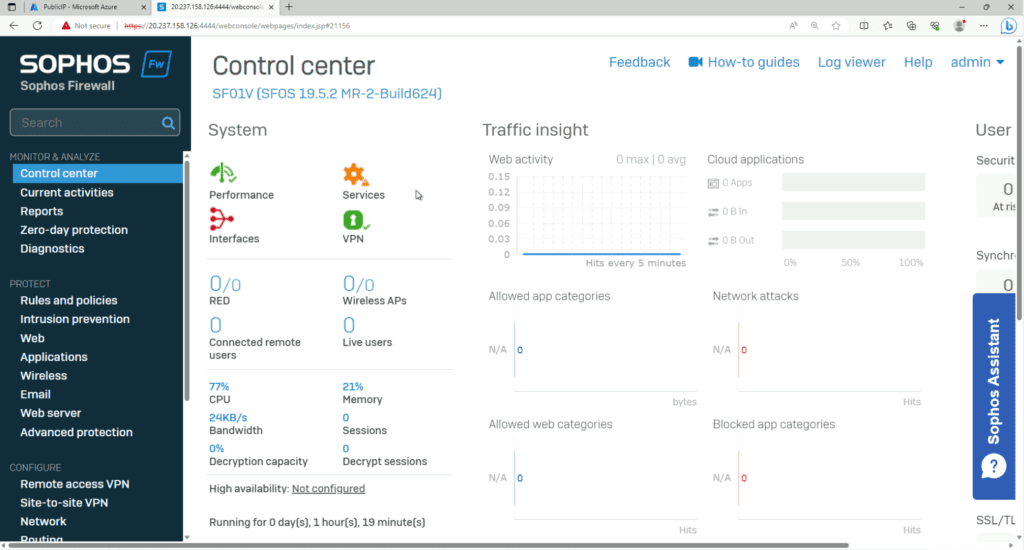

Hast Du deine Firewall neu bereitgestellt, muss du erst die Lizenzbestimmungen akzeptieren. Für die Demo verwenden wir „I do not want to register now“, um ohne Registrierung testen zu können . Du landest im „Control center“.

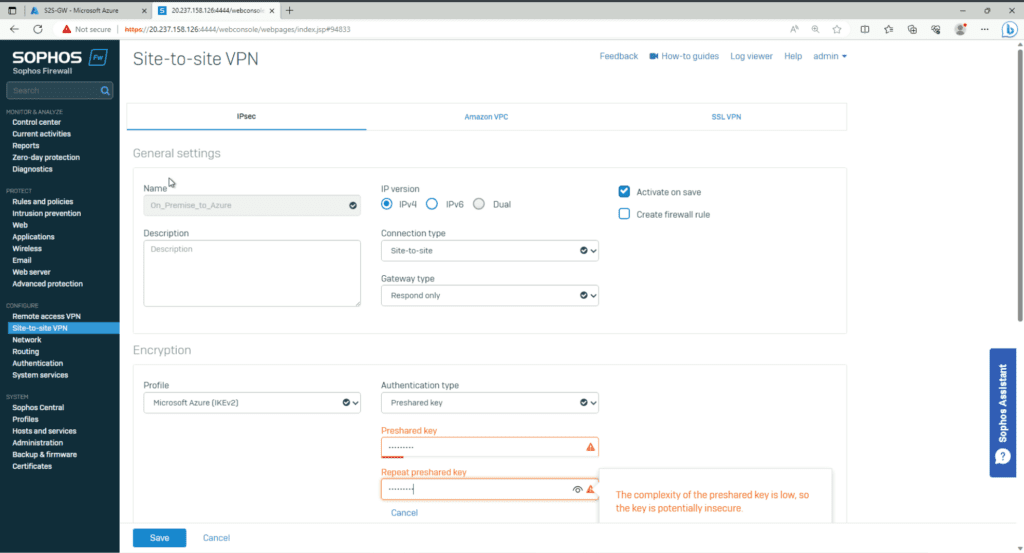

Notiere dir die öffentliche IP-Adresse deines Azure-VPN-Gateways und wechsele im Sophos-Control-Center zu „Configure / Site-to-Site VPN“, klicke auf „Add“ und wähle unter „IPsec connections“ einen Namen (z. B. „On-Prem_to_Azure“). Im Abschnitt „Encryption“ wähle bei „Profile“ „Microsoft Azure [IKEv2]“, sowie bei „Authentication type“ den Eintrag „Preshared Key“ und lege dann einen möglichst komplexen Schlüssel fest.

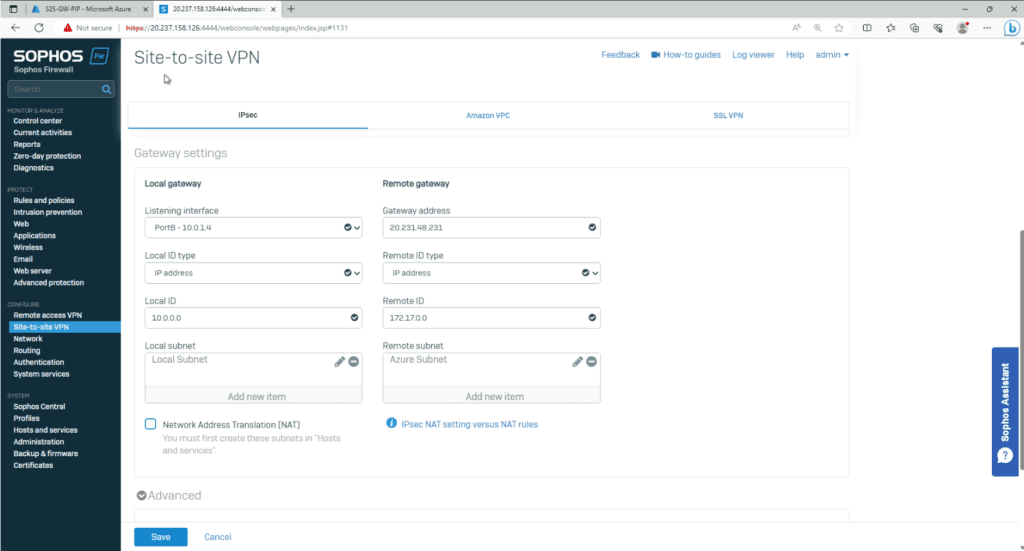

Im Abschnitt “Gateway Settings” nimmst du als „Listening interface“ „PortB -10.0.1.4“, bei „Load ID type“ den Eintrag „ip adress“, ebenso bei „Remote ID type“ und trägst darunter die zugehörigen IP-Adressen ein, d. h. 10.0.0.0 für „Local ID“ und „172.17.0.0“ für „Remote ID“. Die mit „Add“ noch anzulegenden Subnetze benennst du z. B, mit „Local Subnet“ und „Azure Subnet“ und die Subnetz-Größe legst du z. B. auf /16 fest. Die „Gateway adress“ ist die notierte öffentliche IP deines Azure-VPN-Gateways.

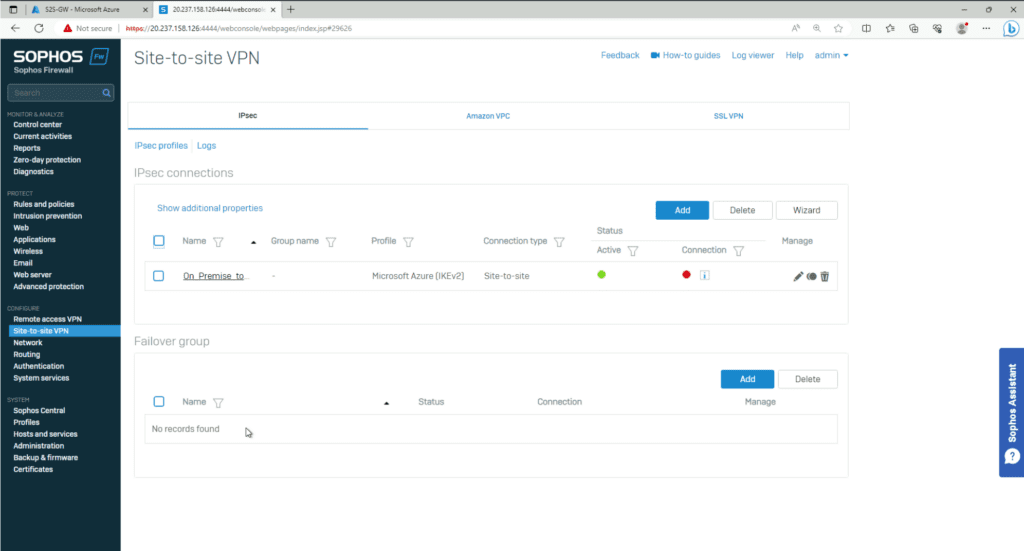

Bei “Advanced” kannst du die Default-Einstellungen belassen und dann auf „Save“ klicken. Die Verbindung wird sofort aktiviert und der Status sieht vorerst so aus, wie in folgender Abbildung, weil die Azure-Seite noch nicht konfiguriert ist.

Azure Local Network Gateway

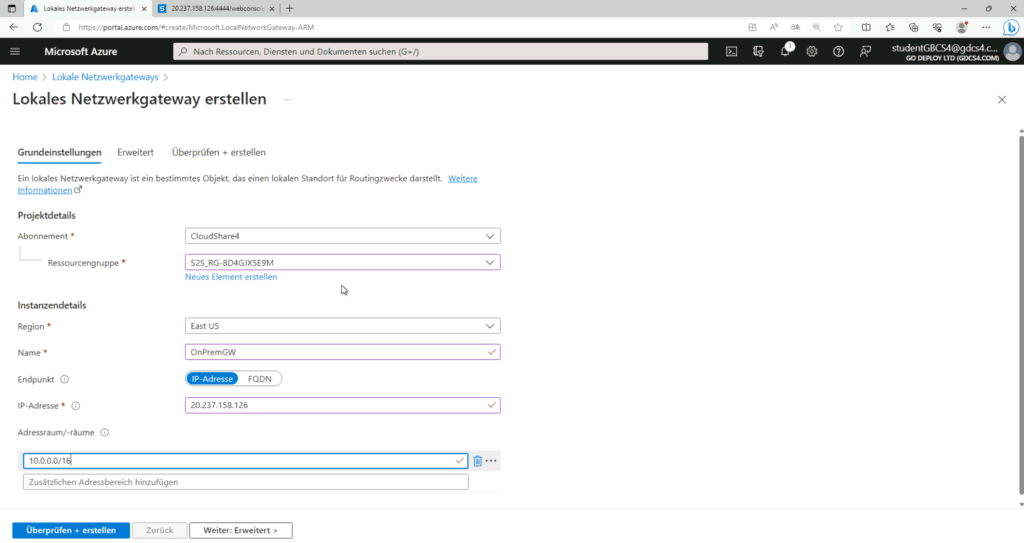

Nun kannst du das Local-Network-Gateway in Azure als „Repräsentant“ der Sophos-Appliance mit der öffentlichen IP-Adresse der Sophos-Appliance anlegen: Als „Adressraum“ für das zu erreichenden, „ge-fakte“ lokale Netzwerk nimmst du dann „10.0.0.0/16“.

VPN On Premise to Azure – VPN-Gateway-Konfiguration

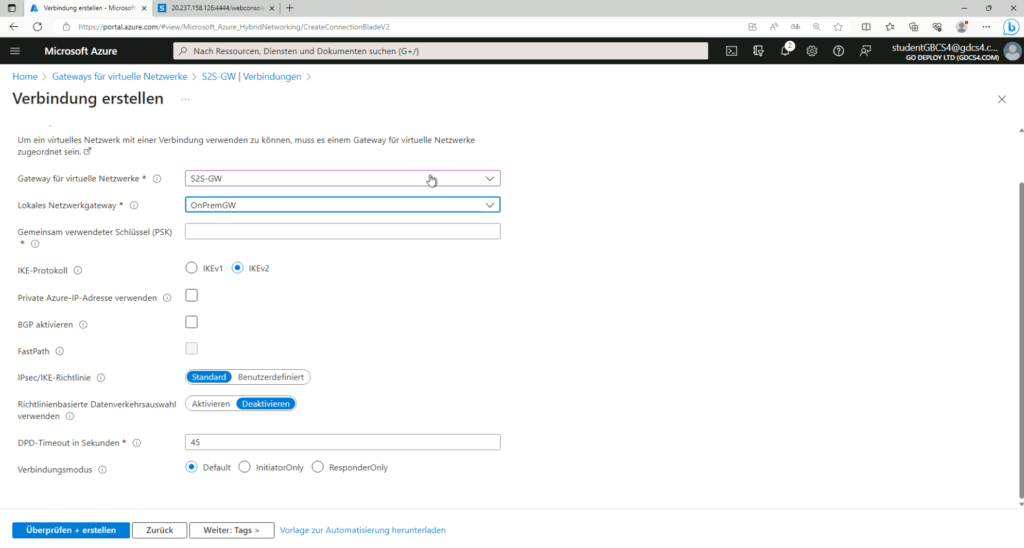

Sobald dein Azure-VPN-Gateway erfolgreich bereitgestellt wurde (kann bis zu 40 min dauern) füge eine neue Verbindung vom Typ „Standort-zu-Standort (IPsec)“ mit einem passenden Namen, z. B. „Azure_to_On_Premise“ hinzu.

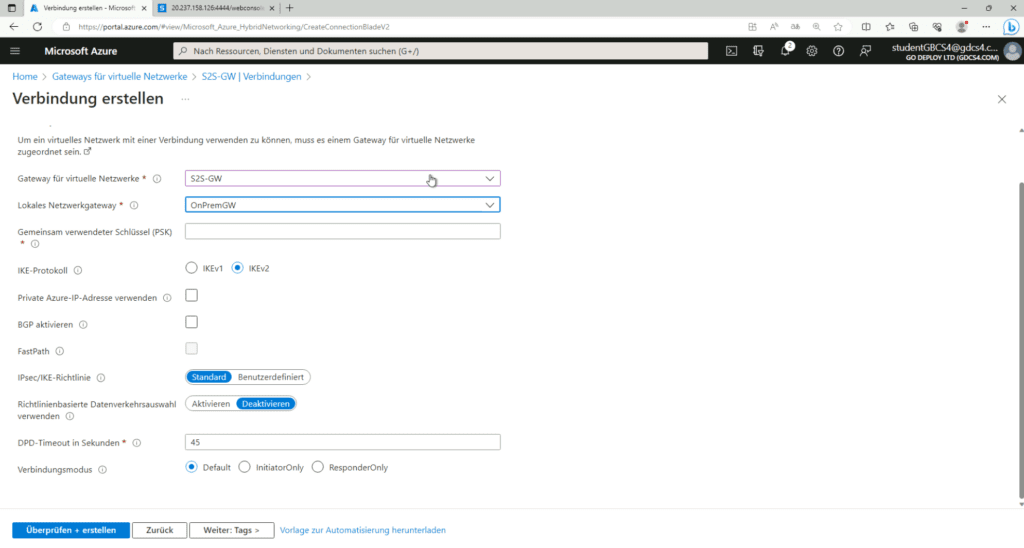

Gehe dann weiter zu „Einstellungen“ und wähle für die zu „verknüpfenden“ Endpunkte einmal das VPN-Gateway (für die Azure-Seite) und einmal das Local Network Gateway“ für die On-Premise-Seite aus. Dann trage bei „Gemeinsam zu verwendender Schlüssel (PSK)“ den gleichen PreShared-Key ein, den du in der Sophos-Appliance verwendet hast, wähle bei „IKE-Protokoll“ den Eintrag „IKEv2“ und übernimm ansonsten die Defaults.

Klicke auf “Überprüfen und Erstellen“ und prüfe nach einigen Minuten, ob die Verbindung sowohl in der Sophos-Appliance, als auch im Azure Local Network Gateway sowie im Azure Gateway für virtuelle Netzwerke zustande kommt. Du kannst die „Verbindung“ auch im Azure-Portal sehen.

Kontakt

„*“ zeigt erforderliche Felder an